Защита ресурсов MikroTik во время DDoS атак за счет помещения атакующих в RAW правила.

Профессиональная настройка MikroTik

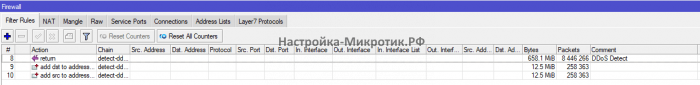

Цепочка анализа и блокировки

/ip firewall address-list

add list=ddos-attackers

add list=ddos-target

/ip firewall filter

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s

add action=add-dst-to-address-list address-list=ddos-target address-list-timeout=10m chain=detect-ddos

add action=add-src-to-address-list address-list=ddos-attackers address-list-timeout=10m chain=detect-ddos

/ip firewall raw

add action=drop chain=prerouting dst-address-list=ddos-target src-address-list=ddos-attackers

Процесс защиты

Отправляем новые соединения в Jump цепочку detect-ddos

/ip firewall filter

add chain=input connection-state=new action=jump jump-target=detect-ddosЕсли трафик не превысит параметрам, он возвращается из цепочки action=return

/ip firewall filter

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10sЕсли dst-limit превысит показания, создаются адрес-листы:

- ddos-target с списком жертв

- ddos-attackers с списком атакующих

/ip firewall filter

add action=add-dst-to-address-list address-list=ddos-target address-list-timeout=10m chain=detect-ddos

add action=add-src-to-address-list address-list=ddos-attackers address-list-timeout=10m chain=detect-ddosИ трафик списка атакующих ddos-attackers блокируется в RAW

/ip firewall raw add action=drop chain=prerouting dst-address-list=ddos-target src-address-list=ddos-attackers

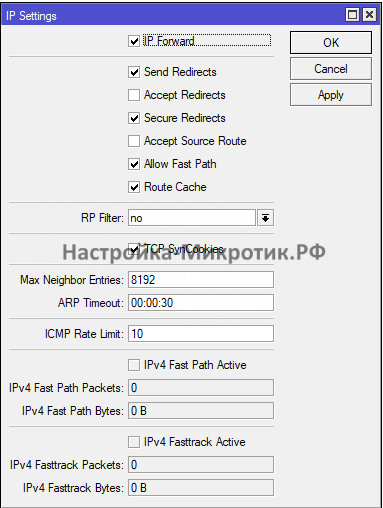

SYN

Проверка клиента через «ключ», что ответ пришел от того самого клиента

/ip settings set tcp-syncookies=yes

Аналогично добавляем в цепочку detect-ddos, но при настроенной цепочке от DDoS не имеет смысла

/ip firewall filter

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s protocol=tcp tcp-flags=syn,ackОт настоящей DDoS атаки может помочь только оператор, средствами MikroTik можно защитить только ресурсы маршрутизатора, чтобы он не уходил 100% и отказ.

Если стоит цель переполнить канал — его обязательно переполнят.

Если стоит цель переполнить канал — его обязательно переполнят.

Профессиональная настройка MikroTik