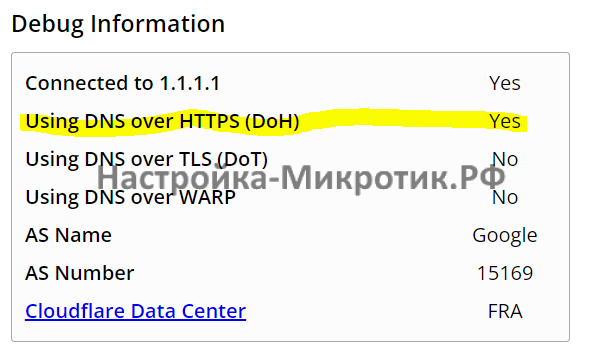

В целях защиты от «атак по середине», прослушивания и подмены провайдером DNS запросов, используется DoH (DNS поверх HTTPS)

DoH сервер используются в приоритете над обычным DNS

Обычные DNS рекомендуется выключать, но если нужна надежность на случай недоступности DoH, обычный DNS можно оставить.

При включении DoH статичные записи работают с версии 7.16:

CloudFlare (1.1.1.1)

/tool fetch url=https://cacerts.digicert.com/DigiCertGlobalRootCA.crt.pem

/certificate import file-name=DigiCertGlobalRootCA.crt.pem passphrase=""

/ip dns set use-doh-server=https://1.1.1.1/dns-query verify-doh-cert=yes

/ip dns set servers=""

DNS.Google (8.8.8.8)

/tool fetch url=https://curl.se/ca/cacert.pem

/certificate import file-name=cacert.pem passphrase=""

/ip dns static add address=8.8.8.8 name=dns.google

/ip dns static add address=8.8.4.4 name=dns.google

/ip dns set use-doh-server=https://dns.google/dns-query verify-doh-cert=yesИмпортируется целая пачка сертификатов, лишние можно удалить.