ICMP не просто запрос-ответ, а важная составляющая работы сети. Если полностью запретить отвечать на PING, можно сделать только хуже, например начнутся проблемы с фрагментацией пакетов.

Разрешаем только «правильные коды»

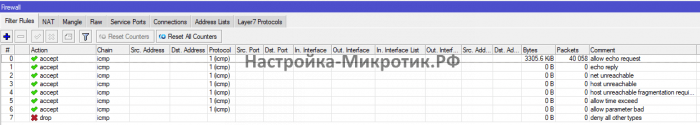

Отправляем ICMP в отдельную цепочку

/ip firewall filter

add action=jump chain=input protocol=icmp jump-target=icmp comment="jump to ICMP filters"И разрешаем только нужные коды, остальное блокируем

/ip firewall filter

add chain=icmp protocol=icmp icmp-options=8:0 action=accept comment="allow echo request"

add chain=icmp protocol=icmp icmp-options=0:0 action=accept comment="echo reply"

add chain=icmp protocol=icmp icmp-options=3:0 action=accept comment="net unreachable"

add chain=icmp protocol=icmp icmp-options=3:1 action=accept comment="host unreachable"

add chain=icmp protocol=icmp icmp-options=3:4 action=accept comment="host unreachable fragmentation required"

add chain=icmp protocol=icmp icmp-options=11:0 action=accept comment="allow time exceed"

add chain=icmp protocol=icmp icmp-options=12:0 action=accept comment="allow parameter bad"

add chain=icmp action=drop comment="deny all other types"