Быстрый ввод в Palo Alto с примерами настроек, фильтрацией, защитой и расшифровкой трафика без нарушения топологии сети.

Профессиональная настройка MikroTik

Содержание

- Сброс Palo Alto

- Смена IP управления

- DNS/NTP

- Zones

- Virtual Wires

- Security

- trust > untrust

- По URL

- Custom URL Category

- Разрешаем URL

- Запрещаем URL

- Security Profiles

- URL Filtering

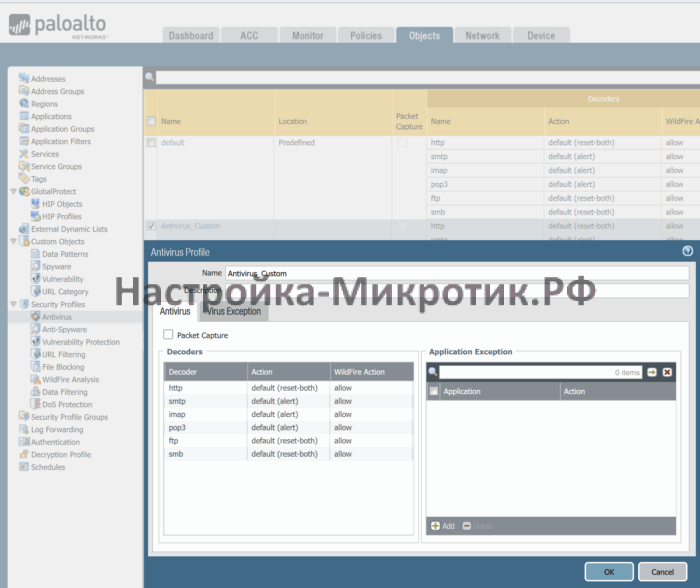

- Antivirus

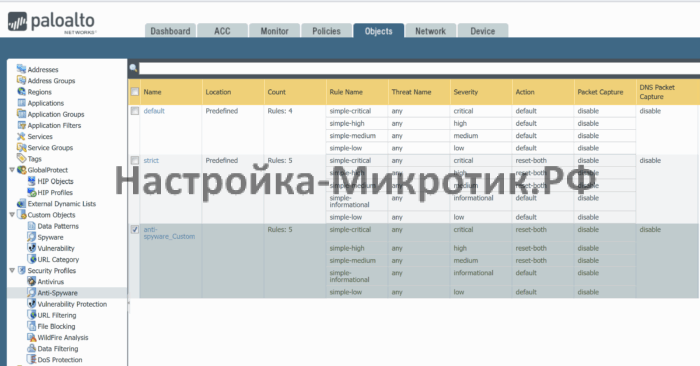

- Anti Spyware

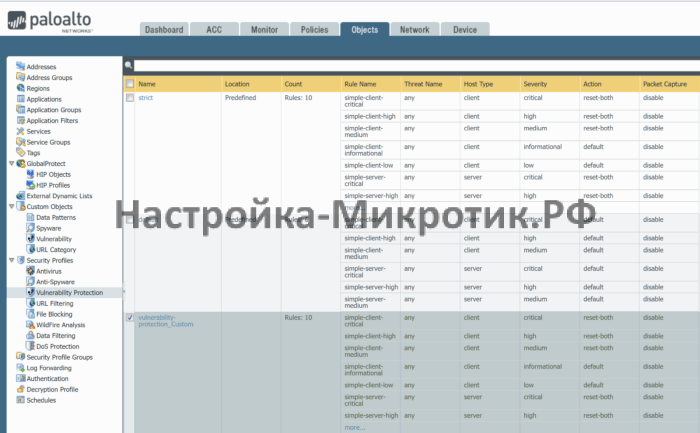

- Vulnerability Protection

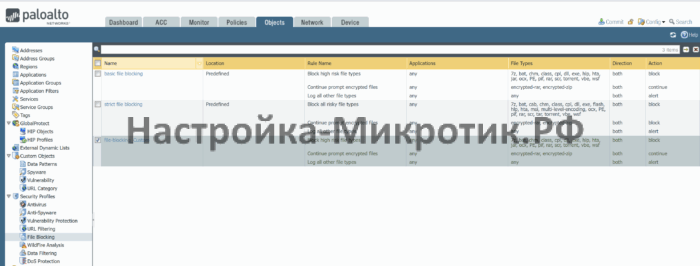

- File Blocking

- Wildfire Analysis

- Security Profile Groups

- Расшифровка TLS/SSL

- Сертификаты

- Untrusted

- CA

- Профиль декрипта

- Правило декрипта

- Проверка декрипта

- Остальной функционал

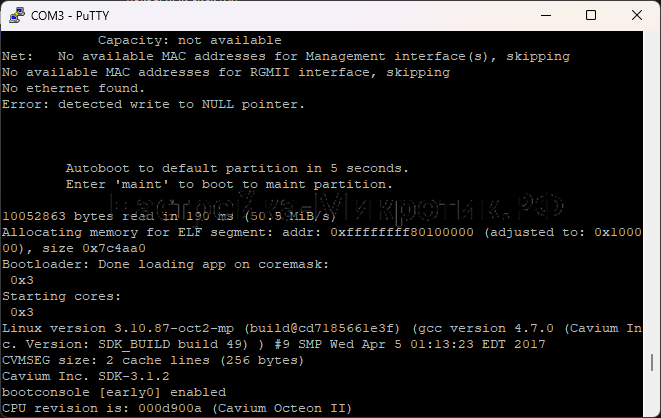

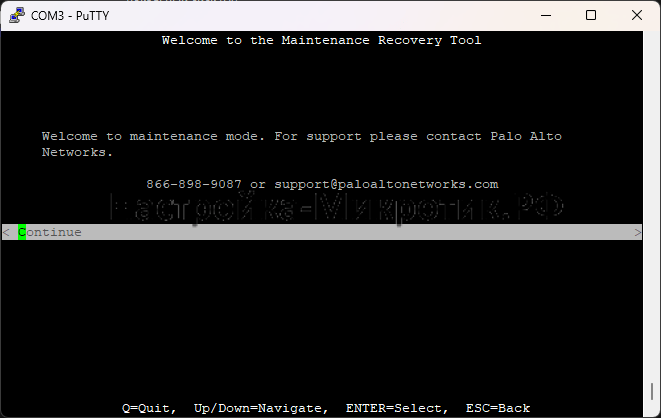

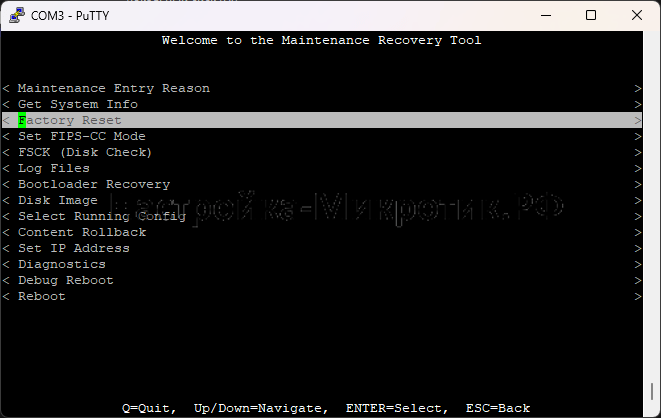

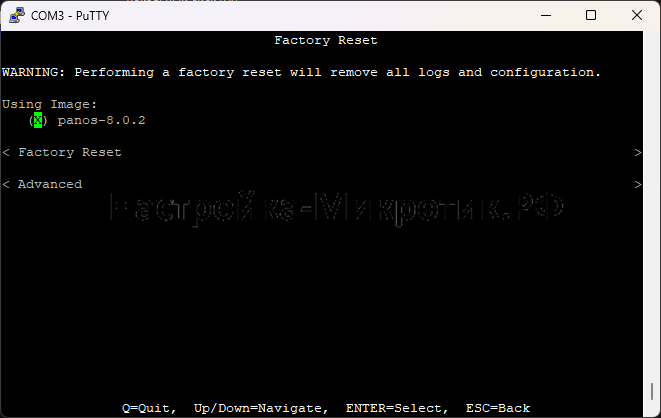

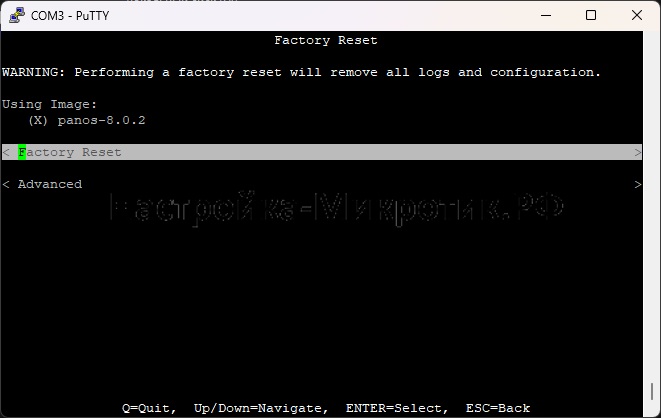

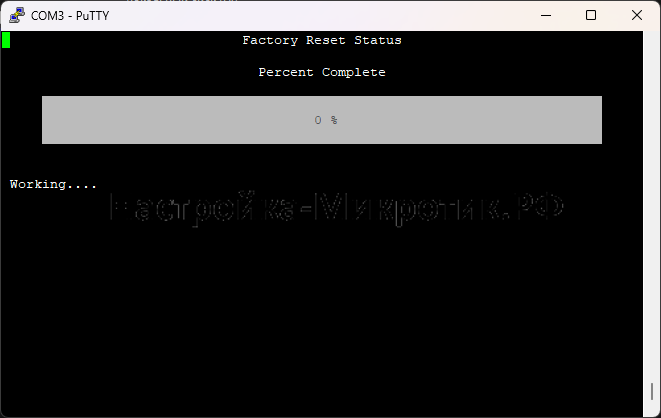

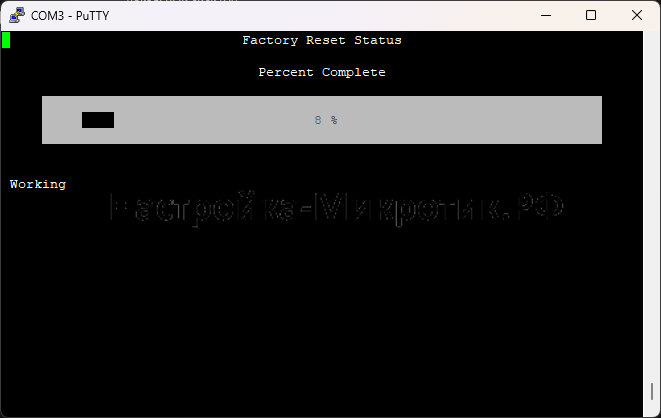

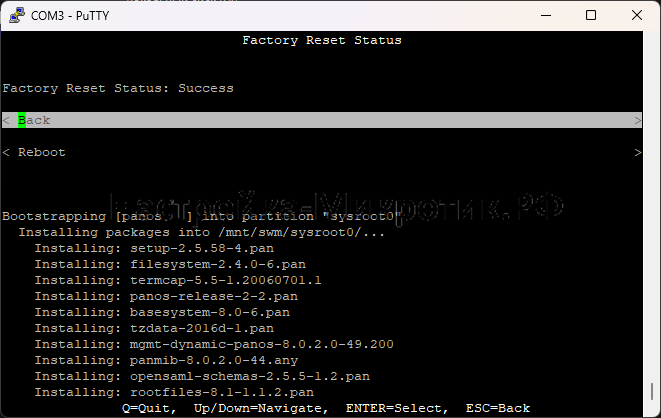

Сброс Palo Alto

Дожидаемся приглашения ввода ‘maint‘, на который дается 5 секунд

admin/admin

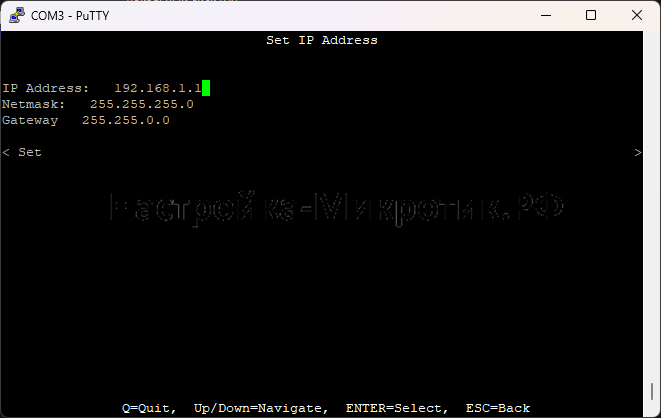

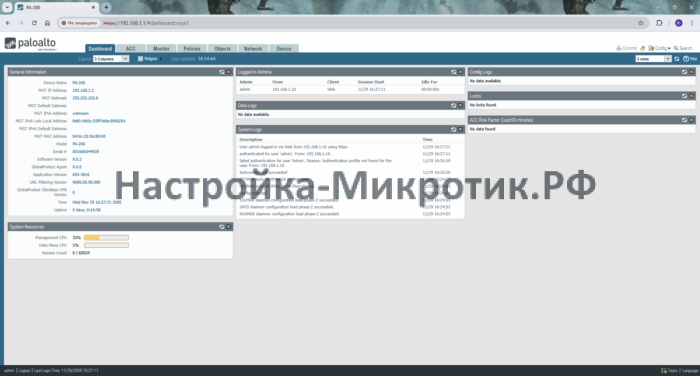

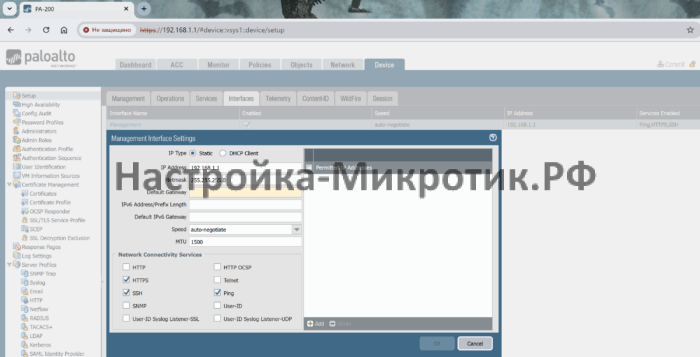

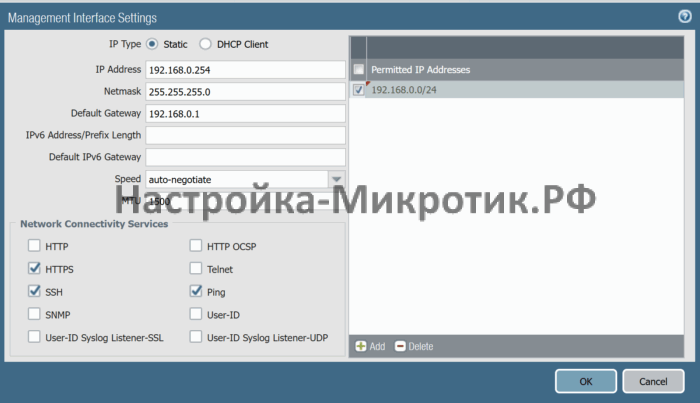

Смена IP управления

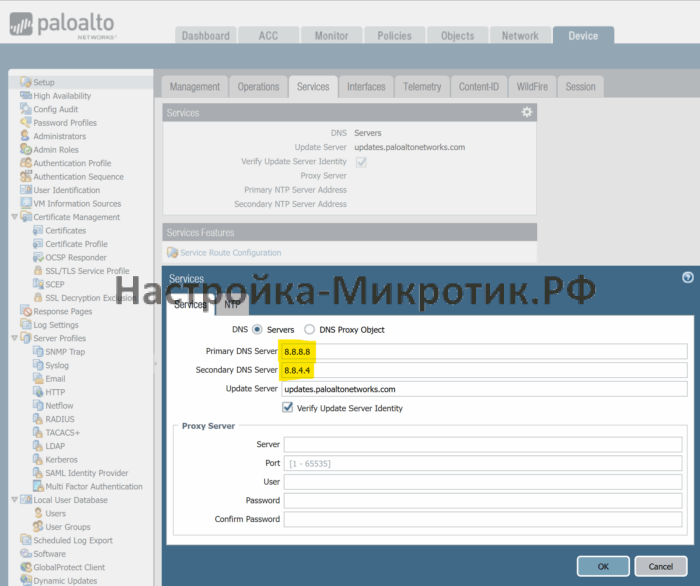

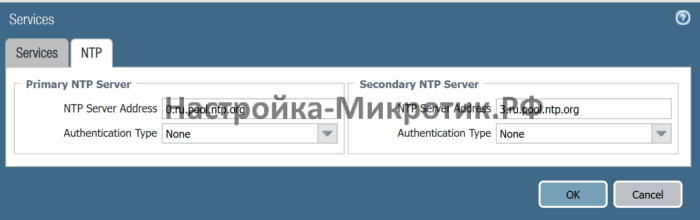

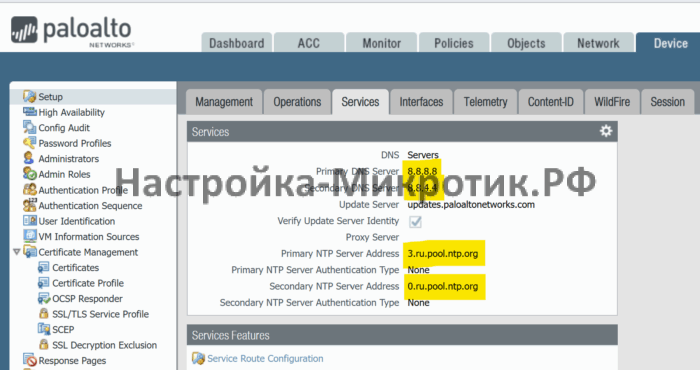

DNS/NTP

Задаем DNS

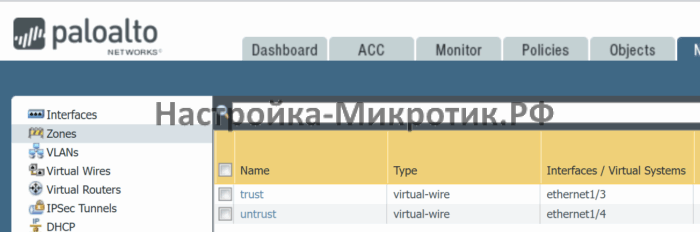

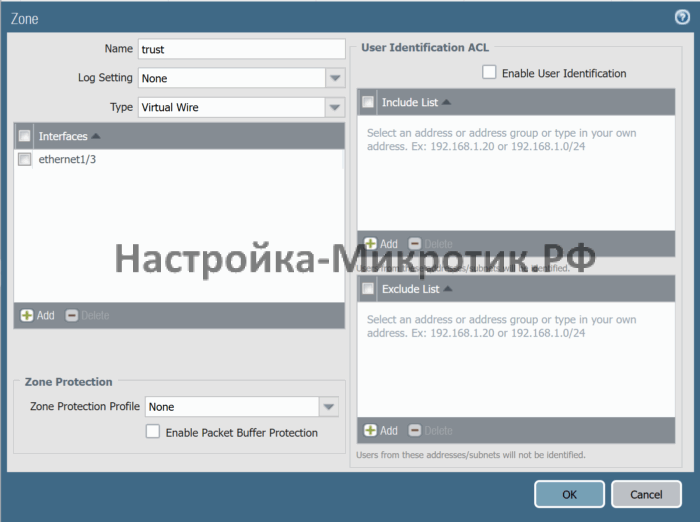

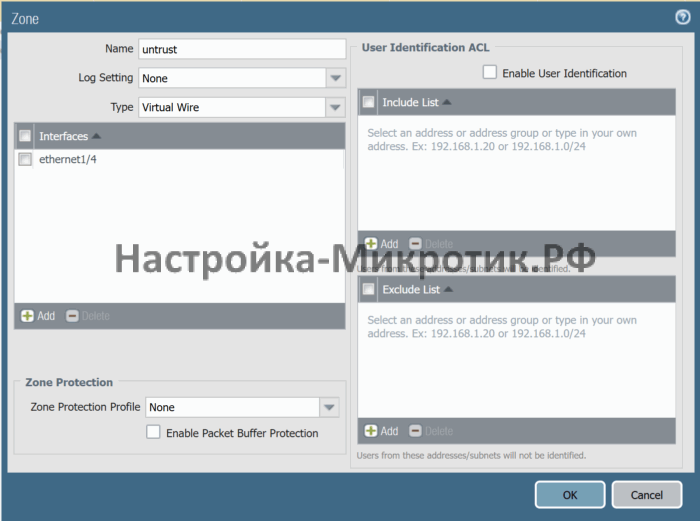

Zones

Palo Alto работает на зонах, без них нельзя создать какие-либо правила.

В статье рассматривается режим работы «виртуальный кабель», чтобы включить Palo Alto прозрачно в действующую инфраструктуру.

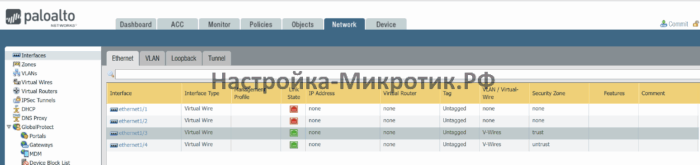

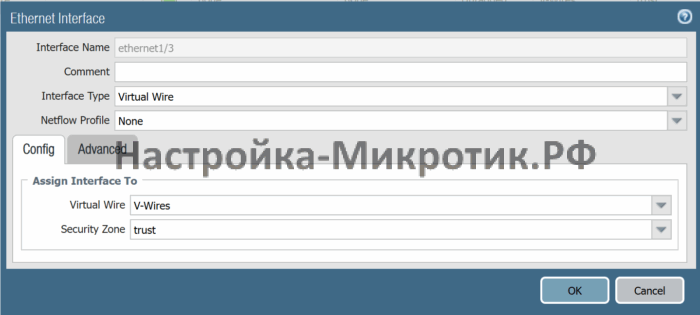

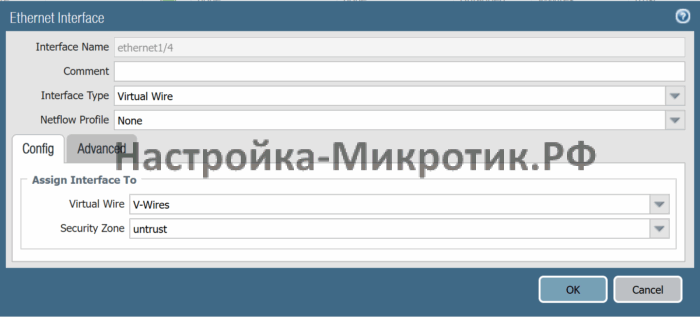

ethernet1/4 — untrust

Тип virtual-wire

Тип virtual-wire

Тип virtual-wire

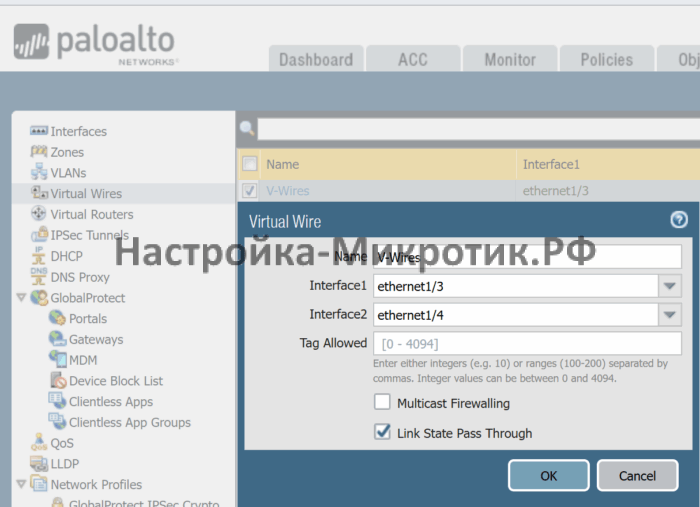

Virtual Wires

Режим виртуального провода не влияет на топологию сети и работает прозрачно на L2, при этом режиме так же работает фильтрация и декрипт трафика.

Теперь NGFW работает в «сквозном режиме», что позволяет установить Palo Alto в любой сети не нарушая действующую схему.

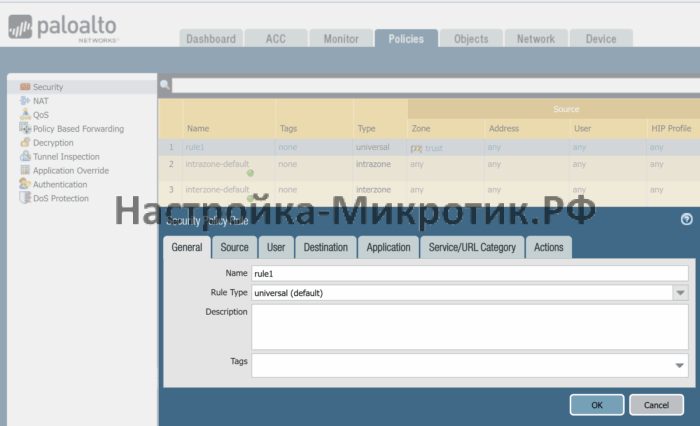

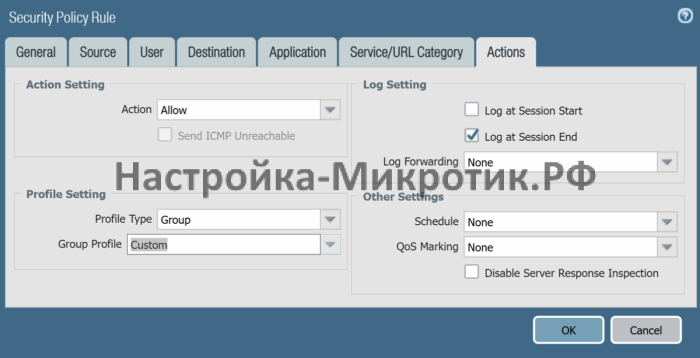

Security

Показаны примеры правил Security, которые можно сделать на Palo Alto.

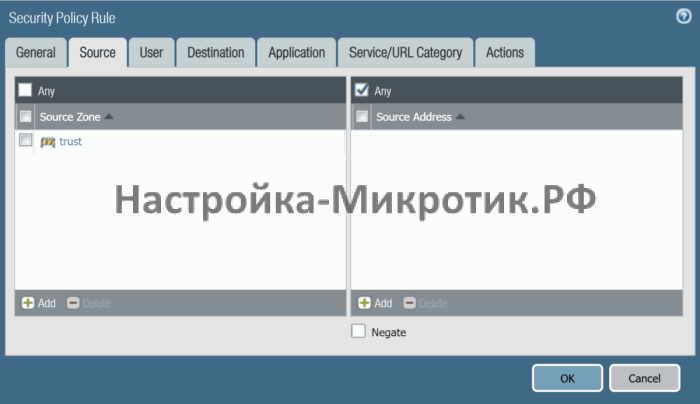

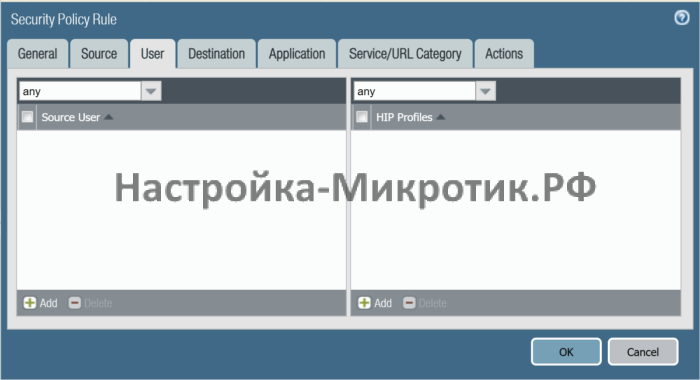

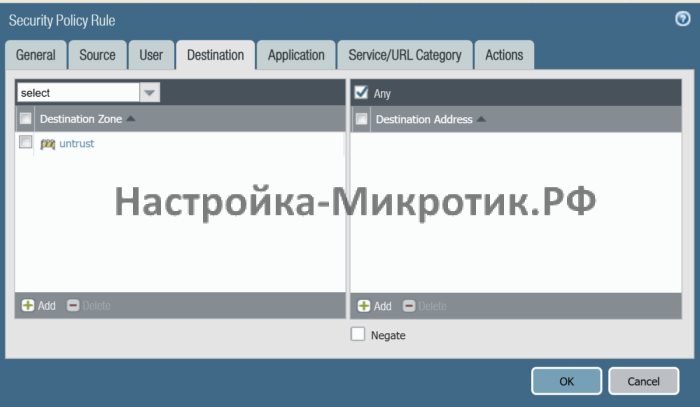

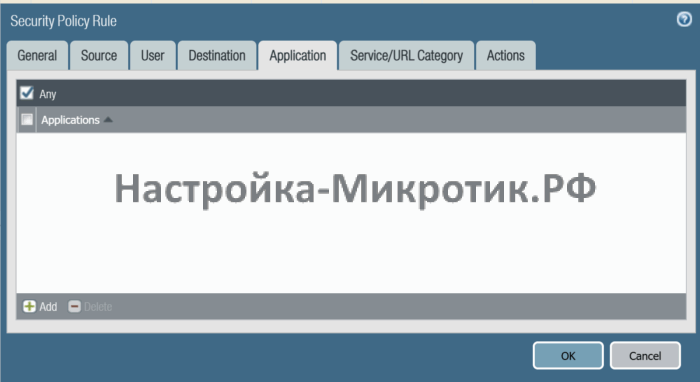

trust > untrust

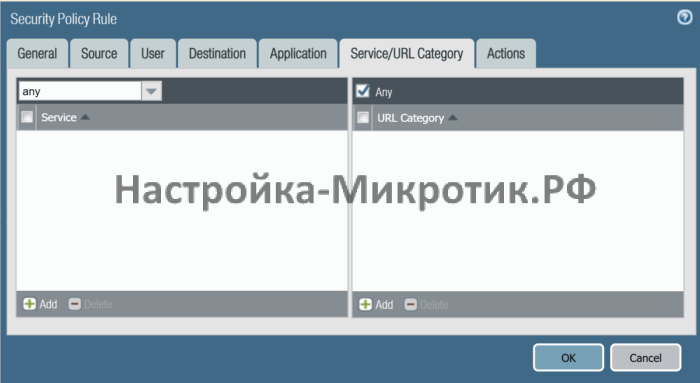

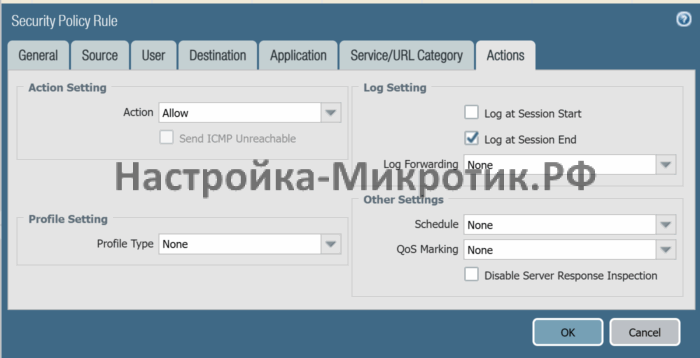

По URL

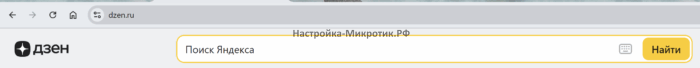

URL фильтрация работает как по готовым спискам из базы данных Palo Alto (нужна подписка), так и по созданным вручную.

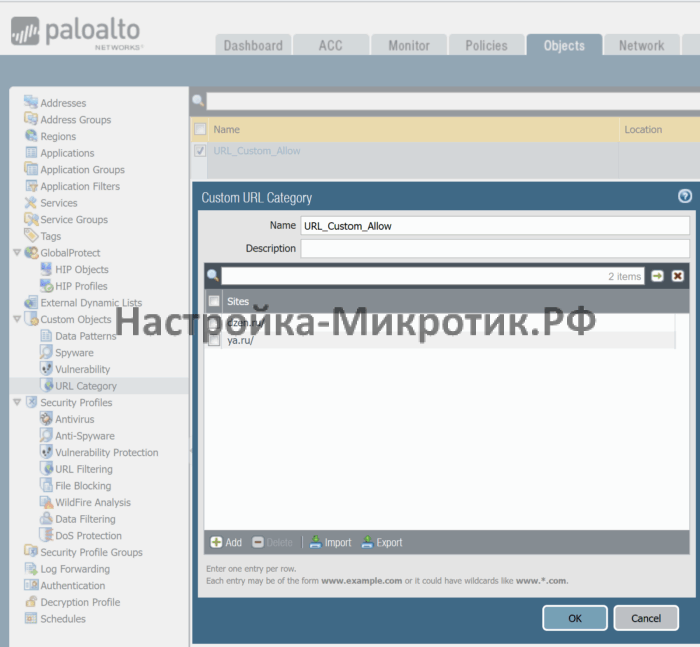

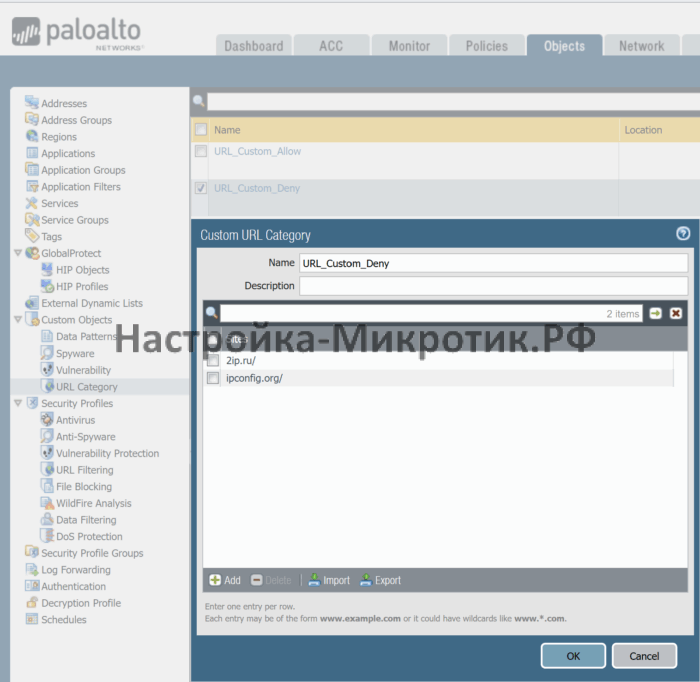

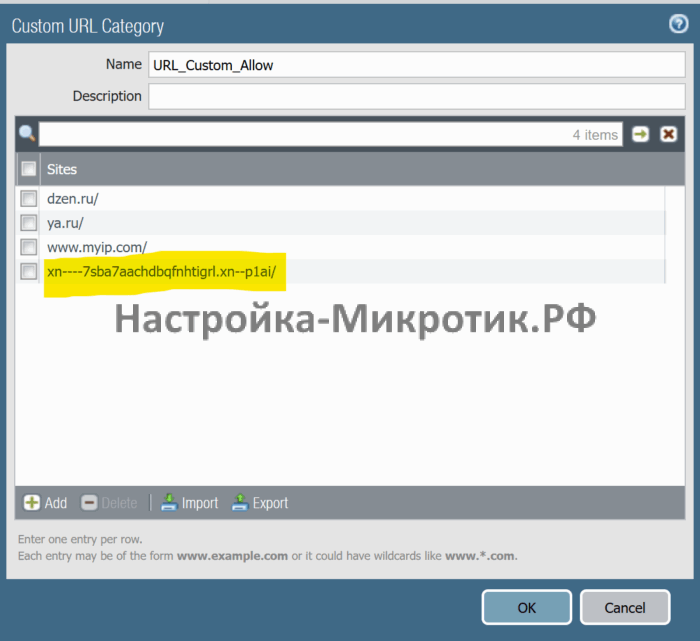

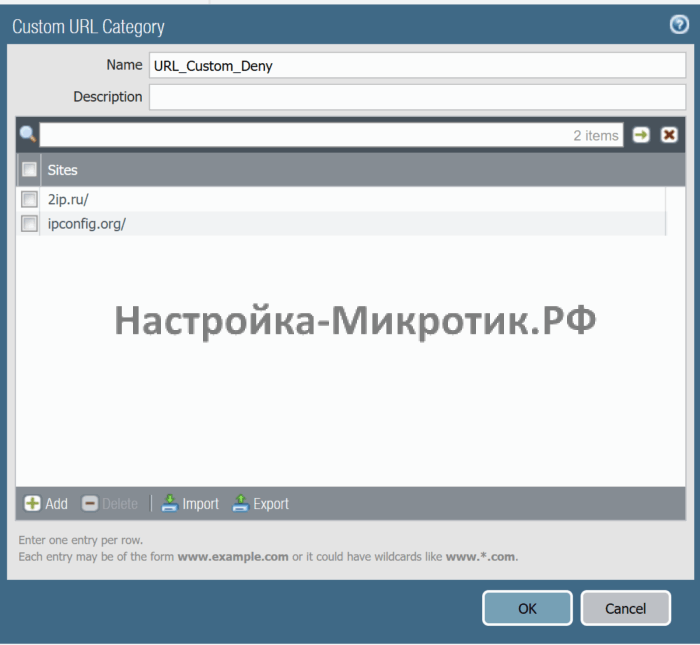

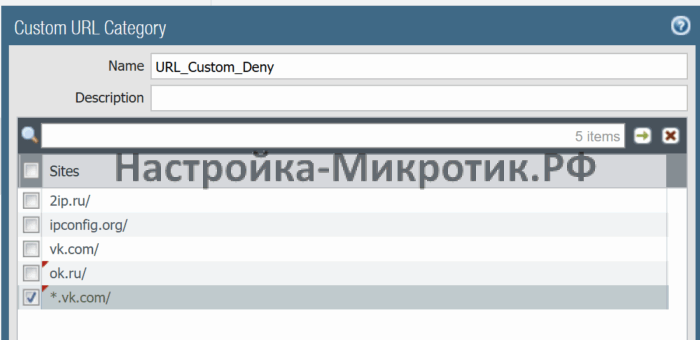

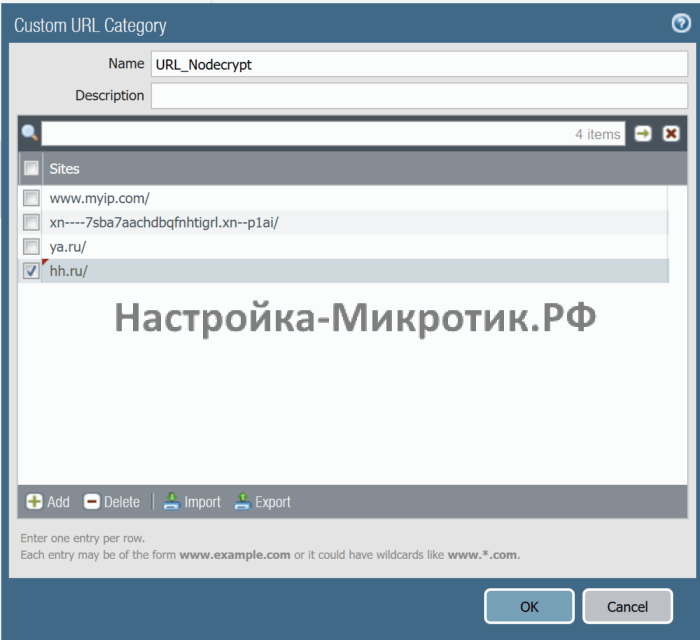

Custom URL Category

Список явно разрешенных сайтов

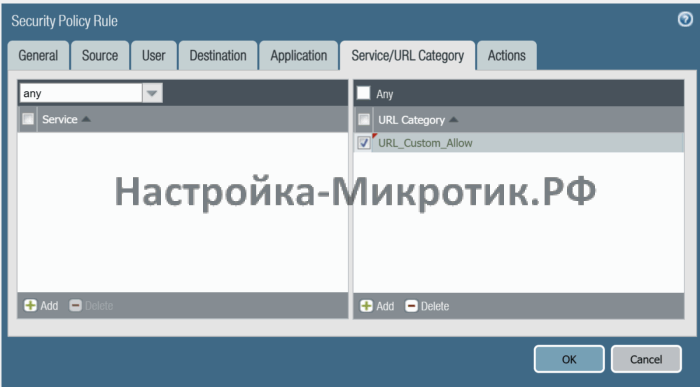

Разрешаем URL

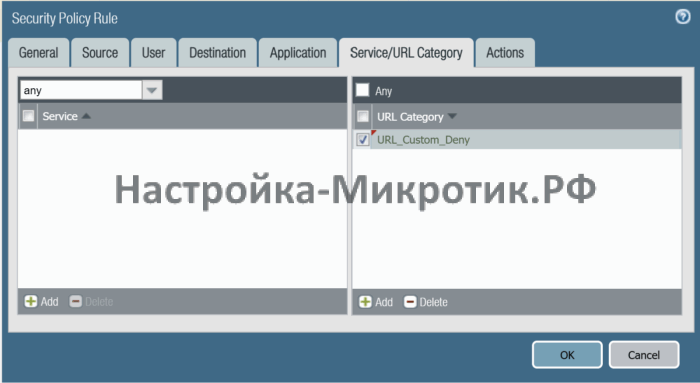

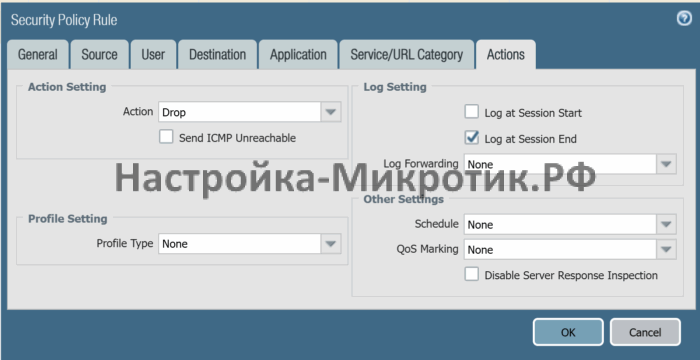

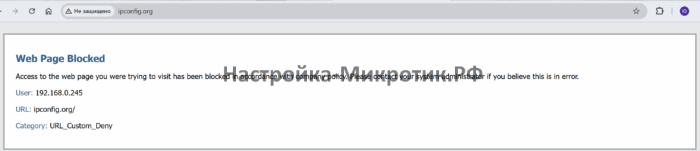

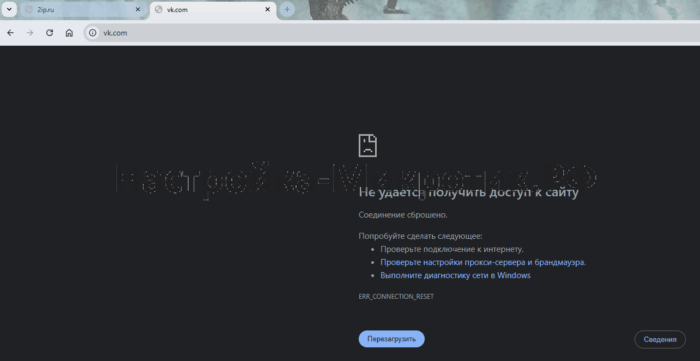

Запрещаем URL

Таким способом можно блокировать только запрещенные сайты, например соцсети.

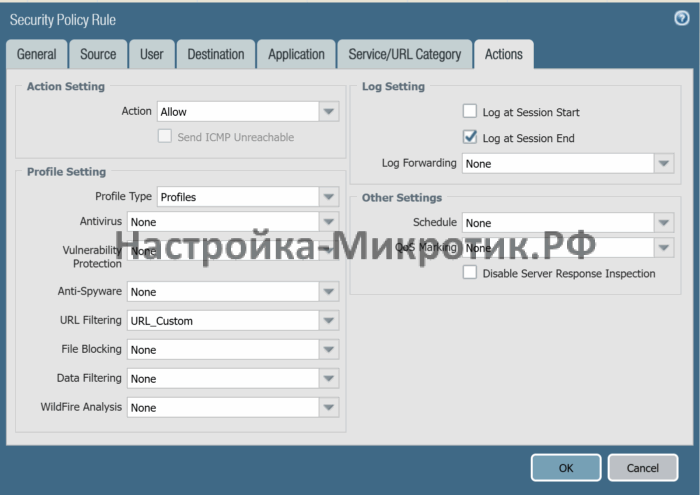

Security Profiles

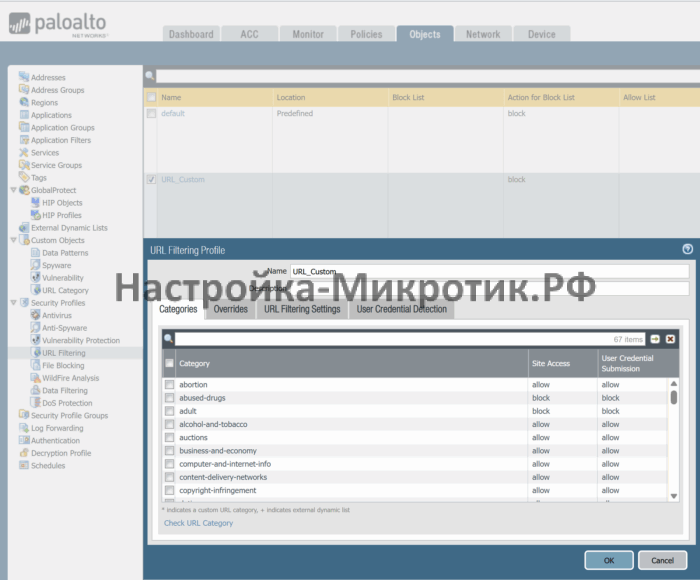

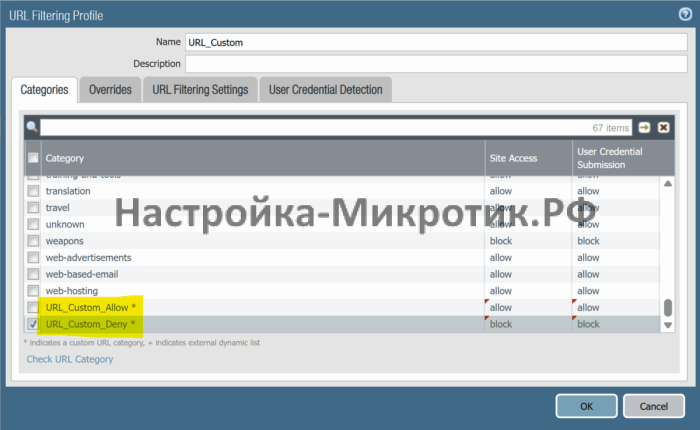

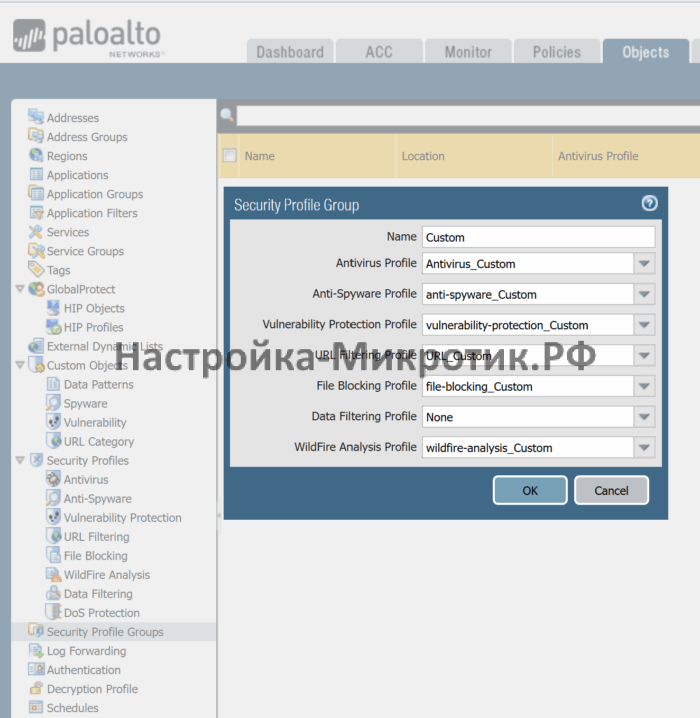

Security Profiles позволяет собирать несколько политик и настраивать URL категории (для которых нужна подписка), а так же кастомные категории, которые настраивали выше.

URL Filtering

Warning: Rule ‘URL’: No valid URL filtering license,

(Module: device)

Напоминаю, что без лицензии категории сайтов не работают, остается вариант только с кастомными URL категориями, где мы либо разрешаем что знаем точно, либо запрещаем.

Без лицензии так же не работает остальной функционал антивирусов и защиты 🙂

(Module: device)

Напоминаю, что без лицензии категории сайтов не работают, остается вариант только с кастомными URL категориями, где мы либо разрешаем что знаем точно, либо запрещаем.

Без лицензии так же не работает остальной функционал антивирусов и защиты 🙂

Antivirus

Anti Spyware

Vulnerability Protection

File Blocking

Wildfire Analysis

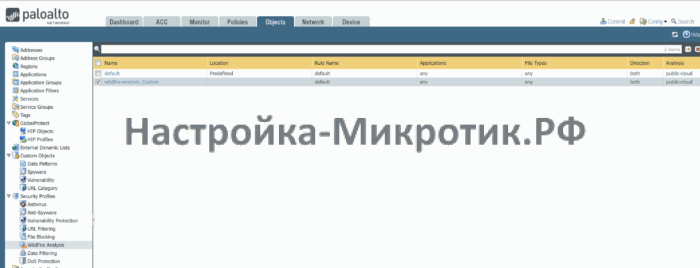

Security Profile Groups

Расшифровка TLS/SSL

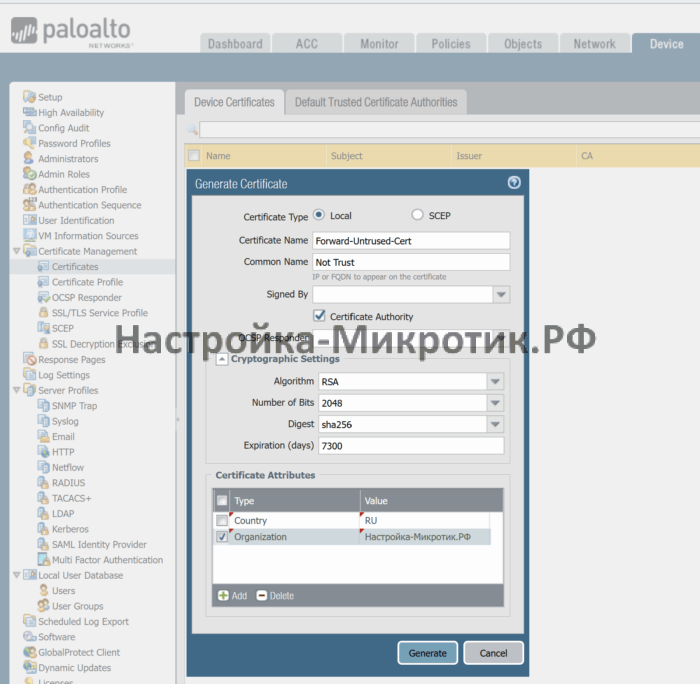

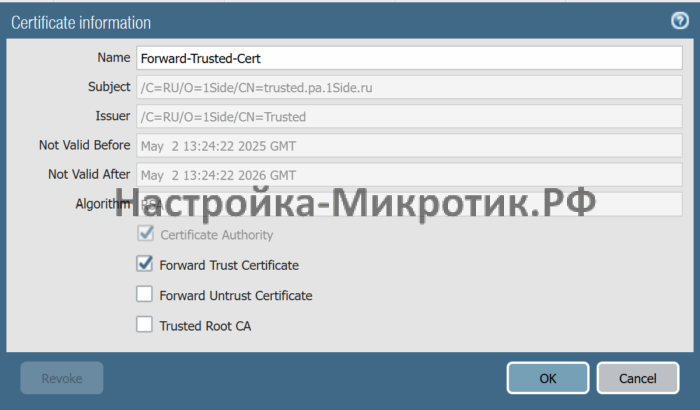

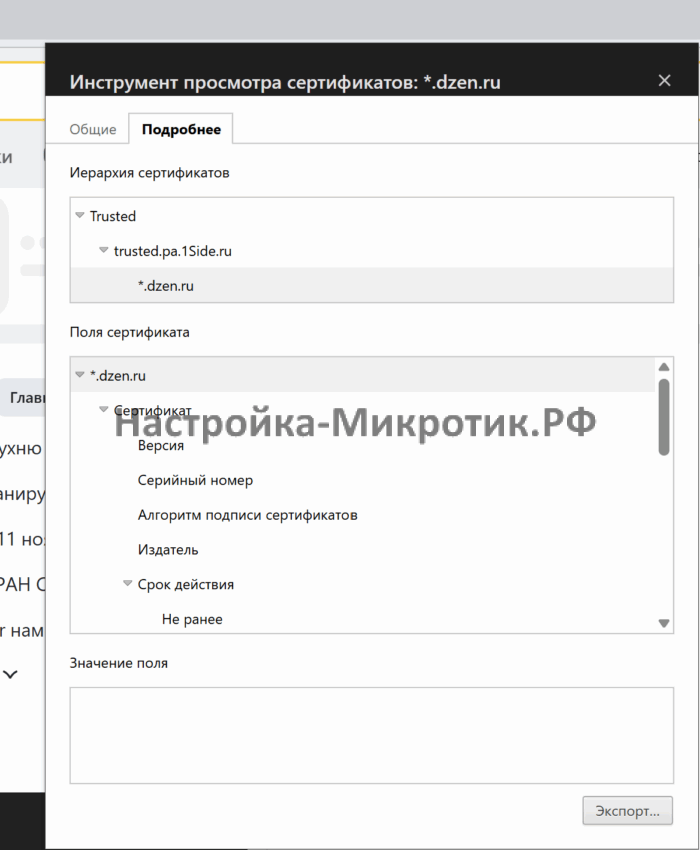

Сертификаты

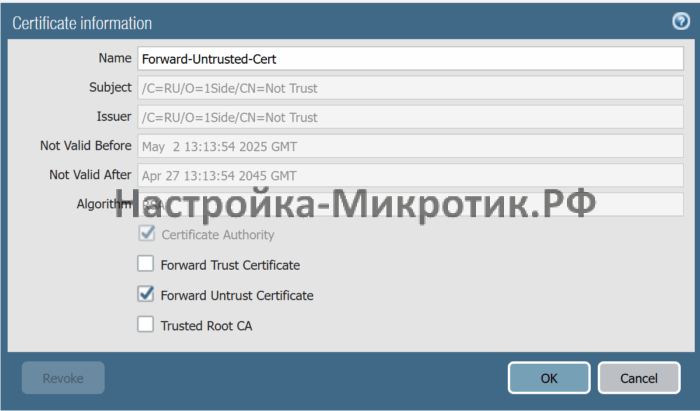

Untrusted

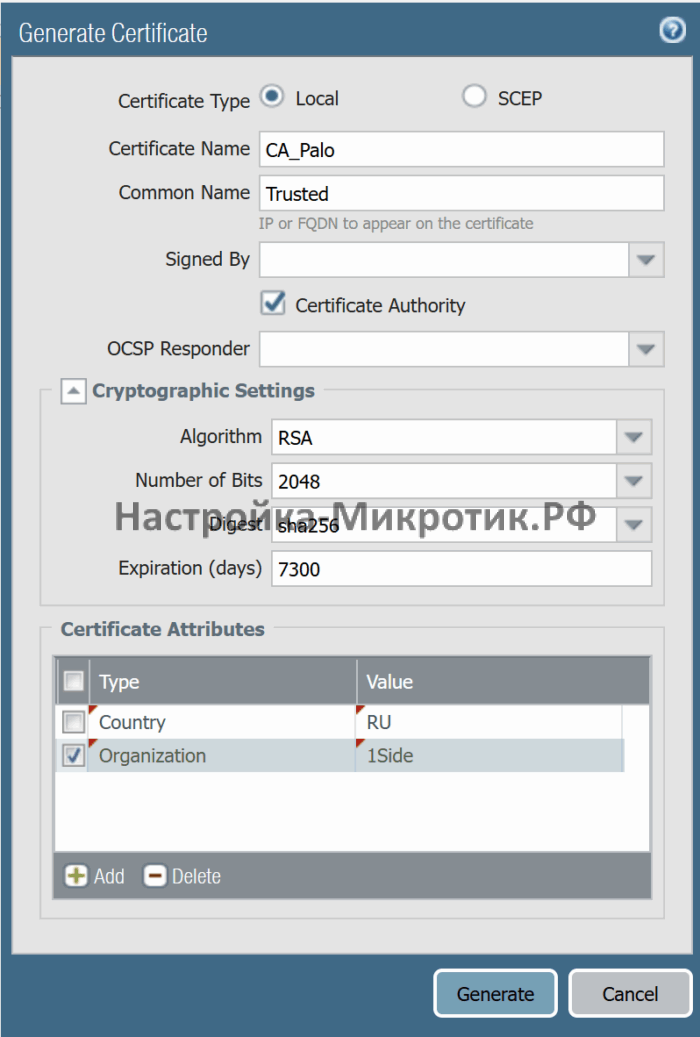

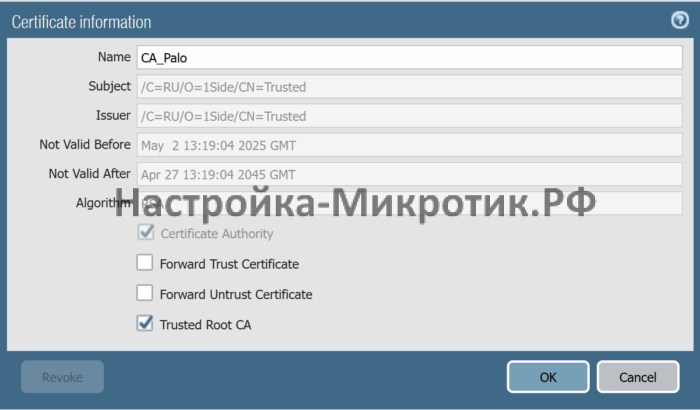

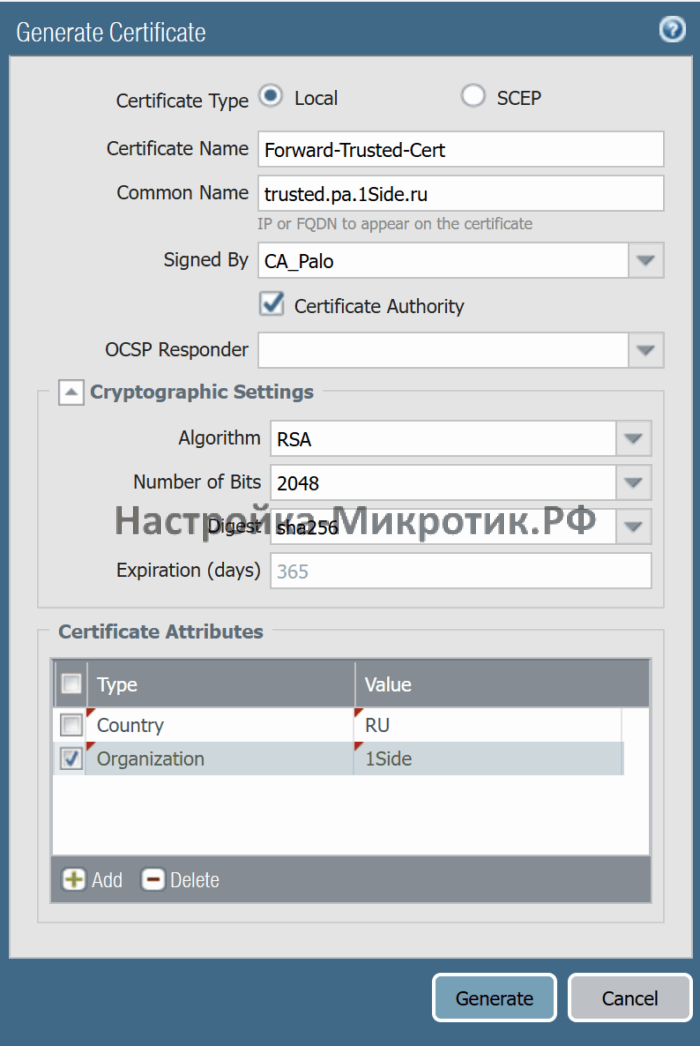

CA

В корпоративной среде должен быть CA, с которого на Palo Alto импортируются сертификаты и ключи, но мы создадим на самой PAN-OS.

Trusted Root CA

Trusted

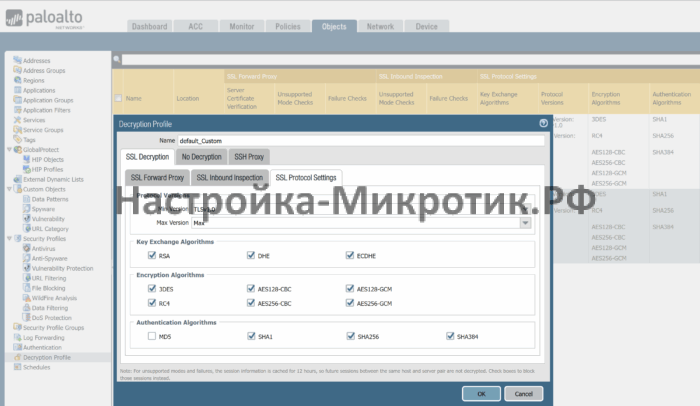

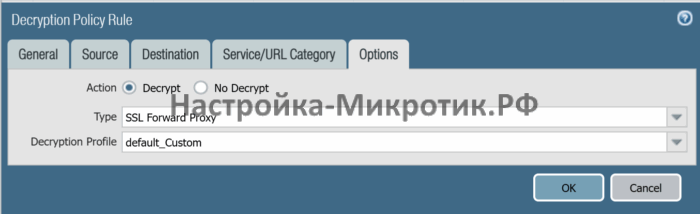

Профиль декрипта

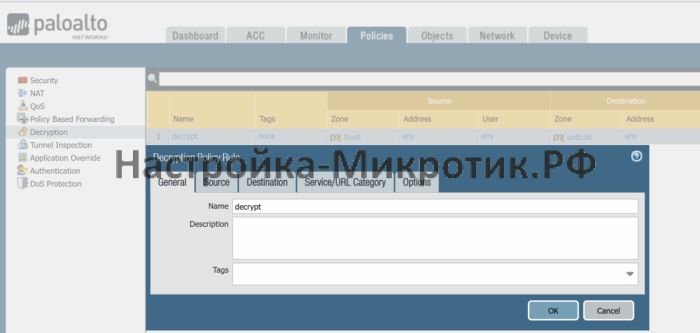

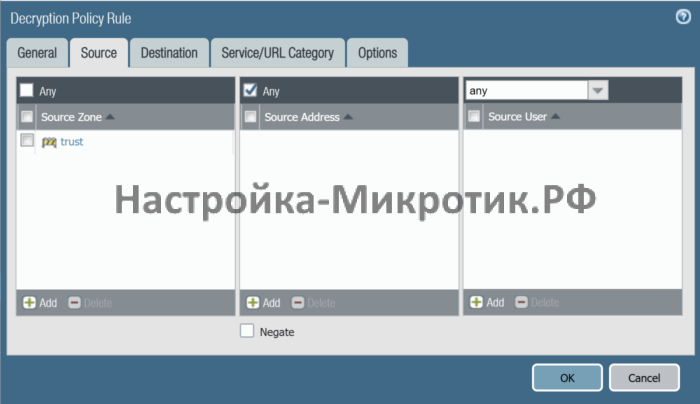

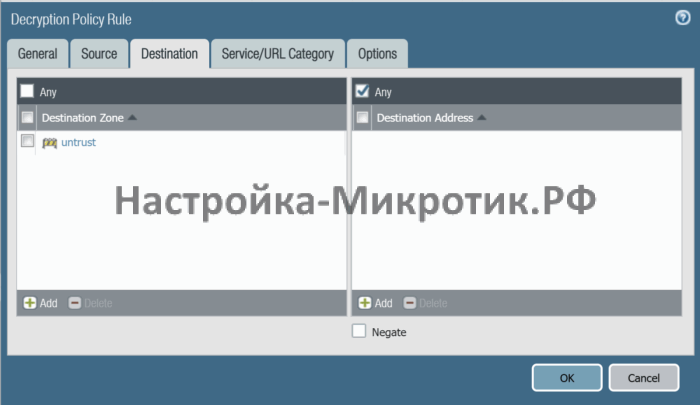

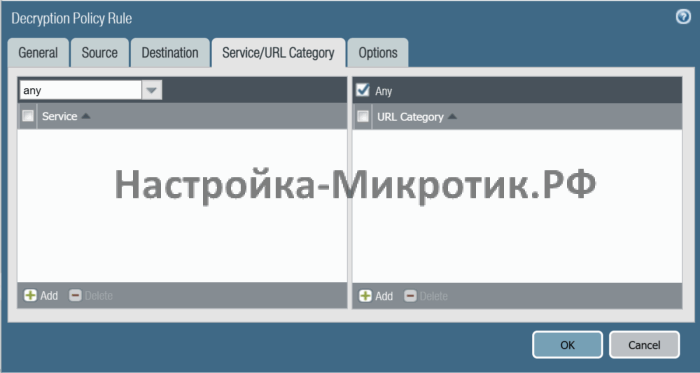

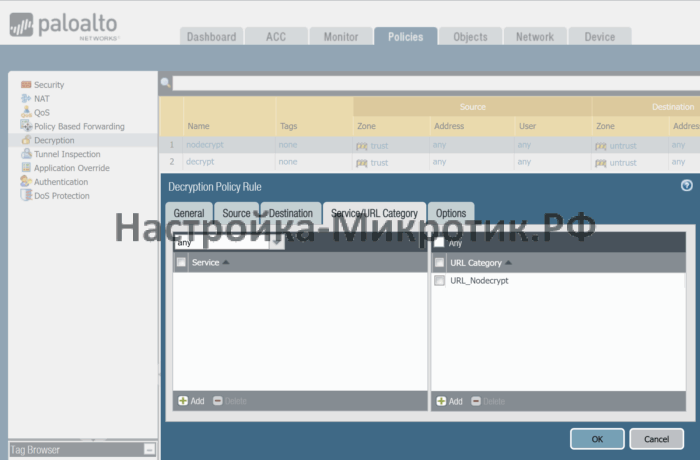

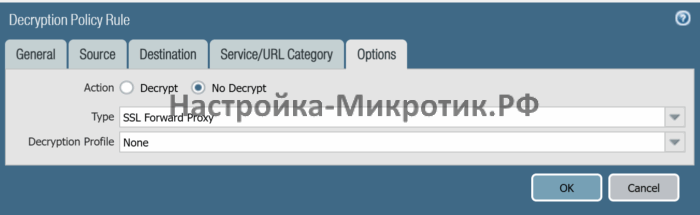

Правило декрипта

Создаем правило декрипта трафика

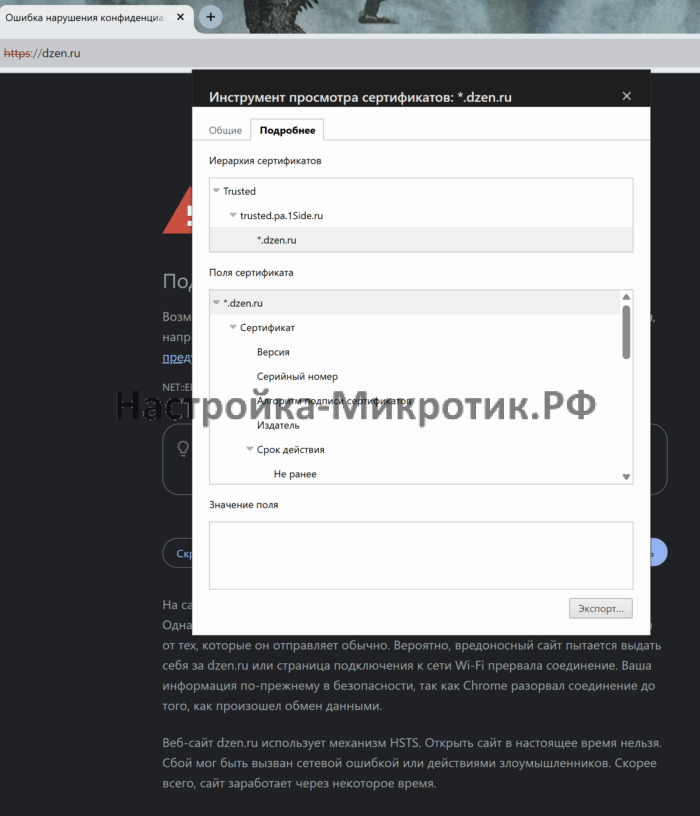

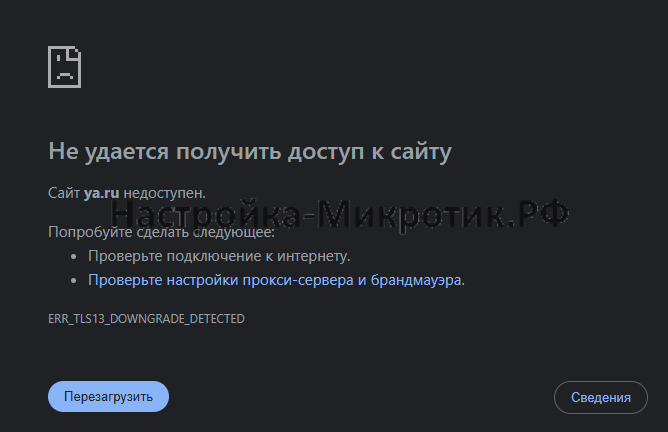

Проверка декрипта

Декрипт позволяет расшифровать трафик для проверки на вирусы и другие типы атак.

Остальной функционал

Palo Alto имеет множество функций защиты и управления удаленным доступом сотрудников, например Global Protect позволяет проверять наличие антивируса, его статус и актуальность баз, а так же обновления операционной системы.

User-id определяет доменных пользователей и позволяет делать правила относительно них и групп безопасности.

App-id определяет тип трафика по приложениям, например ssl или google-base, позволяя ограничить часть функций ресурса.

Профессиональная настройка MikroTik