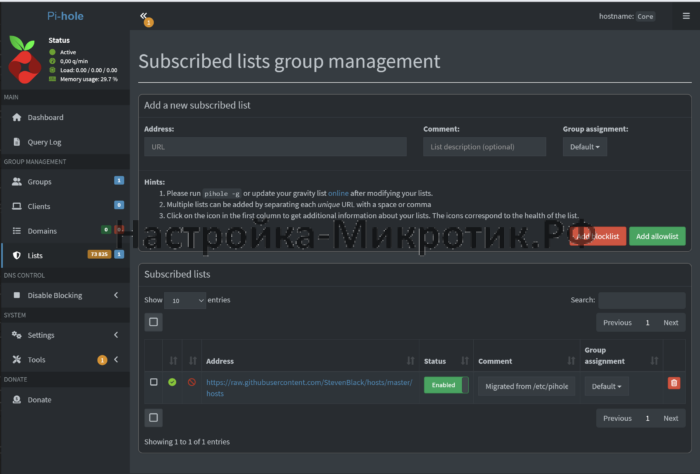

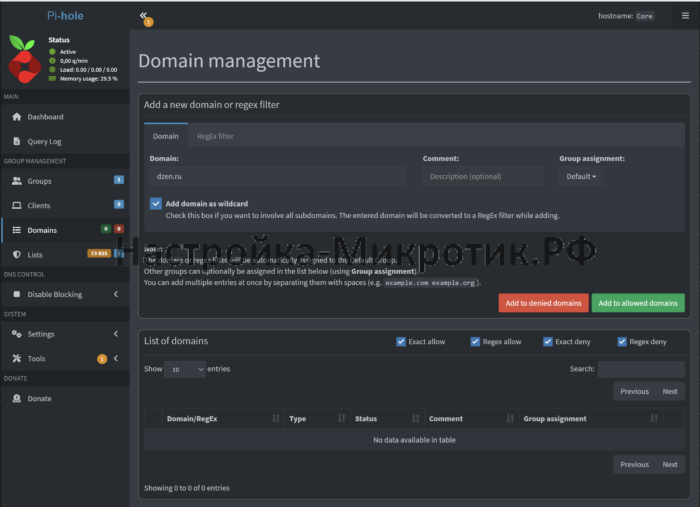

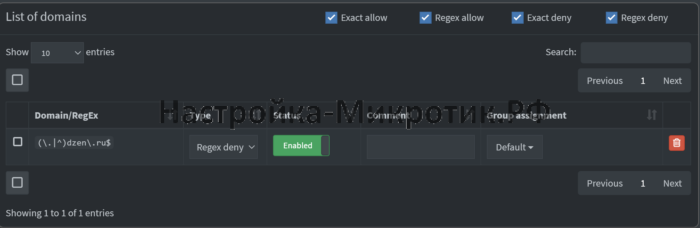

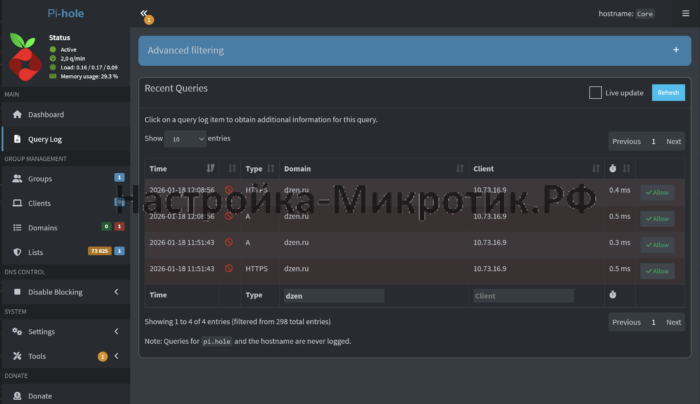

Pi-hole используется в качестве DNS сервера для блокировки рекламы, телеметрии и сайтов по доменным именам, включая wildcard формат.

Профессиональная настройка MikroTik

Содержание

Поддерживаемое оборудование

Контейнеры работают только на ARM и ARM64 MikroTik, а так же X86 RouterOS и CHR.

Идеальным домашним решением является hAP AX3 и RB5009, где есть USB порт для установки USB Flash.

Идеальным домашним решением является hAP AX3 и RB5009, где есть USB порт для установки USB Flash.

Необходимо минимум 128Мб места на диске. То есть например hAP AC2 со своими 16Мб памяти не подходит, либо установка контейнера займет всю память и не останется места для настроек.

Подготовка MikroTik

- Обновляем систему до актуальной long-term

- Включаем автоматическое обновление загрузчика

- Ставим пакет Container через Package List

- Устанавливаем USB Flash и форматируем ее в ext4

- Активируем функцию контейнеров

Установка Pi-hole

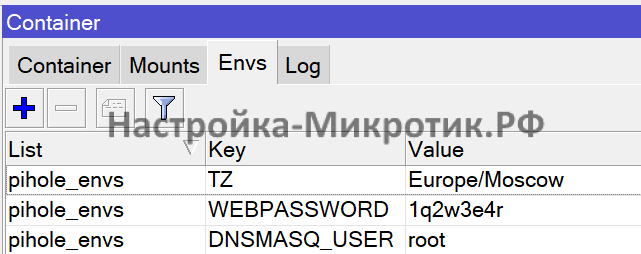

/container envs

add key=DNSMASQ_USER list=pihole_envs value=root

add key=TZ list=pihole_envs value=Europe/Moscow

add key=WEBPASSWORD list=pihole_envs value=1q2w3e4r

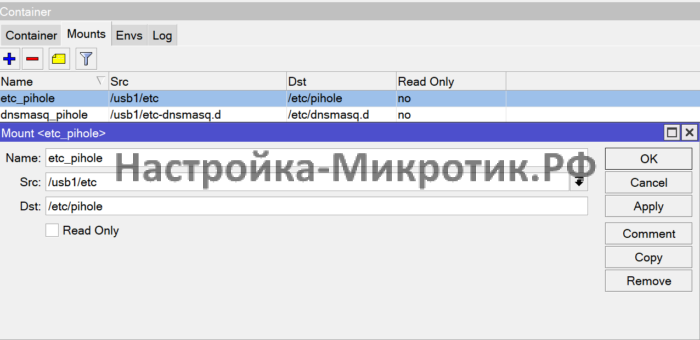

/container mounts

add dst=/etc/pihole name=etc_pihole src=/usb1/etc

add dst=/etc/dnsmasq.d name=dnsmasq_pihole src=/usb1/etc-dnsmasq.d

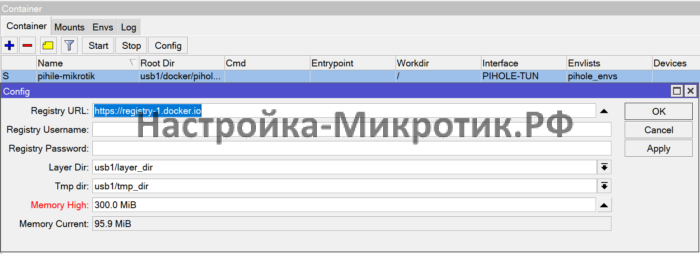

/container config

set layer-dir=usb1/layer_dir memory-high=300.0MiB registry-url=https://registry-1.docker.io tmpdir=usb1/tmp_dir

Если контейнер будет в общем bridge с основной сетью — можно указать DHCP

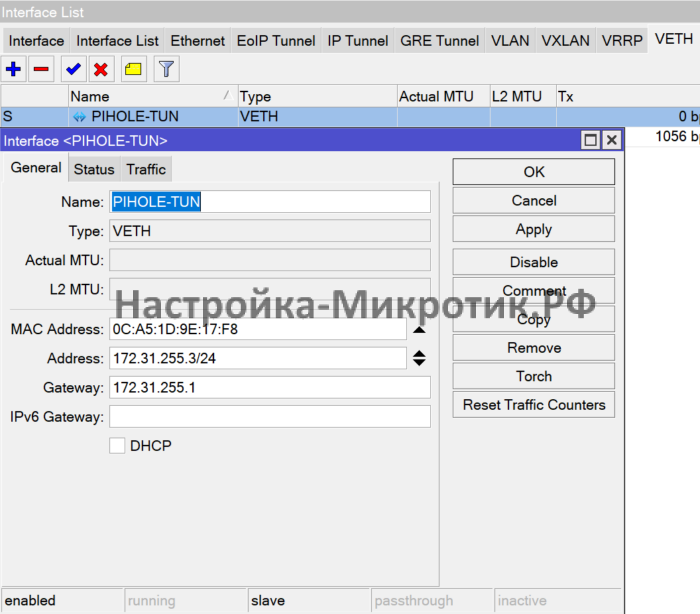

/interface veth

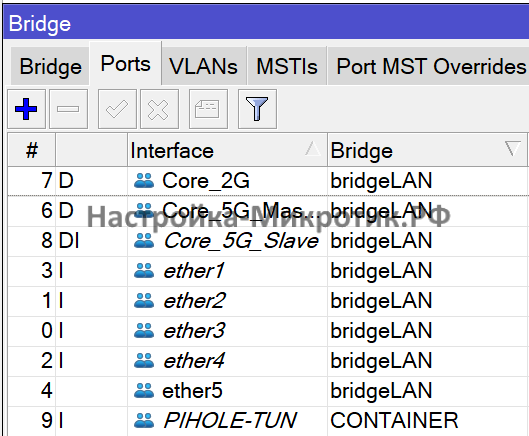

add address=172.31.255.3/24 dhcp=no gateway=172.31.255.1 gateway6="" mac-address=0C:A5:1D:9E:17:F8 name=PIHOLE-TUN

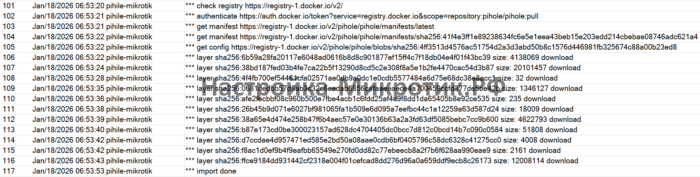

Ставим контейнер через New Terminal:

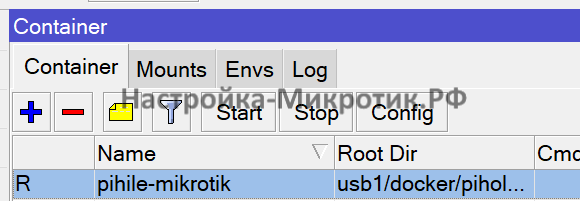

/container

add check-certificate=no dns=172.31.255.1 envlists=pihole_envs interface=PIHOLE-TUN mounts=etc_pihole,dnsmasq_pihole name=pihile-mikrotik remote-image=pihole/pihole root-dir=usb1/docker/pihole-tun workdir=

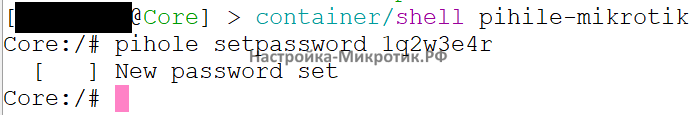

Видим успешную установку

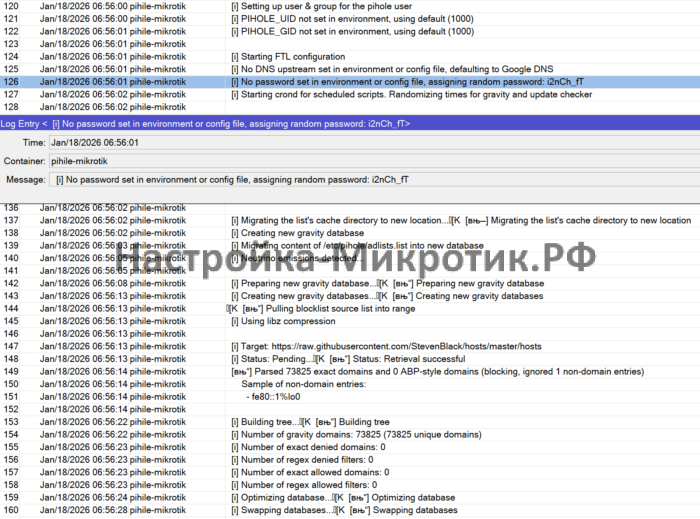

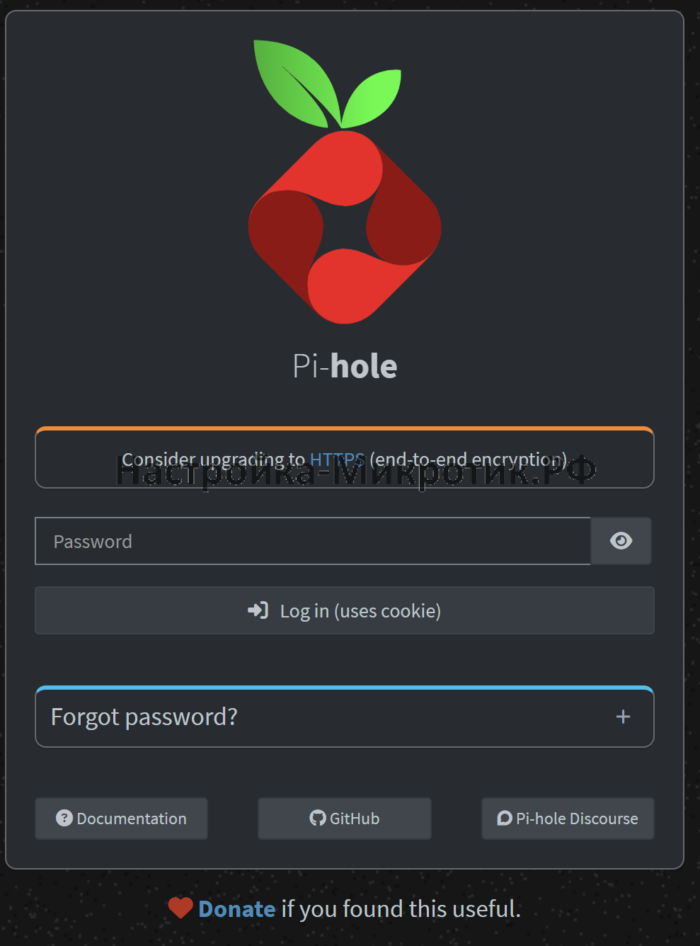

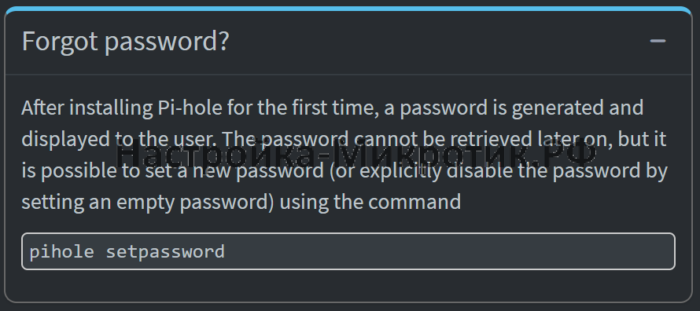

Ловим пароль на вход

container/shell pihile-mikrotik

pihole setpassword 1q2w3e4r

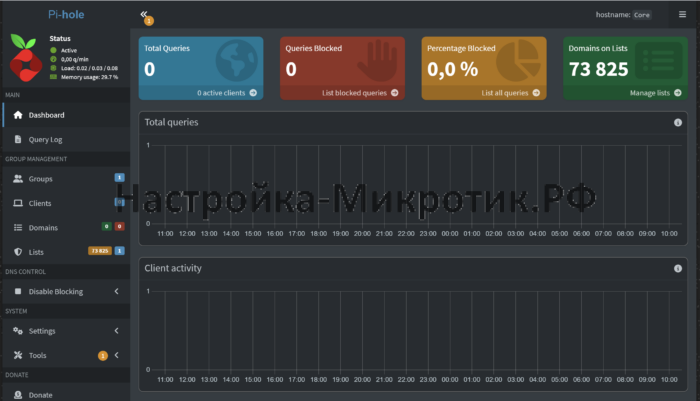

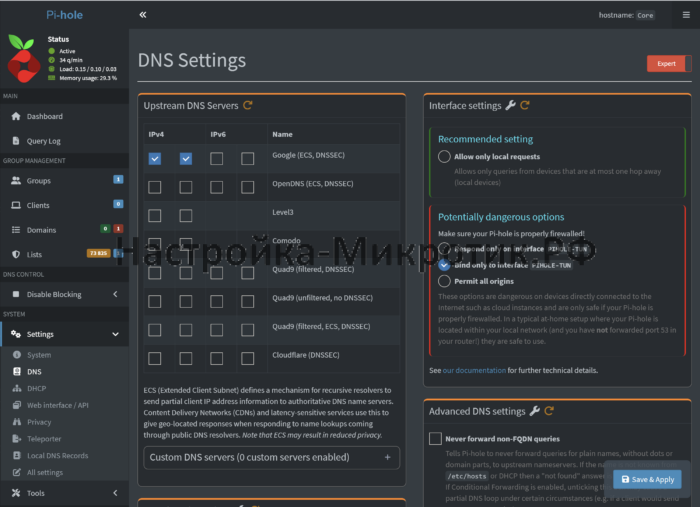

Настройка Pi-hole

Замена DNS

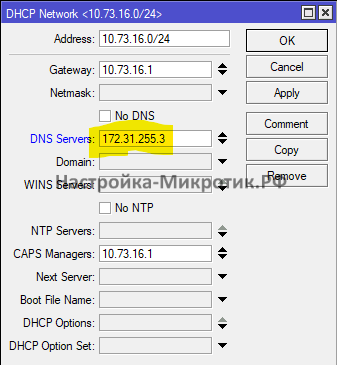

Чтобы работала блокировка, нужно клиентам сети в качестве DNS сервера указать IP адрес Pi-hole.

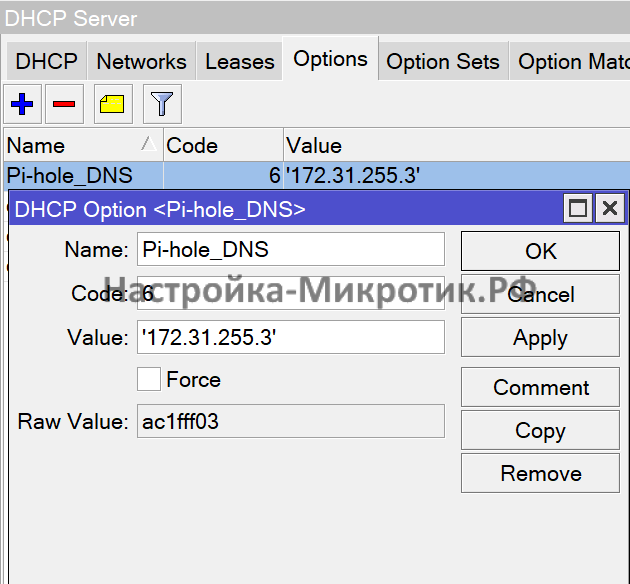

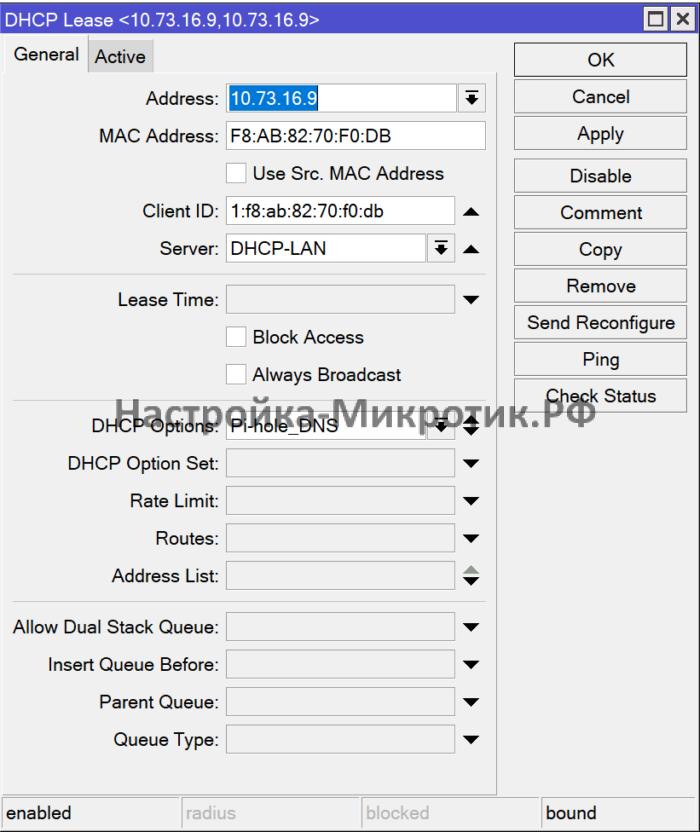

Чтобы применять отдельный DNS точечно для отдельных хостов, можно использовать DHCP Option 6.

Перехват DNS

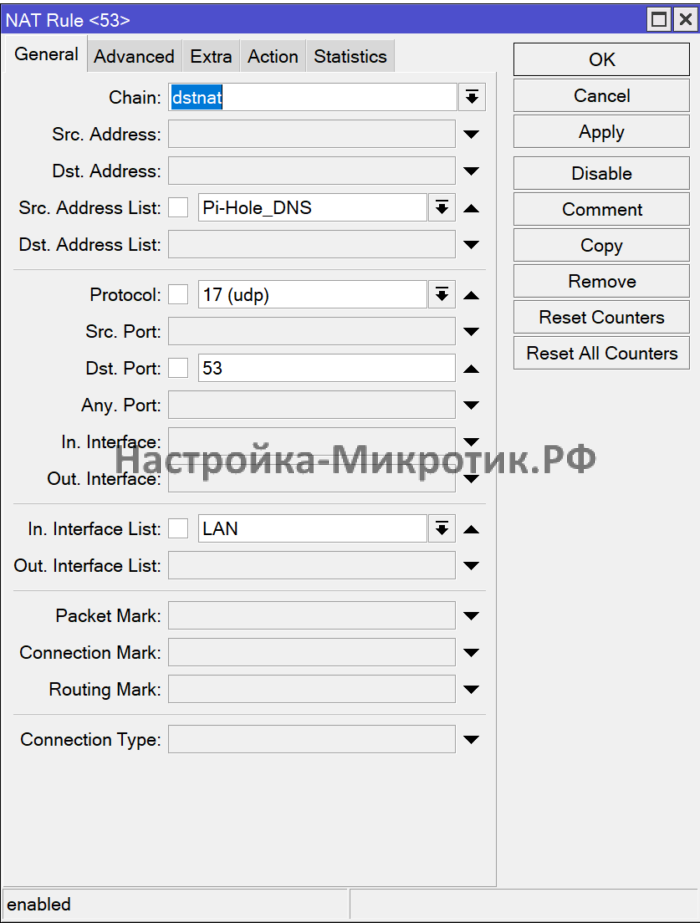

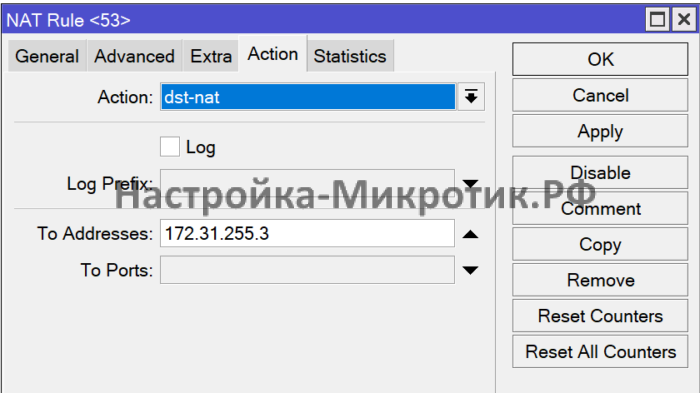

Можно сделать перехват DNS запросов, если у пользователей указан статический DNS.

Ловим dstnat от Src. Address List udp:53

Профессиональная настройка MikroTik