При наличии Active Directory первым, что нужно сделать — это авторизовывать пользователей с помощью него, а так же разграничивать доступ на основе групповой политики — в зависимости от членства в группе безопасности выдавать IP адреса из разных pool.

Данный метод подходит для всех типов ppp соединений в MikroTik

PPTP/L2TP/SSTP/

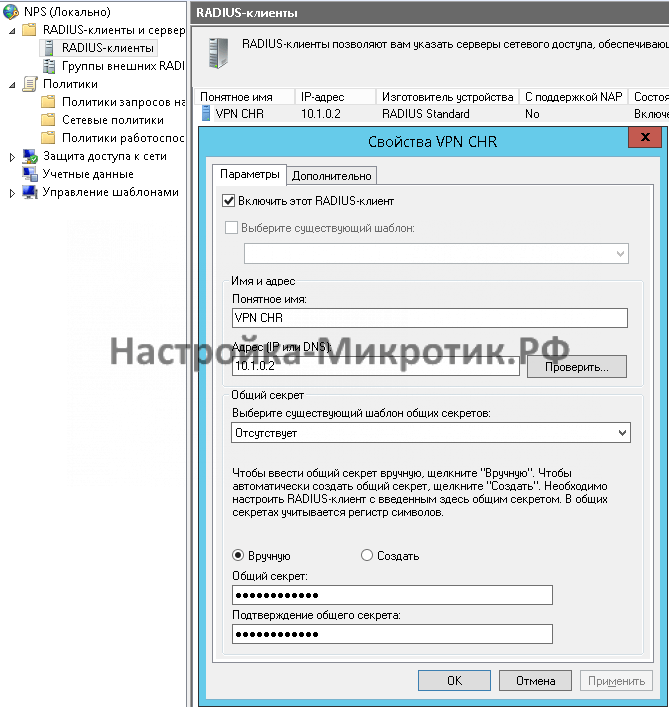

Для начала нужен Windows Server с установленным Network Policy Server (NPS). Аналогично настраивается в статье про Wi-Fi EAP

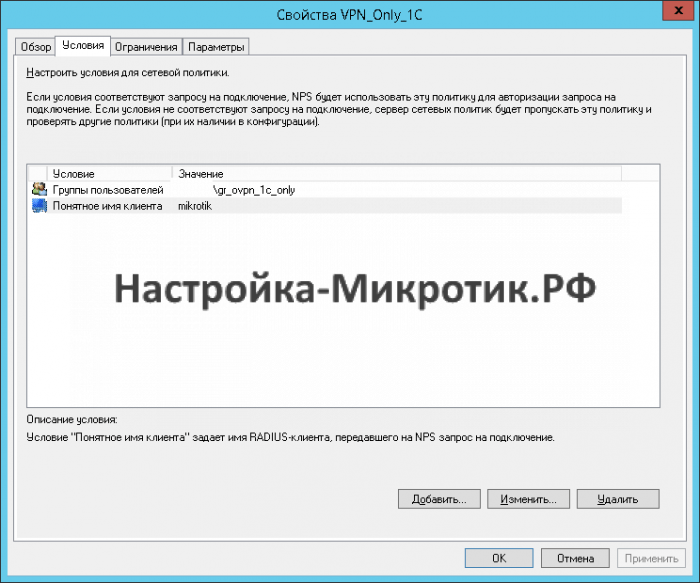

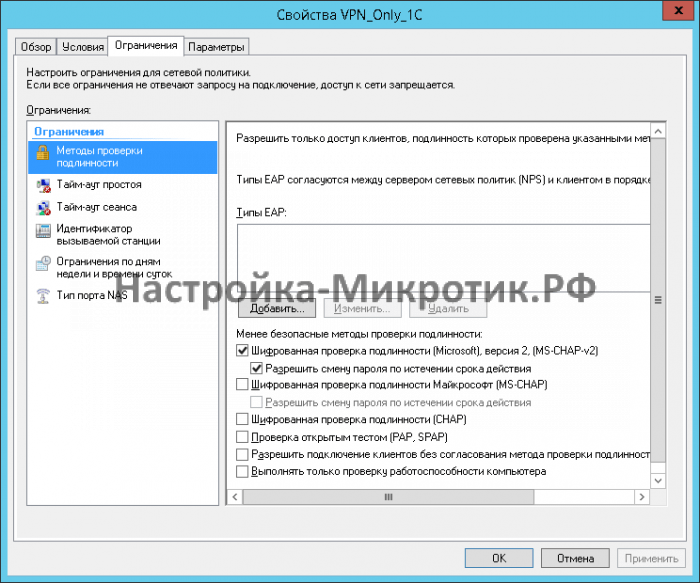

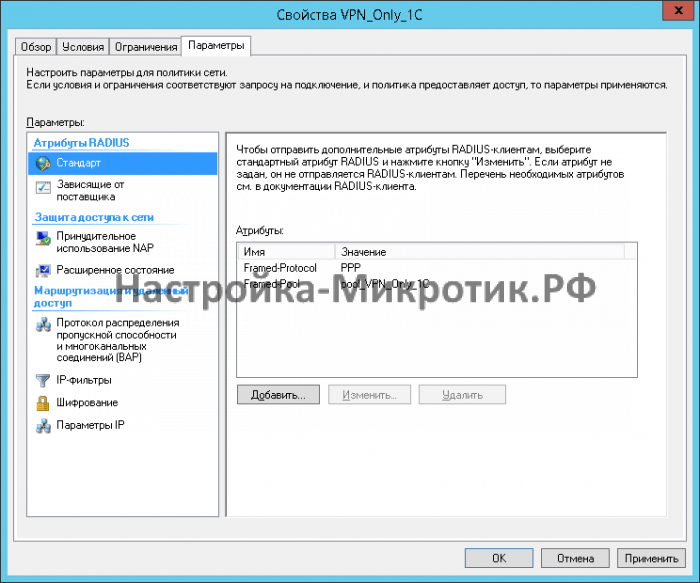

Настройка NPS

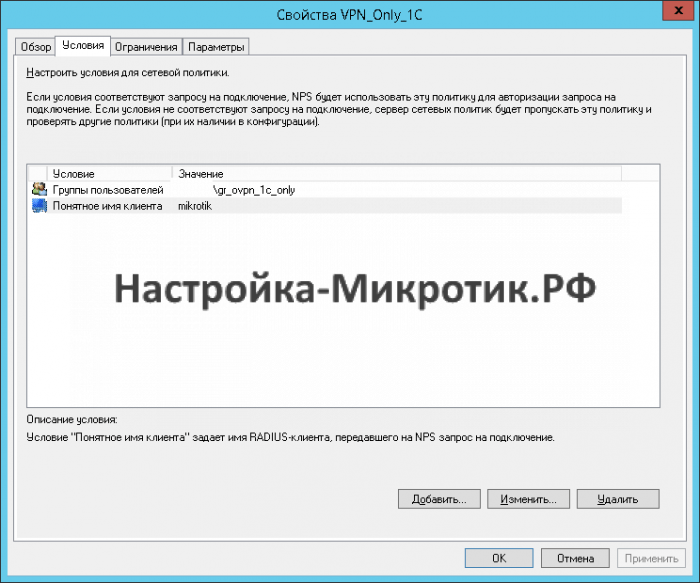

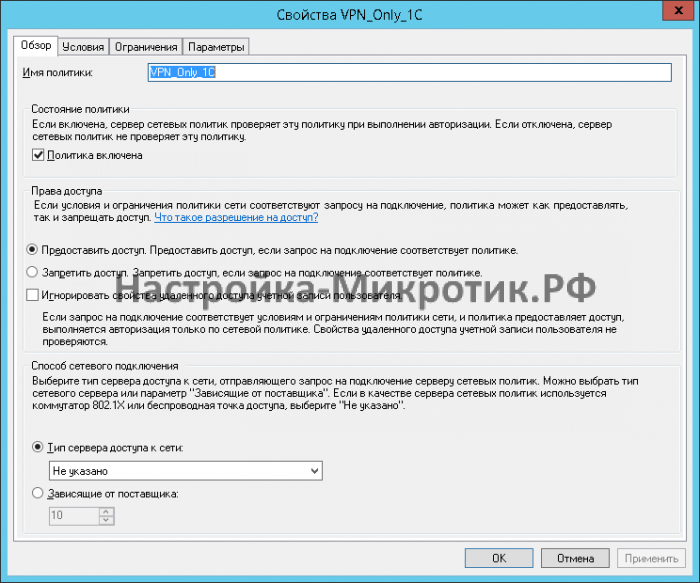

Tunnel_Analitics — Доступ во все системы

Tunnel_Only_1C — Доступ только до терминалов 1С

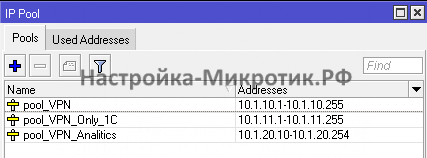

Через него задаем pool IP адресов, который выдаем Tunnel клиентам.

Это название пула Tunnel в настройках RoS IP -> Pool

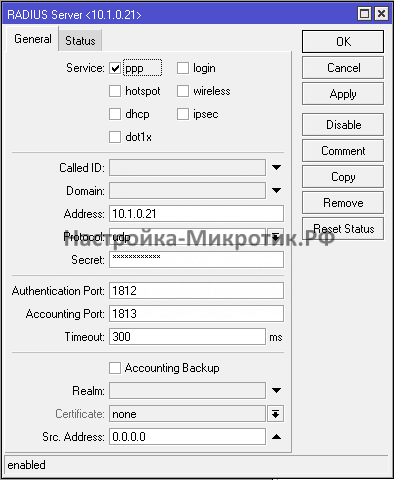

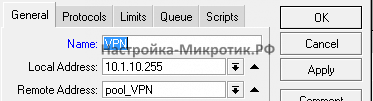

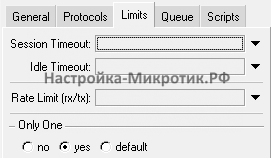

Настройка RoS

Имя пула прописывается выше в NPS в зависимости от типа доступа

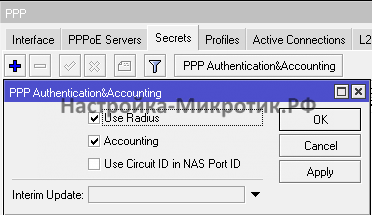

Включаем использование Radius

Теперь можно подключаться к Tunnel. В зависимости от членства пользователя в группе безопасности — ему выдается IP адрес из разных пулов. На основе этих пул адресов можно настраивать правила кому куда можно ходить.