PPTP и L2TP IPsec в плане настройки в RouterOS практически идентичны.

Использовать PPTP или L2TP IPsec выбор каждого. Но PPTP не безопасен (хотя кому нужен наш трафик?), а L2TP IPsec создает значительную нагрузку и 2 клиента за 1 NAT’ом могут не правильно работать. Голый L2TP можно использовать наравне с голым GRE, когда нечего шифровать.

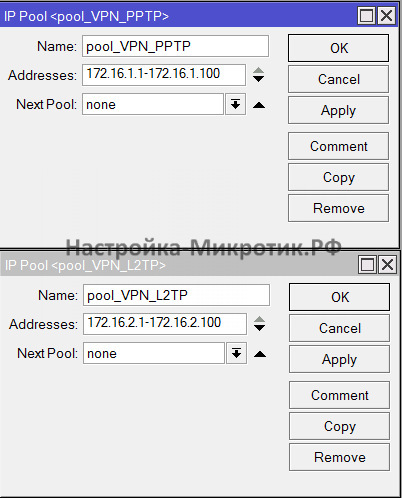

IP -> Pool

Разные диапазоны для разных Tunnel

/ip pool

add name=pool_Tunnel_PPTP ranges=172.16.1.1-172.16.1.100

add name=pool_Tunnel_L2TP ranges=172.16.2.1-172.16.2.100

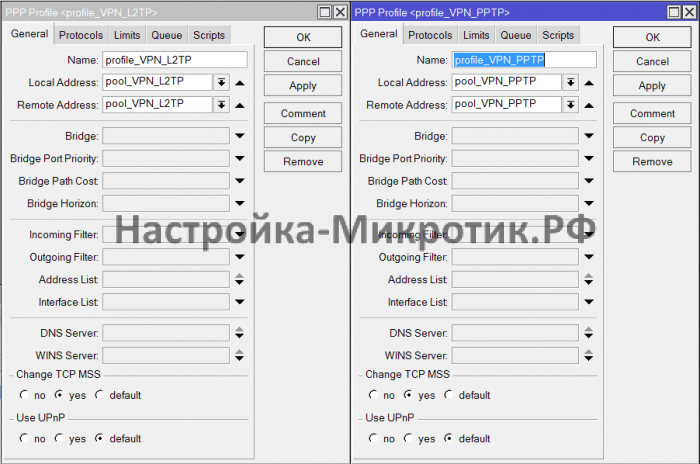

PPP -> Profiles

Можно копированием default-encryption

/ppp profile

add change-tcp-mss=yes local-address=pool_Tunnel_L2TP name

remote-address=pool_Tunnel_L2TP use-encryption=yes

add change-tcp-mss=yes local-address=pool_Tunnel_PPTP name

remote-address=pool_Tunnel_PPTP use-encryption=yes

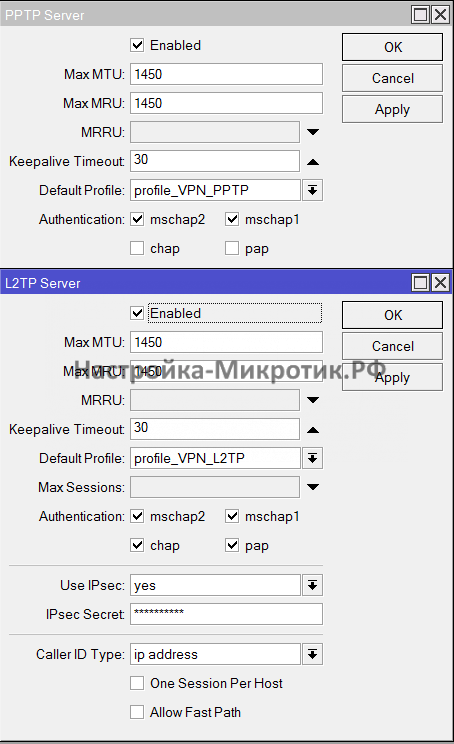

Не забываем разрешить в firewall входящие подключения для PPTP (tcp:1723) и L2TP IPsec (udp:1701,500,4500)

/ip firewall filter

add action=accept chain=input comment=PPTP dst-port=1723 protocol=tcp

add action=accept chain=input comment=L2TP dst-port=1701,500,4500 protocol=udp

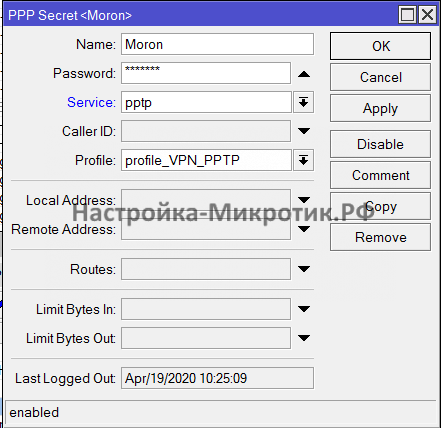

Если пользователю нужно выдать конкретный IP адрес — указываем

Local Address (IP на стороне сервера)

Remote Address (IP выдаваемый клиенту)

Используется /32 маска

Будет работать доступ в сеть на основе маршрутизации! Выдавать IP адреса из локальной сети не рекомендуется! PPP это отдельный интерфейс со своей адресацией!

Для корпоративной сети с Active Directory можно настроить:

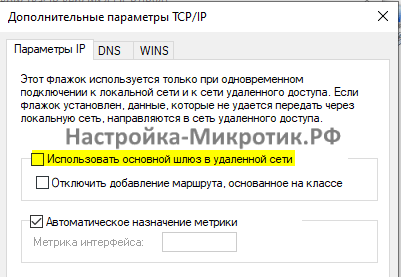

Для доступа в интернет через Tunnel нужно:

Если вы используете сеть из 10.0.0.0/8, то можете отключать использование шлюза Tunnel, маршруты прописывать не придется.