При запуске ЕСПД MikroTik в школах возникают вопросы настройки, хотя от домашнего использования это мало чем отличается. Единственное отличие в отсутствии NAT.

Предыстория

Друг работает в школе, где начали внедрение ЕСПД. Из предлагаемого оборудования в виде «Континент», «S-Terra» и «Eltex» — самым доступным и дешевым был MikroTik RB951G-2HnD (он оказался в наличии после отключения свободного выхода в Интернет).

После экспериментов с настройкой ЕСПД на MikroTik для экономии школьных средств — был выведен данный конфиг на MikroTik.

Оборудование

ЕСПД будет работать на любом MikroTik, где есть хотя-бы 2 порта. Из современного оборудования рекомендую к приобретению: hAP AX2, RB4011, RB5009.

Если нет MikroTik, то можно использовать совершенно любой роутер, где можно отключить вручную NAT. Остальная настройка не отличается от домашнего интернета.

Настройки ЕСПД

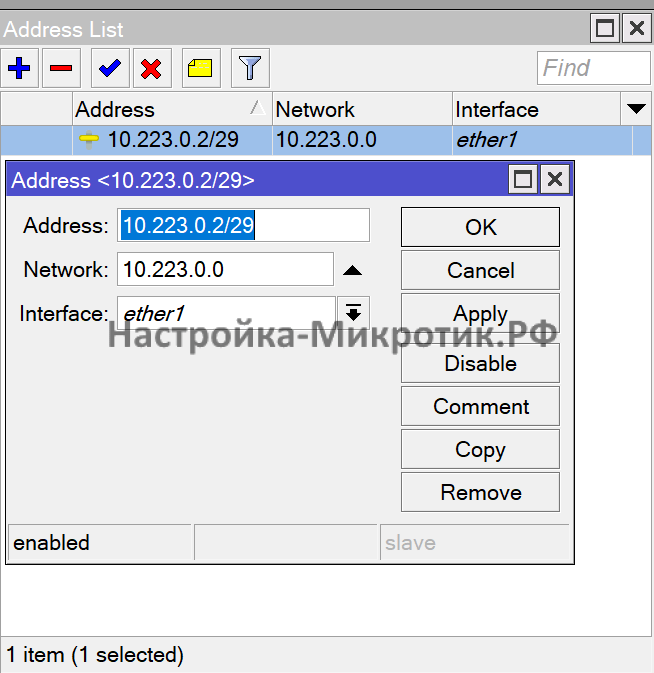

Получаем от оператора ЕСПД данные для настройки:

- Внешний IP — например 10.223.X.X/29

- Внутренний IP пул и маску — например 10.190.X.X/26

/26 маска для внутреннего использования это 126 хостов, из которых 1 хост уходит под шлюз. Если вы хотите сделать сети WiFi, LAN, VoIP — нужно просить как минимум /24 сеть, а лучше /23 или /21, с огромным запасом.

ЕСПД MikroTik

Аплинк ЕСПД

/ip address

add address=10.223.X.X/29 interface=ether1 network=10.223.X.XВнутренняя сеть

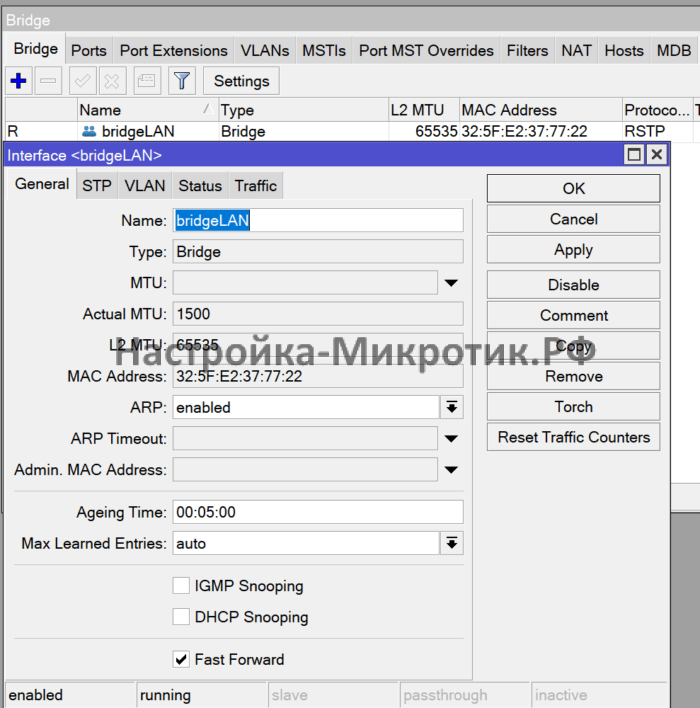

Остальные порты собираем в brideLAN

/interface bridge

add name=bridgeLAN

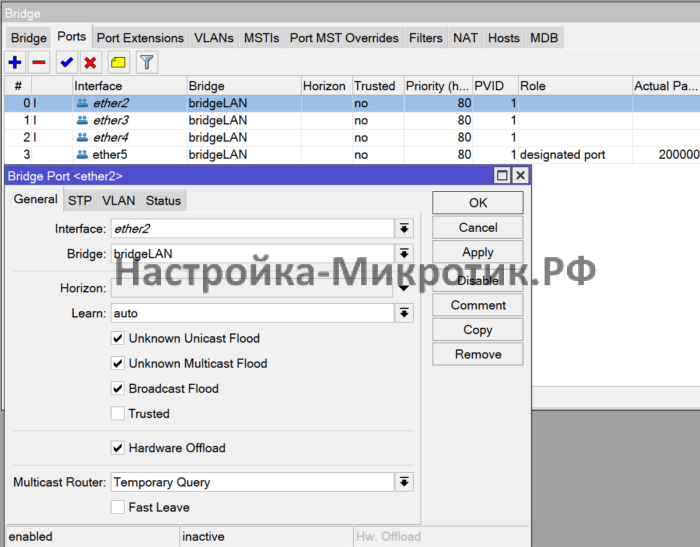

/interface bridge port

add bridge=bridgeLAN interface=ether2

add bridge=bridgeLAN interface=ether3

add bridge=bridgeLAN interface=ether4

add bridge=bridgeLAN interface=ether5И вешаем внутреннюю адресацию:

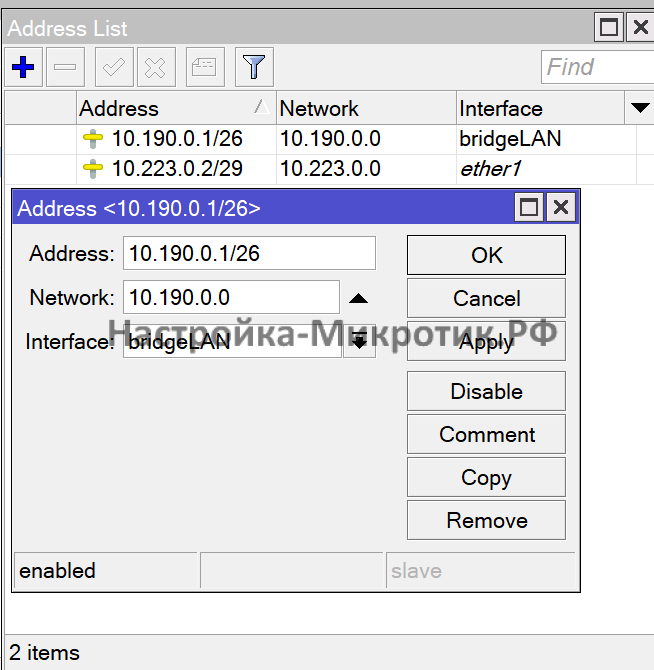

/ip address

add address=10.190.X.X/26 interface=bridgeLAN network=10.190.X.XDHCP

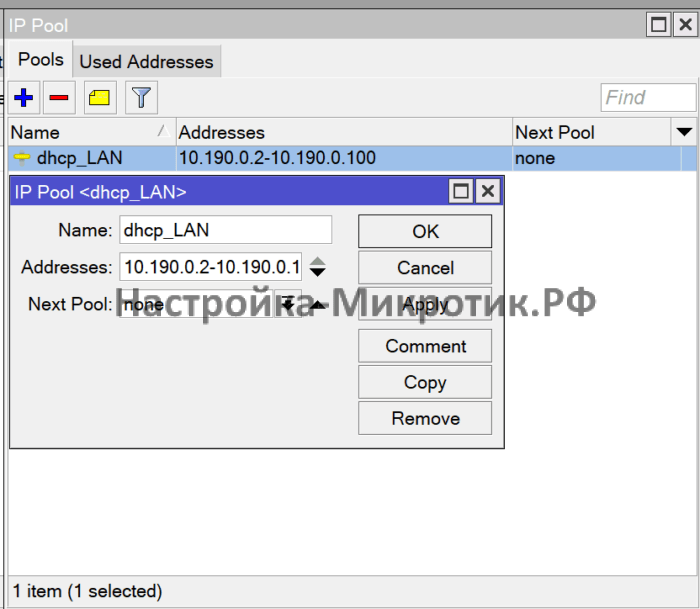

Pool

/ip pool

add name=dhcp_LAN ranges=10.190.X.X-10.190.X.X

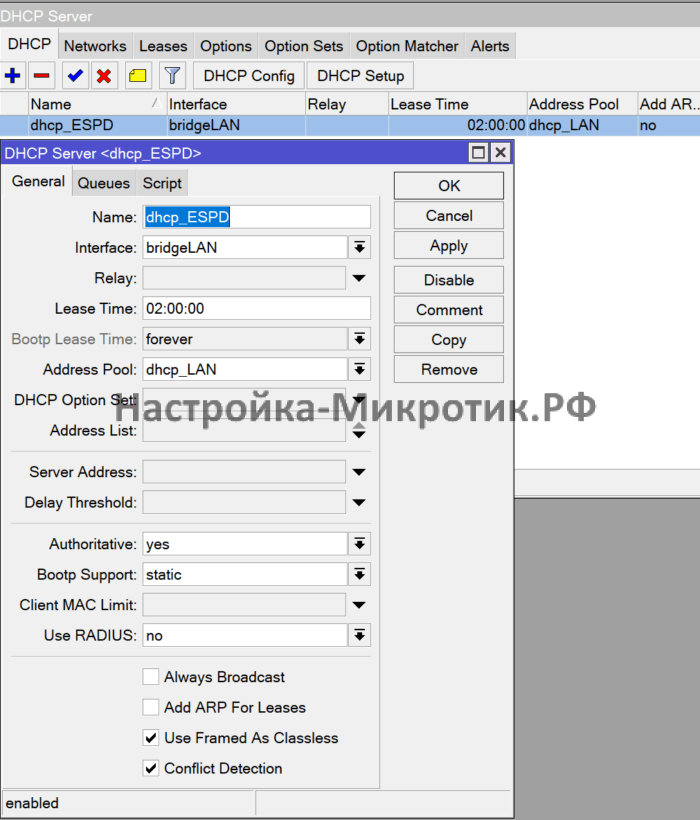

/ip dhcp-server

add address-pool=dhcp_LAN disabled=no interface=bridgeLAN lease-time=2h name=\

dhcp_ESPD

DNS будет браться из настроек ниже

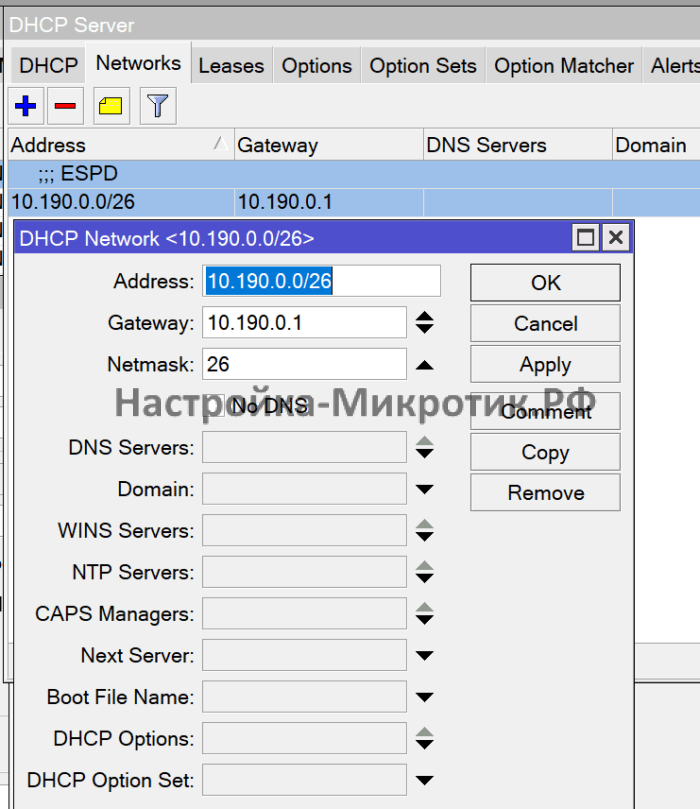

/ip dhcp-server network

add address=10.190.X.X/26 comment=ESPD gateway=\

10.190.X.X netmask=26DNS

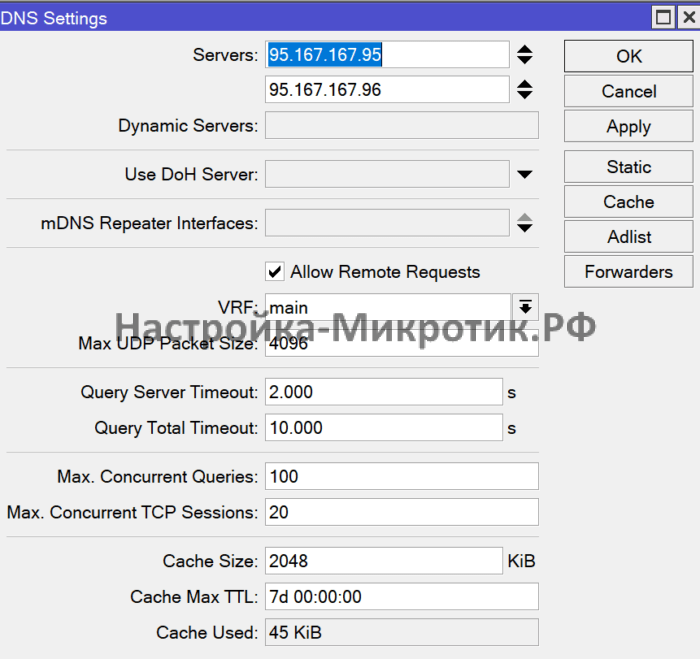

Берем в зависимости от региона

/ip dns

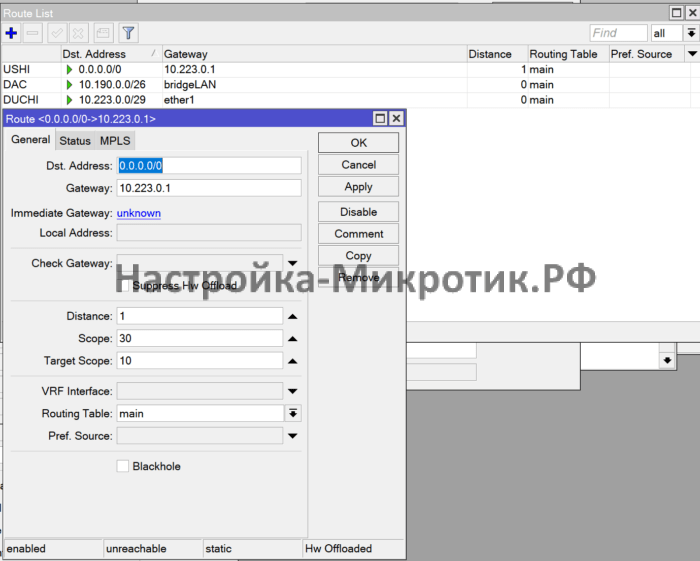

set allow-remote-requests=yes servers=95.167.X.X,95.167.X.XМаршрут в ЕСПД

/ip route

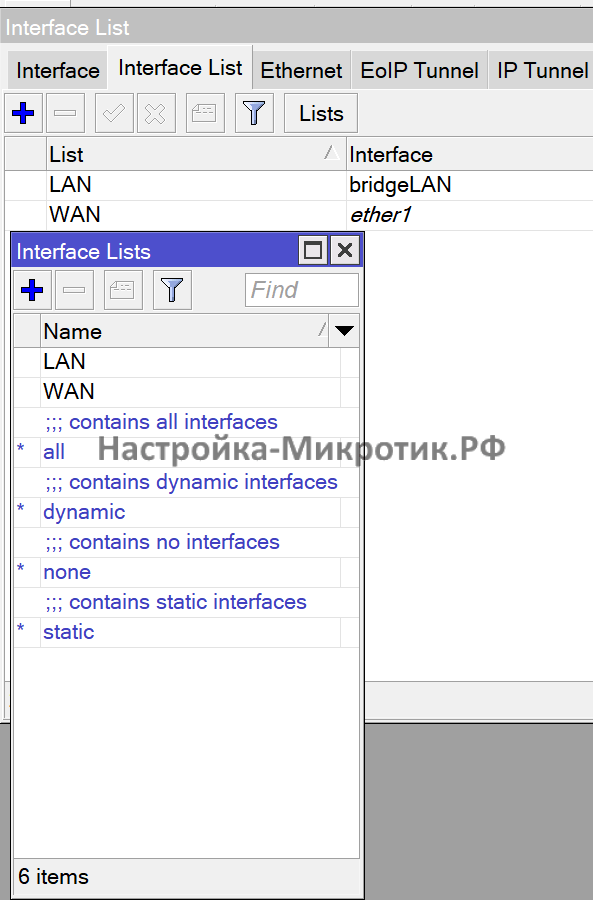

add gateway=10.223.X.XИнтерфейс листы

/interface list

add name=WAN

add name=LAN

/interface list member

add interface=bridgeLAN list=LAN

add interface=ether1 list=WANFirewall

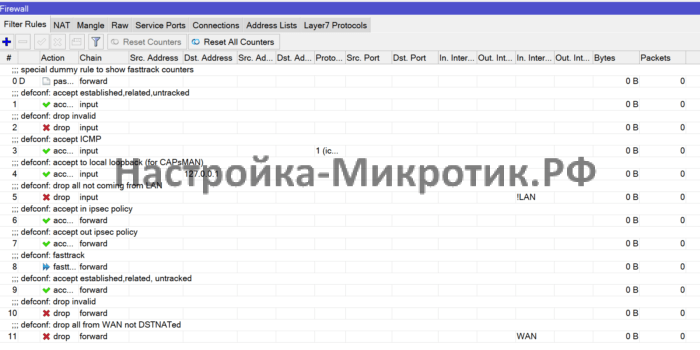

Filter

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WANNAT

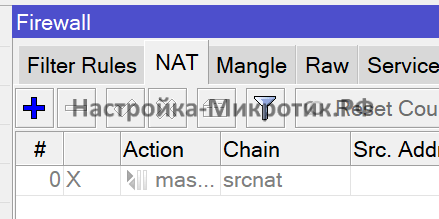

Его использование нужно проверять отдельно. Зависит от работы сети в вашем регионе.

Сначала проверяем без NAT, затем с NAT (в данном NAT выключен — disabled=yes)

Должно работать без NAT! В идеальной ситуации настройка IP > Firewall > NAT должна быть пустой

/ip firewall nat

add action=masquerade chain=srcnat disabled=yes \

ipsec-policy=out,none out-interface-list=WANПрокси

Чтобы сайты работали без авторизации через госуслуги — настраивается прокси.

Настройка зависит от вашего региона в соответствии с таблицей.