IPsec в туннельном режиме используется в основном для подключения с сторонними сетями. Указываем какие сети с нашей и с той стороны во 2 фазе IPsec, трафик начинает бегать (но не сразу).

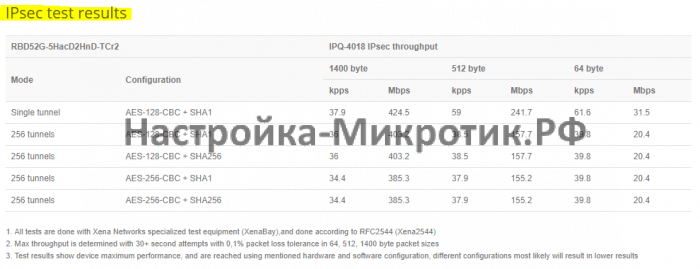

Аппаратное шифрование IPsec

Смотрим какие вариации поддерживаются и указываем их в настройках.

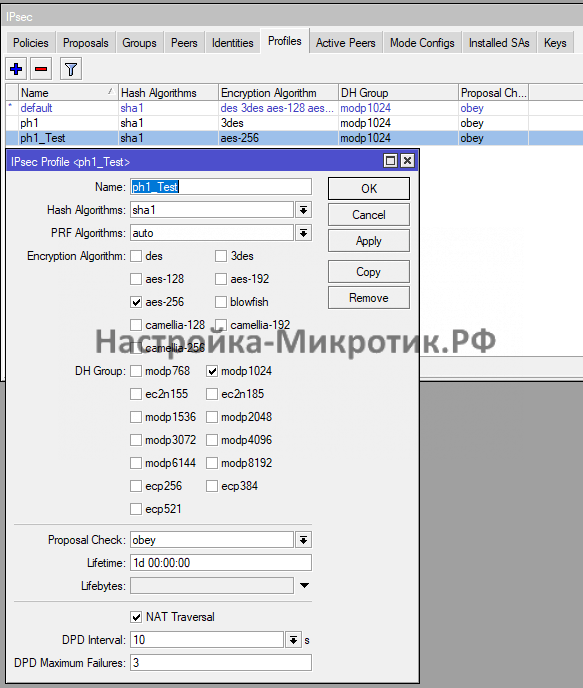

Настройка фазы 1

Никогда не используйте дефолтные профили, создавайте под каждую настройку отдельные!

Название должно отражать для какого подключения профиль

Хэш алгоритмы, группа Диффи — Хеллмана подбирается исходя из аппаратных возможностей MikroTik и согласуется с противоположной стороной

NAT-T так же согласуется с противоположной стороной

Но если по пути нет NAT, то эта опция не используется.DPD используется для проверки работы IPsec.

Стандартное значение 120/5

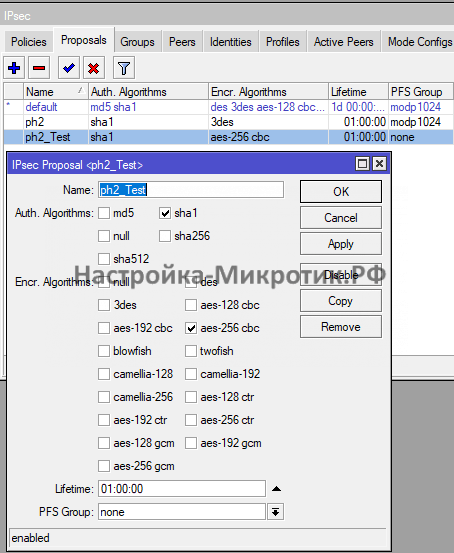

Настройка фазы 2

Всё аналогично настройкам 1 фазы по настройкам шифрования

Для параноиков можно уменьшить время жизни 2 фазы и выбрать PFS Group для генерации нового ключа, отличного от сгенерированного DF в 1 фазе.

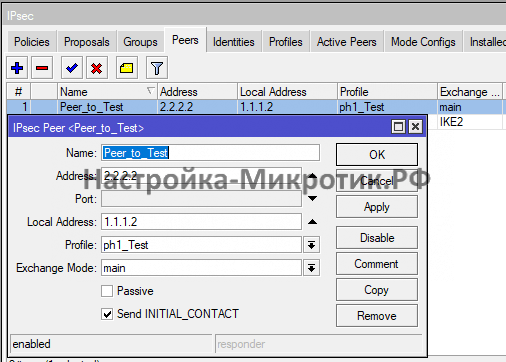

Настройка пира

Создаем соединение с другой стороной, с указанием профиля 1 фазы

Если сервер является центральный, то ему незачем стучаться самому до клиентов, можно выставить режим Passive

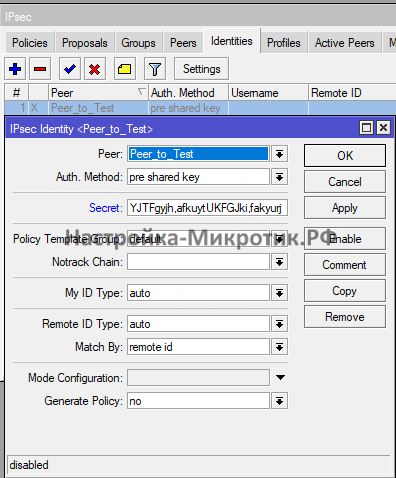

Настройка идентификации

Связываем пира с настройками идентификации, вешаем пароль (Secret) или ключ.

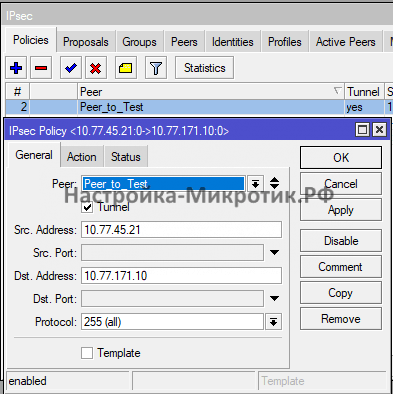

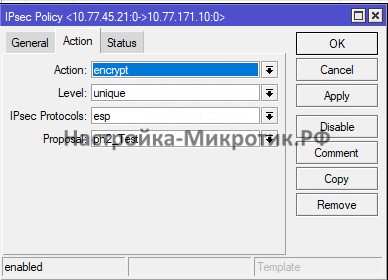

Настройка политики

Выбираем Peer, ставим опцию Tunnel и указываем какие IP адреса нужно связать 2 фазой IPsec

Указываем шифрование, Level — unique, если у вас несколько сетей на 2 фазе, протокол esp, если нужно шифровать, ah если нужно проверять заголовок на «подмену»

И указываем профиль 2 фазы.

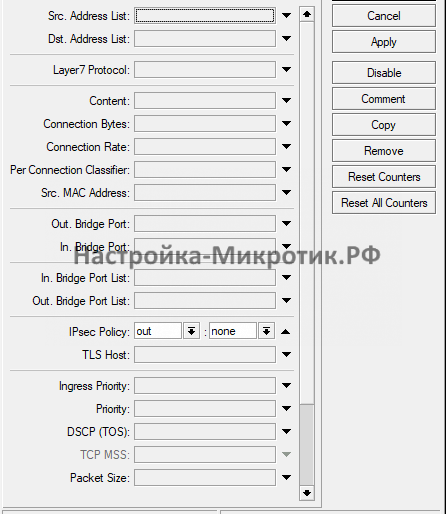

Настройка NAT IPsec Policy

Чтобы трафик проходил через NAT и не нужно было делать лишних правил, добавим настройку IPsec Policy: out: none

Тем самым NAT не будет обрабатывать IPsec траифик

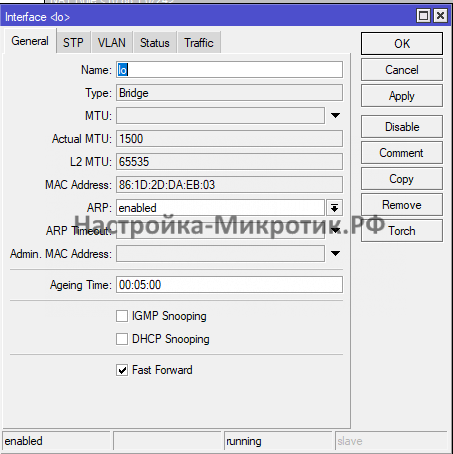

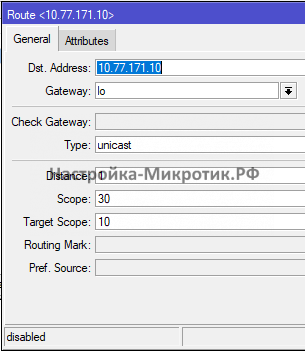

Настройка маршрутизации

Чтобы «обхитрить» схему прохождения трафика, завернем маршрут до другой сети в lo интерфейс. Это даст возможность объявить об этом маршруте в OSPF