Защита исходящего RouterOS трафика от возможного взлома, блокировки, утечки и множества ситуаций.

Профессиональная настройка MikroTik

Настраивается вместе с основными правилами:

Cloud Hosted Router обращается на сервера cloud2.mikrotik.com и еще несколько сервисов (DNS/SNTP) в зависимости от настроек.

Защитим исходящий DNS трафик — настроим DoH:

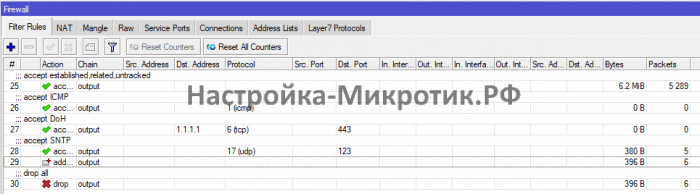

И в Firewall добавим правила:

/ip firewall filter

add action=accept chain=output comment="accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=output comment="drop invalid" connection-state=invalid

add action=accept chain=output comment="accept ICMP" protocol=icmp

add action=accept chain=output comment="accept DoH" dst-address=1.1.1.1 dst-port=443 protocol=tcp

add action=accept chain=output comment="accept SNTP" dst-port=123 protocol=udp

add action=add-dst-to-address-list address-list=Outpot_Drop address-list-timeout=1d chain=output

add action=drop chain=output comment="drop allГде разрешаем:

- Установленный, связанный и не отслеживаемый трафик

- Запрещаем неправильный

- ICMP трафик

- DoH на 1.1.1.1 tcp:443

- SNTP для службы времени на udp:123

- Ловим куда он еще обращается

- Блокируем остальной трафик

Добавляем по мере надобности разрешенный исходящий трафик:

- OSPF (224.0.0.5)

- GRE (47)

- И т.д.

Вы должны контролировать куда ходит оборудование.

Профессиональная настройка MikroTik