Настройка Vlan через Bridge VLAN Filtering

Инструкция актуальна для любого MikroTik (но не на любом получится аппаратная разгрузка), в частности данный метод применяется на CRS326-24G-2S+ и является основным.

- Планирование Vlan

- Настройка коммутатора MikroTik

- Первоначальная конфигурация

- Настройка управляющего Vlan

- Планировка портов

- Разметка Vlan

- Режим портов

- Немного безопасности

- Включение Bridge VLAN Filtering

- Ошибки и предупреждения

- Настройка коммутатора Cisco

- Делаем порт Gi0/0 гибридным

- Вешаем на access порт Gi0/1 Vlan255

- Создаем Vlan управления

- Указываем шлюз по умолчанию

Планирование Vlan

Минимальный набор не загромождённой конфигурации:

- Vlan1 — нативный Vlan (когда IP вешается прямо на bridge);

- Vlan2-MGMT — управления сетевым оборудованием;

- Vlan10-SRV — сеть серверов;

- Vlan255-Tech — техническая сеть

Все эти Vlan’ы должны быть заведены и настроены на маршрутизаторе, к которому подключается настраиваемый коммутатор.

Настройка коммутатора MikroTik

Первоначальная конфигурация

Сбрасываем устройство в 0 и подключаемся по mac для настройки.

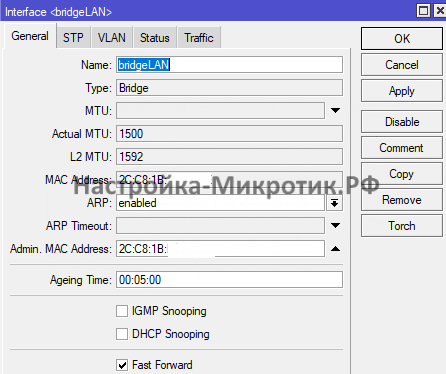

Создаем bridgeLAN:

/interface bridge

add admin-mac=2C:C8:1B:AA:AA:AA auto-mac=no name=bridgeLAN

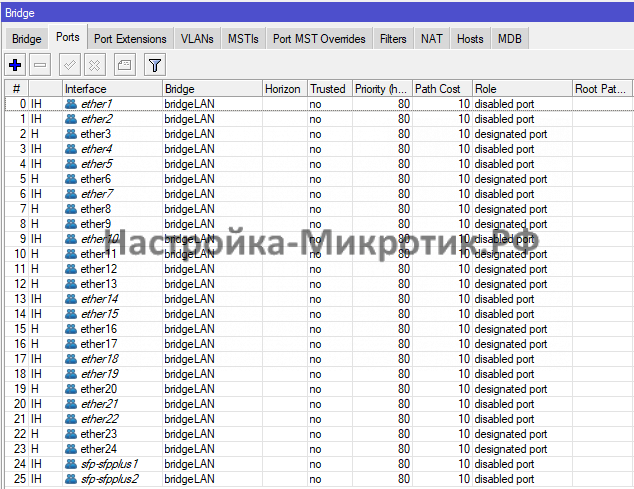

/interface bridge port

add bridge=bridgeLAN interface=ether1

add bridge=bridgeLAN interface=ether2

add bridge=bridgeLAN interface=ether3

add bridge=bridgeLAN interface=ether4

add bridge=bridgeLAN interface=ether5

add bridge=bridgeLAN interface=ether6

add bridge=bridgeLAN interface=ether7

add bridge=bridgeLAN interface=ether8

add bridge=bridgeLAN interface=ether9

add bridge=bridgeLAN interface=ether10

add bridge=bridgeLAN interface=ether11

add bridge=bridgeLAN interface=ether12

add bridge=bridgeLAN interface=ether13

add bridge=bridgeLAN interface=ether14

add bridge=bridgeLAN interface=ether15

add bridge=bridgeLAN interface=ether16

add bridge=bridgeLAN interface=ether17

add bridge=bridgeLAN interface=ether18

add bridge=bridgeLAN interface=ether19

add bridge=bridgeLAN interface=ether20

add bridge=bridgeLAN interface=ether21

add bridge=bridgeLAN interface=ether22

add bridge=bridgeLAN interface=ether23

add bridge=bridgeLAN interface=ether24

add bridge=bridgeLAN interface=sfp-sfpplus1

add bridge=bridgeLAN interface=sfp-sfpplus2Настройка управляющего Vlan

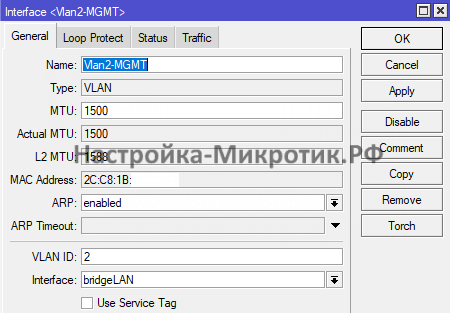

Так как мы подключены через mac, настроим Vlan2 для управления.

/interface vlan

add interface=bridgeLAN name=Vlan2-MGMT vlan-id=2

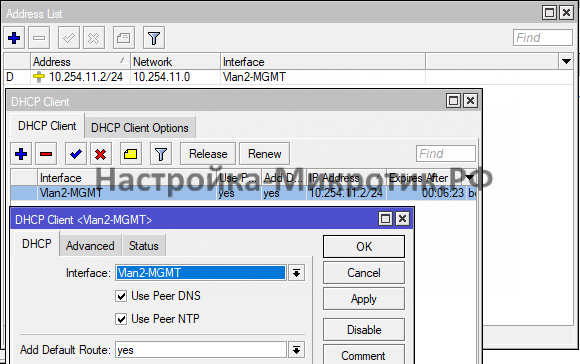

/ip dhcp-client

add disabled=no interface=Vlan2-MGMTТеперь можно подключаться по полученному IP

Лучше вешать статический IP без участия DHCP сервера, не забыв указать маршрут по умолчанию.

/ip address

add address=10.254.11.2/24 interface=Vlan2-MGMT

/ip route

add gateway=10.254.11.1Планировка портов

Trunk порты пропускают несколько Vlan тэгов. Без настройки все порты являются транком (гибрид с Native Vlan1) и пропускают любой трафик. Но нам нужно самим определять что они могут через себя пропускать.

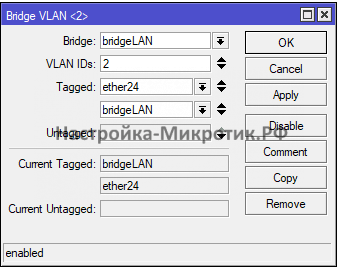

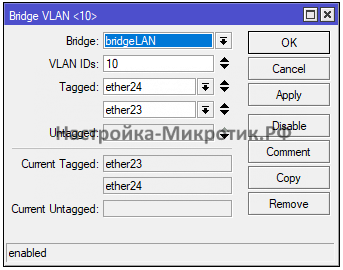

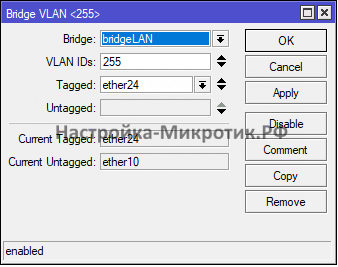

- ether24 — является аналогом гибридного порта, который пропускает Vlan 2, 10, 255. Vlan1 будет проходить автоматически, так как он native, который можно запрещать дополнительно.

- ether23 — так же является Trunk, но пропускает только Vlan10

- ether10 — является access портом с Vlan255

- Остальные порты access для native Vlan1

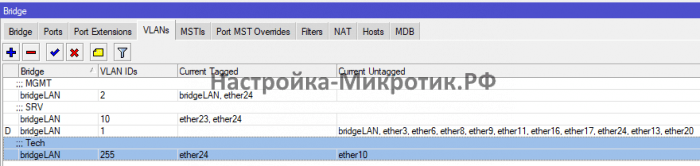

Разметка Vlan

bridgeLAN добавляем так же в Tagged, чтобы трафик Vlan2 заходил на процессор, так как с него устройство будет управляться.

Управления или маршрутизации на этом устройстве не планируется, по этому bridgeLAN в Tagged не нужен.

Vlan’ы можно группировать через запятую и тире.

Режим портов

У портов есть 3 варианта настроек:

- admit all — Аналог гибридного порта, пропускать весь трафик (все теги vlan, в т.ч. native Vlan)

- admit only VLAN tagged — Аналог Trunk, пропускать только тэгированный трафик (все теги Vlan указанные в VLAN’s)

- admit only untagged and priority tagged — Аналог Access, пропускать указанный PVID Vlan

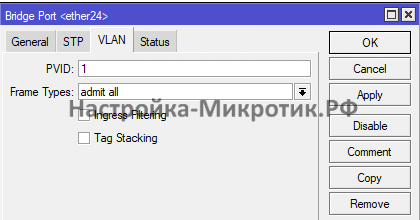

Так как используется Native Vlan, через ether24 пускаем весь трафик

(Любой трафик)

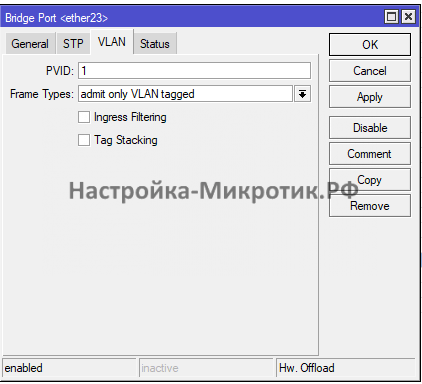

Через ether23 пропускаем только тэгированный трафик (Vlan10)

(Только тэгированный трафик)

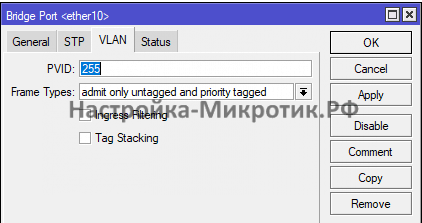

Порт ether10 является access для Vlan10

(Только указанный VLAN)

Немного безопасности

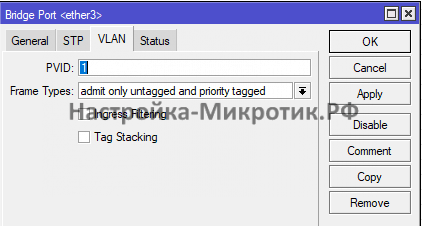

Так как остальные не настроенные порты являются admit all (пропускать всё), они являются серьезной проблемой безопасности, так как являются гибридными и злоумышленник может через них попадать в любой доступный Vlan на этом коммутаторе.

admit only untagged and priority tagged

(Только указанный VLAN)

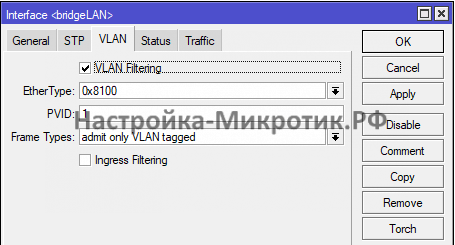

Включение Bridge VLAN Filtering

Так как для управления отдельный Vlan2, то при включении фильтра указываем admit only VLAN tagged (только тэгированный трафик)

Ошибки и предупреждения

port with pvid added to untagged group which might cause problems, consider adding a seperate VLAN entry

По опыту ни на что не влияет. Обычное предупреждение, которое должно пропасть после перезагрузки.

Настройка коммутатора Cisco

Делаем порт Gi0/0 гибридным

interface Gi0/0

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,10,255

switchport trunk native vlan 1

no shutdown

exitВешаем на access порт Gi0/1 Vlan255

interface Gi0/1

switchport mode access

switchport access vlan 255

no shutdown

exitСоздаем Vlan управления

vlan 2

no shutdown

exit

interface vlan2

ip address 10.254.11.3 255.255.255.0

no shutdown

description MGMT

exitУказываем шлюз по умолчанию

ip default-gateway 10.254.11.1