Использование MikroTik для компьютерного клуба является единственным адекватным решением, так как больше никакой производитель сетевого оборудования не даст такого количества возможностей.

Предисловие

Можно попытаться сэкономить на сети установив домашнее оборудование и неуправляемые коммутаторы. Но такая экономия иллюзорна — вы сэкономите небольшую сумму сейчас, чтобы в будущем получить постоянные сбои, медленную работу и уязвимости в безопасности.

Оборудование

Все оборудование исключительно MikroTik с учетом роста и масштабов клуба.

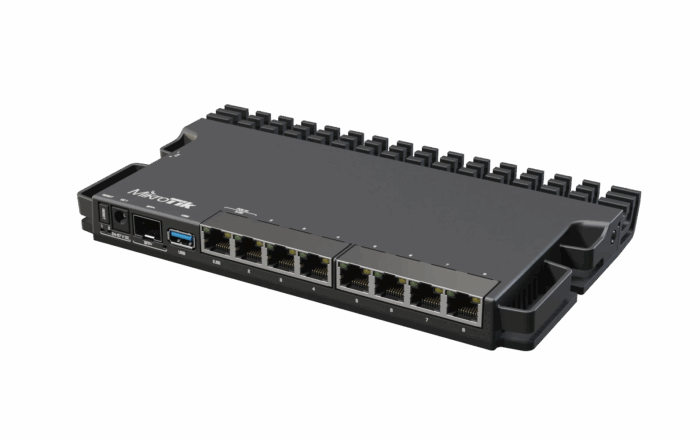

Маршрутизация

Маршрутизатор (роутер) — сердце сети компьютерного клуба. В него подключается Интернет, на нем настраивается маршрутизация, Firewall, DHCP, NAT и все остальное.

Выбор зависит от количества трафика и пользователей.

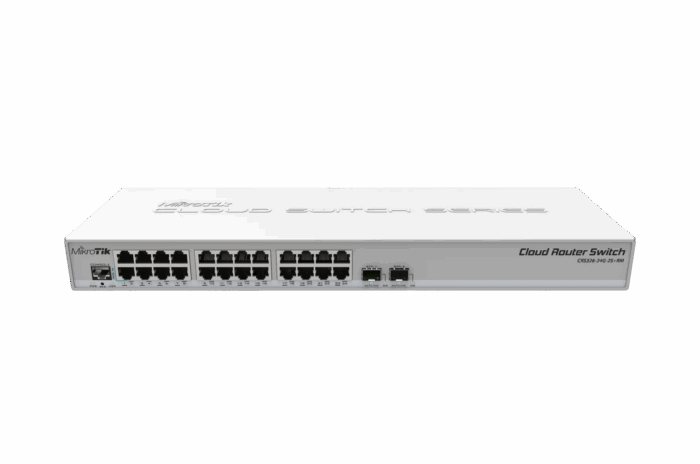

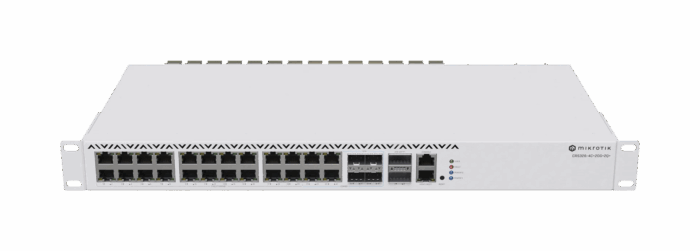

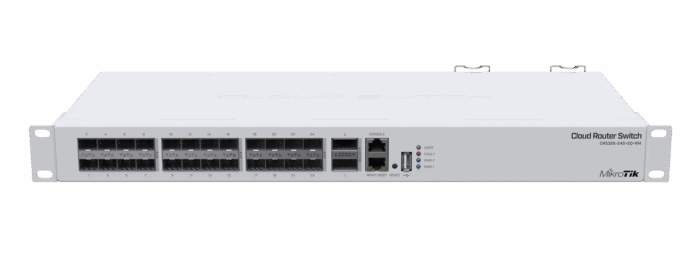

Коммутация

1Гбит, 2.5Гбит или сразу 10Гбит оптикой? Для игр хватит и 100Мбит порта, для бездисковой загрузки 1Гбит, но еще быстрее будет на 2.5Гбит. 10Гбит действительно излишняя скорость, но тоже возможная.

Из опыта — если позволяет место в стойке, лучше поставить 2 коммутатора на 24 порта, чем 1 на 48 портов.

Это позволит в случае проблем остаться в работе на оставшемся оборудовании.

1Гбит

Главное не спутать с CSS326

2.5Гбит

10Гбит

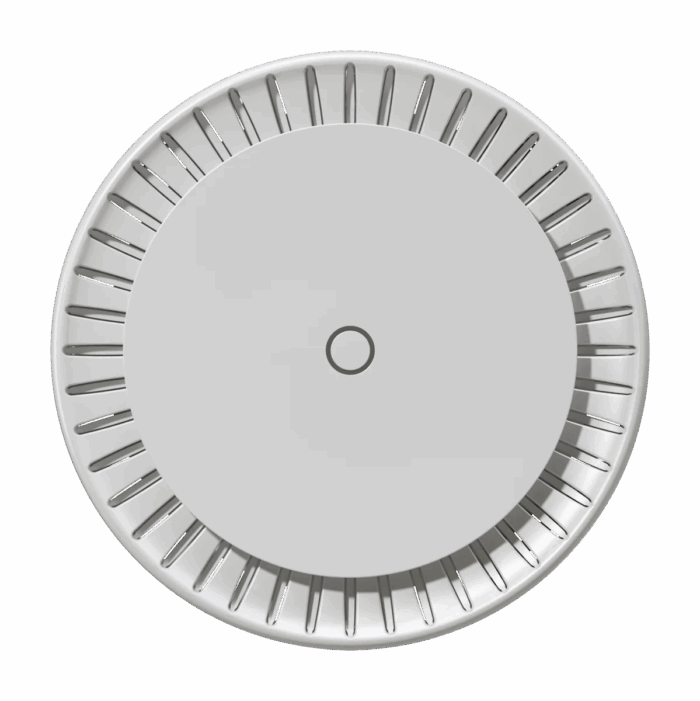

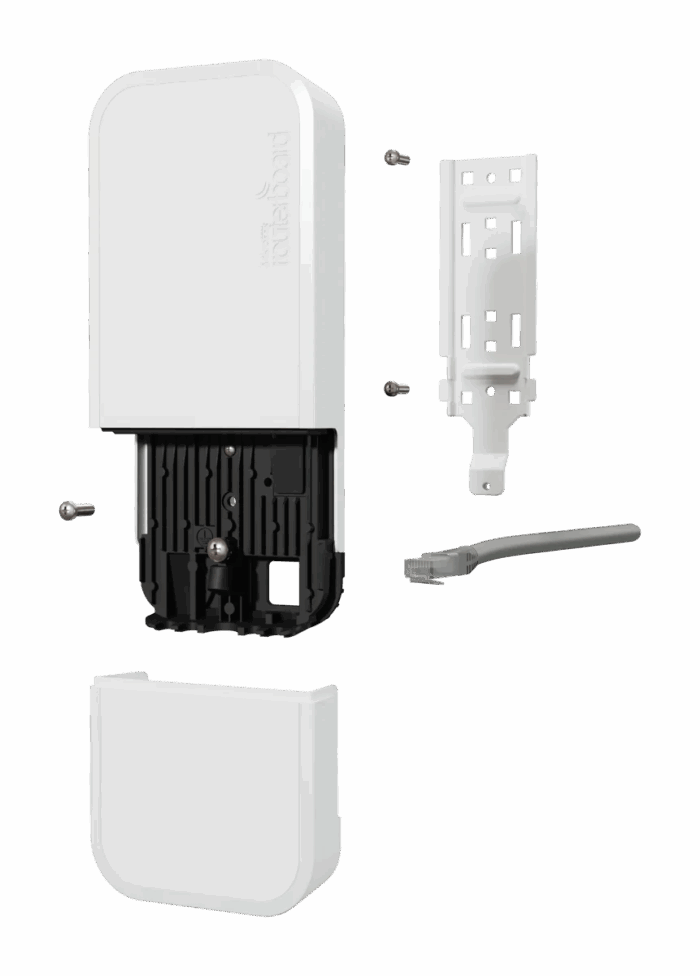

WiFi

В нынешних реалиях это только AX стандарт, расстановка оборудования из расчета 1 точка — 1 помещение и прямая видимость от клиента до точки. Преграды «за тонкой стенкой», дверью, стеклом или зеркалом исключаем.

Так как WiFi работает на скорости самого слабого клиента — серые зоны отсекаем установкой дополнительных точек на входе с улицы и за уличной стеной, где могут сидеть посторонние ради интернета.

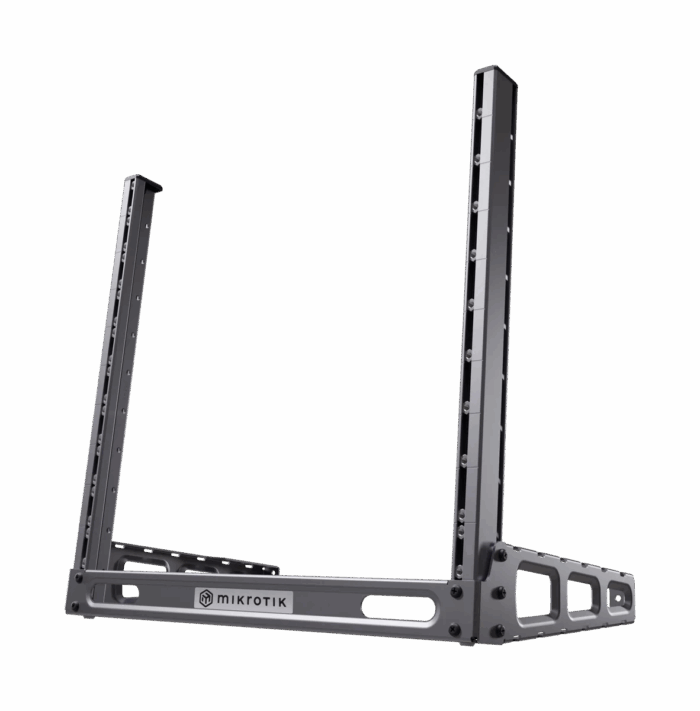

Стойка

Обычный коммутационный шкаф 19″ с стеклянной дверью и вентилируемыми отверстиями минимум на 6U (1 единица оборудования занимает 1U), учитывайте установку ИБП если он планируется.

Интернет

Тип подключения ethernet/sfp — Static IP напрямую в MikroTik.

Белый и серый IP (в случае DDoS атаки — можно прикрыться за NAT оператора отключив белый IP).

Никаких роутеров от провайдера, PPPoE/L2TP и прочих overhead протоколов авторизации.

При использовании gpon — сделать перевод оптического терминала в режим моста или заменить на нормальный по типу cdata fd511g-x.

В некоторых случаях возможно использование GPON Onu Stick (МГТС/Ростелеком) для исключения лишнего оборудования.

Выбор провайдера

Должны быть независимые друг от друга провайдеры, которые используют собственные магистральные линии, либо хотя бы разные. Так же разные трассы подключения, то есть оператор 1 идет через улицу 1, оператор 2 идет через кабельные коллекторы.

Например в моем посёлке все 3 оператора на своих магистралях:

1. ТДС+

2. Ростелеком

3. Уфанет

PBR

Так же клиент клуба может сам выбирать используемого провайдера запустив программу для переключения. Например когда запущен WAN1.bat, его трафик идет приоритетно через 1 провайдера.

QoS

Для комфортной игры и загрузки обновлений хватит от 10 до 50Мбит на 1ПК, но так как для онлайн игры хватает и 10Мбит, для загрузки обновлений можно поделить оставшуюся полосу поровну — берем в расчёт 10Мбит на 1ПК в самом худшем случае. Получаем от 300Мбит на 30ПК, которые через QoS ограничиваем и делим поровну.

Изоляция трафика

Адресация

Выбираем не популярные и редко пересекаемые сети, например 192.168.48.0/20, где /20 это 16 сетей по /24.

Vlan планирование

Для удобства номер Vlan будет соотноситься с 3 октетом сети, но так же используем Native Vlan1/ (то есть отсутствие влана) на сети 192.168.63.0/24 для настройки.

ПК

Vlan48 — 192.168.48.0/24 — доступ только в Интернет и к серверу

VIP ПК

Vlan49 — 192.168.49.0/24 — доступ только в Интернет и к серверу

Консоли

Vlan50 — 192.168.50.0/24 — доступ только в Интернет

Камеры

Vlan51 — 192.168.50.0/24 — никуда нет доступа

Кассы

Vlan52 — 192.168.52.0/24 — доступ только в Интернет к ОФД

Админы

Vlan53 — 192.168.53.0/24 — доступ в Интернет и любые сети

Сервер

Vlan54 — 192.168.54.0/24 — доступ в Интернет и любые сети

Рабочий WiFi

Vlan55 — 192.168.55.0/24 — доступ в Интернет и любые сети

MGMT

Сеть управления, на которой живет сетевое оборудование.

Vlan60 — 192.168.60.0/24 — никуда нет доступа

DMZ

Vlan61 — 192.168.61.0/24 — доступ только в Интернет по белым спискам

Гостевой WiFi

Vlan62 — 192.168.62.0/24 — доступ только в Интернет

Безопасность

Между сетями и хостами не должен ходить трафик, который мы не разрешили.

Firewall

Firewall строго по Address List и Interface List, что не разрешено — запрещено во всех цепочках. Input, Forward, Output.

L2 Isolated

На коммутаторах между портами запрещено хождение трафика внутри L2.

DHCP Snooping

DHCP Server может быть только за доверенными портами.

Отказоустойчивость

Холодный резерв в виде запасного RB5009 и коммутаторов, а так же вариации с VRRP и MLAG для горячего резервирования.

Мониторинг

О состоянии интернет каналов и их нагрузке, работе маршрутизатора, коммутаторов и точек доступа, снятие полной статистики для анализа потребления трафика. Все это делается через ZABBIX.