Настройка Wi-Fi контроллера CAPsMAN на 2 диапазона и несколько SSID сетей простым вариантом!

Заказав настройку MikroTik, вы получите 100% проработанное решение от опытного сетевого инженера.Для более продвинутых сетей рекомендую настраивать на vlan по ссылке выше

В примере создание 5 сетей в диапазоне 2.4/5ГГц

1 и 2 сеть с прямым доступом в локальную (bridge) сеть с WPA2 и EAP авторизацией

3 сеть рабочая Wi-Fi с ограниченным доступом в локальную сеть

4 сеть гостевая — доступ только в Интернет

5 сеть с авторизацией HotSpot — доступ только в Интернет

Совет — делайте контроллер на отдельном устройстве!

Не обязательно с Wi-Fi, можно на Cloud Hosted Router

Так получите переносимость и простоту управления в будущем, но сложность первоначальной настройки

В данном примере будет настройка на самом маршрутизаторе, так как не все могут себе позволить отдельное устройство.

Подготовка к настройке CAPsMAN

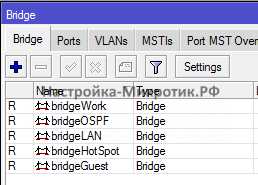

Для начала нужно переименовать дефолтный bridge1 в bridgeLAN для упрощения управления и чтения конфигурации, и создать дополнительные.

Создаем:

bridgeWork

bridgeLAN

bridgeHotSpot

bridgeGuest

Экспорт:

/interface bridge

add name=bridgeGuest

add name=bridgeHotSpot

add name=bridgeLAN

add name=bridgeWork

bridgeWork — отдельная внутренняя ограниченная сеть с ограниченным доступом к внутренней основной сети

bridgeGuest — сеть для гостей. Доступен только Интернет

bridgeHotSpot — сеть для гостей с СМС авторизацией. Доступен только Интернет

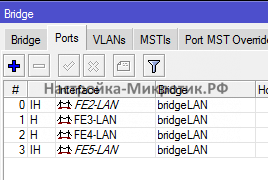

Вешаем на Bridge IP адреса

Экспорт:

/ip address

add address=172.16.0.1/24 interface=bridgeLAN

add address=172.17.0.1/24 interface=bridgeGuest

add address=172.18.0.1/24 interface=bridgeHotSpot

add address=172.19.0.1/24 interface=bridgeWorkДалее для каждой сети настраивается DHCP и правильный NAT

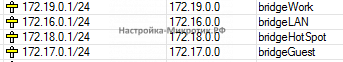

IP -> DHCP Server -> DHCP -> DHCP Setup

Экспорт

/ip dhcp-server

add address-pool=pool_LAN disabled=no interface=bridgeLAN lease-time=4w2d12h10m name=dhcpLAN

add address-pool=pool_Work disabled=no interface=bridgeWork name=dhcpWork

add address-pool=pool_Guest disabled=no interface=bridgeGuest name=dhcpGuest

add address-pool=pool_HotSpot disabled=no interface=bridgeHotSpot name=dhcpHotSpot

/ip dhcp-server network

add address=172.16.0.0/24 dns-server=172.16.0.1 gateway=172.16.0.1

add address=172.17.0.0/24 dns-server=172.19.0.1 gateway=172.17.0.1

add address=172.18.0.0/24 dns-server=172.19.0.1 gateway=172.18.0.1

add address=172.19.0.0/24 dns-server=172.19.0.1 gateway=172.19.0.1

/ip pool

add name=pool_LAN ranges=172.16.0.10-172.16.0.100

add name=pool_Work ranges=172.19.0.2-172.19.0.254

add name=pool_Guest ranges=172.17.0.2-172.17.0.254

add name=pool_HotSpot ranges=172.18.0.2-172.18.0.254

/ip firewall nat

add action=src-nat chain=srcnat ipsec-policy=out,none out-interface=FE1-WAN1 src-address=172.16.0.0/24 to-addresses=IP_Address

add action=src-nat chain=srcnat ipsec-policy=out,none out-interface=FE1-WAN1 src-address=172.17.0.0/24 to-addresses=IP_Address

add action=src-nat chain=srcnat ipsec-policy=out,none out-interface=FE1-WAN1 src-address=172.18.0.0/24 to-addresses=IP_Address

add action=src-nat chain=srcnat ipsec-policy=out,none out-interface=FE1-WAN1 src-address=172.19.0.0/24 to-addresses=IP_AddressНастройка CAPsMAN

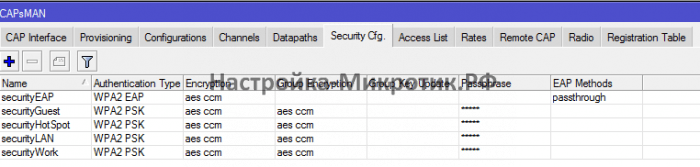

Открываем CAPsMAN и начинаем настройку справа налево:

/caps-man security

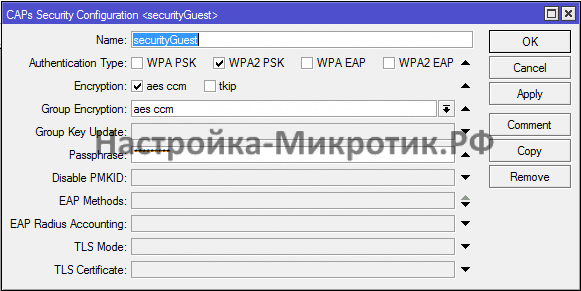

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm name=securityGuest passphrase=PasswordWi-Fi

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm name=securityLAN passphrase=PasswordWi-Fi

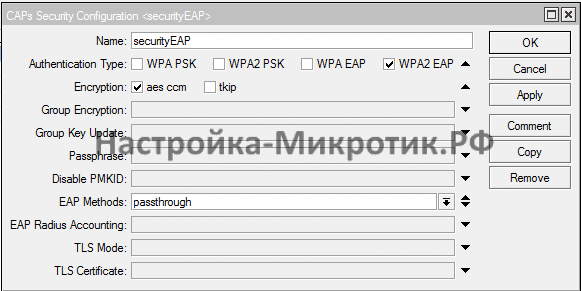

add authentication-types=wpa2-eap eap-methods=passthrough encryption=aes-ccm name=securityEAP

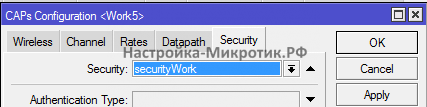

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm name=securityWork passphrase=PasswordWi-Fi

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm name=securityHotSpot passphrase=PasswordWi-Fi

Пользователь подключается к Wi-Fi по своим доменным данным, причем к какой сети подключаться — управляется через группы безопасности

Autentication Type: WPA2 PSK

Encryption: aes ccm

Group Encryption: aes ccm

Passphase: Пароль Wi-Fi

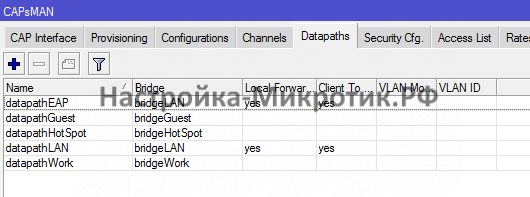

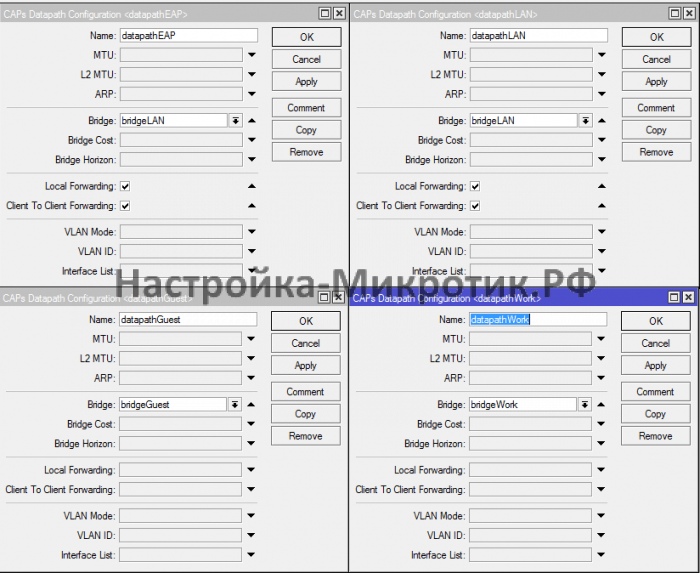

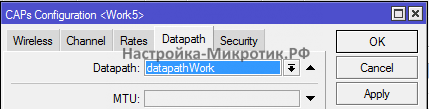

Указываем в каких Bridge’s находятся сети

Обрабатывается трафик через контроллер, либо локально Local Forwarding

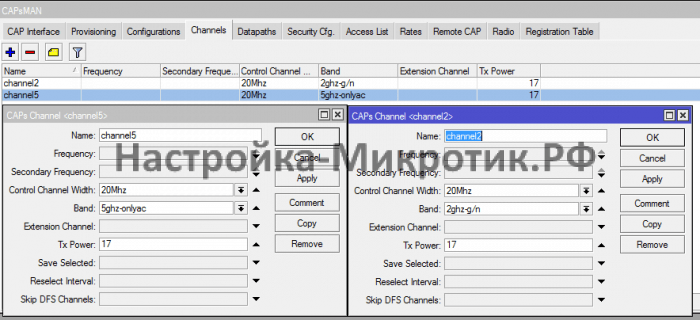

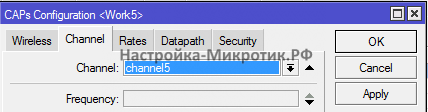

Указываем название каналов, ширину, стандарт и мощность

5GHz рекомендую указывать onlyac, если в сети современные устройства

Мощность чем ниже, тем лучше! При большой мощности устройство начинает глушить само себя.

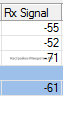

Нужно подобрать мощность, чтобы клиентский сигнал был около -60

Идеально — 1 устройство на комнату/кабинет/спортзал до 15 устройств на точку.

Хорошие уровни сигнала клиентов

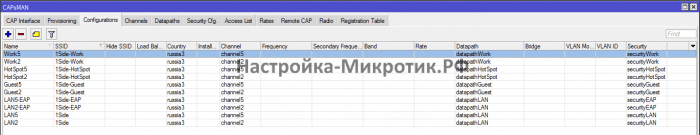

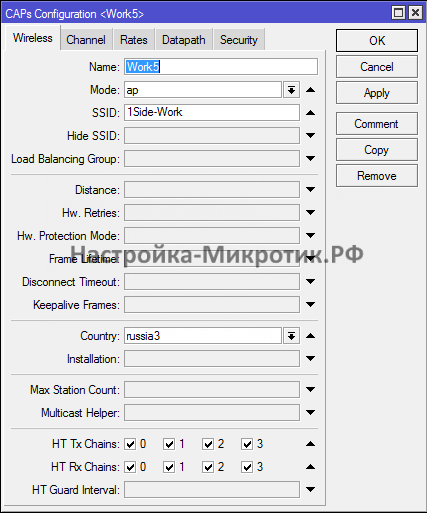

Связываем все настройки

На примере 1Side-Work

Mode: ap

SSID: Название сети

Country: russia3

Обязательно указываем страну!

HT Tx Chains/HT Rx Cnains указываем все каналы

/caps-man configuration

add channel=channel2 country=russia3 datapath=datapathGuest mode=ap name=Guest2 rx-chains=0,1,2,3 security=securityGuest ssid=1Side-Guest tx-chains=0,1,2,3

add channel=channel5 country=russia3 datapath=datapathGuest mode=ap name=Guest5 rx-chains=0,1,2,3 security=securityGuest ssid=1Side-Guest tx-chains=0,1,2,3

add channel=channel2 country=russia3 datapath=datapathLAN mode=ap name=LAN2 rx-chains=0,1,2,3 security=securityLAN ssid=1Side tx-chains=0,1,2,3

add channel=channel5 country=russia3 datapath=datapathLAN mode=ap name=LAN5 rx-chains=0,1,2,3 security=securityLAN ssid=1Side tx-chains=0,1,2,3

add channel=channel5 country=russia3 datapath=datapathWork mode=ap name=Work5 rx-chains=0,1,2,3 security=securityWork ssid=1Side-Work tx-chains=0,1,2,3

add channel=channel2 country=russia3 datapath=datapathWork mode=ap name=Work2 rx-chains=0,1,2,3 security=securityWork ssid=1Side-Work tx-chains=0,1,2,3

add channel=channel2 country=russia3 datapath=datapathLAN mode=ap name=LAN2-EAP rx-chains=0,1,2,3 security=securityEAP ssid=1Side-EAP tx-chains=0,1,2,3

add channel=channel5 country=russia3 datapath=datapathLAN mode=ap name=LAN5-EAP rx-chains=0,1,2,3 security=securityEAP ssid=1Side-EAP tx-chains=0,1,2,3

add channel=channel5 country=russia3 datapath=datapathHotSpot mode=ap name=HotSpot5 rx-chains=0,1,2,3 security=securityHotSpot ssid=1Side-HotSpot tx-chains=0,1,2,3

add channel=channel2 country=russia3 datapath=datapathHotSpot mode=ap name=HotSpot2 rx-chains=0,1,2,3 security=securityHotSpot ssid=1Side-HotSpot tx-chains=0,1,2,3

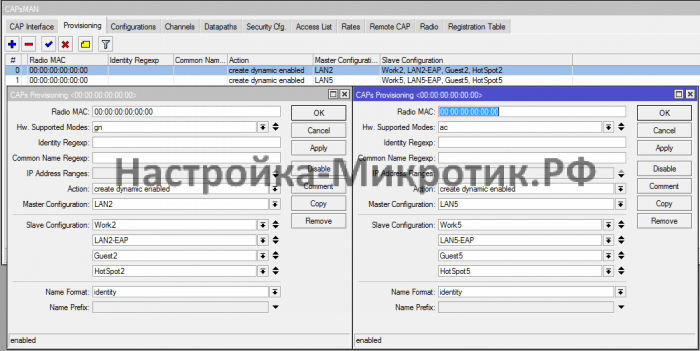

Собираются в едино все настройки сетей

/caps-man provisioning

add action=create-dynamic-enabled hw-supported-modes=gn master-configuration=LAN2 name-format=identity slave-configurations=Work2,LAN2-EAP,Guest2,HotSpot2

add action=create-dynamic-enabled hw-supported-modes=ac master-configuration=LAN5 name-format=identity slave-configurations=Work5,LAN5-EAP,Guest5,HotSpot5

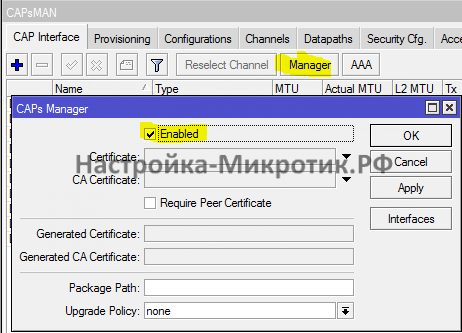

Включаем контроллер

/caps-man manager

set enabled=yesНастройка Firewall и безопасность сетей

Если firewall дефолтный, то его нужно донастроить, чтобы все работало. От него будем отталкиваться.

Если CAPsMAN контроллер работает на самом Wi-Fi устройстве, нужно разрешить входящий udp трафик на порты 5246,5247 с адреса 127.0.0.1 на 127.0.0.1 (сам на себя)

Внимание! Разрешающие правила нужно ставить до запрещающих!

/ip firewall filter

add action=accept chain=input comment=CAPsMAN dst-address=127.0.0.1 dst-port=5246,5247 protocol=udp src-address=127.0.0.1Сети с прямым доступом в bridge будут работать без ограничений. Но остальные нужно ограничить.

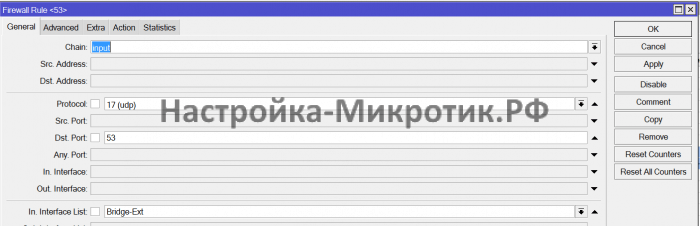

Для остальных сетей нужно разрешить DNS (udp 53 порт)

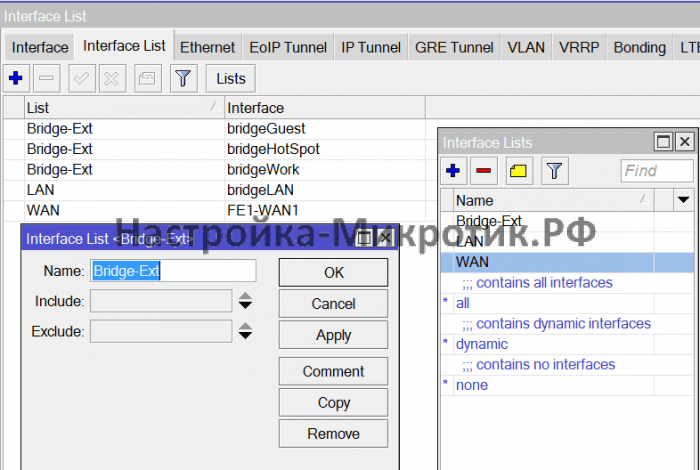

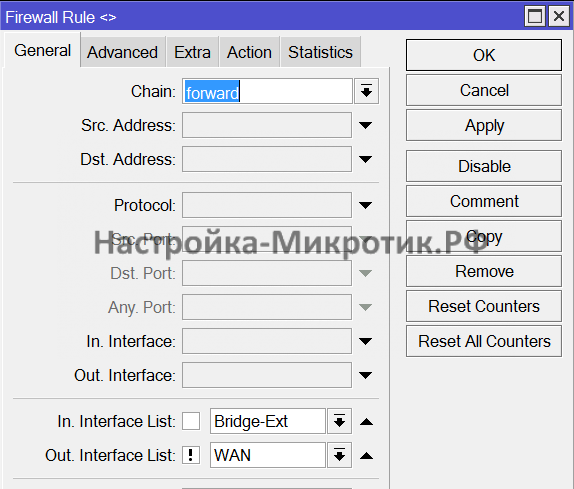

Объединяем их в Interfaces -> Interface List

Создаем лист Bridge-Ext

/ip firewall filter

add action=accept chain=input comment=DNS-In dst-port=53 in-interface-list=Bridge-Ext protocol=udpВсе сети будут иметь доступ только в Интернет, за исключением рабочей сети, из которой будет доступен «белый» список IP адресов локальной сети.

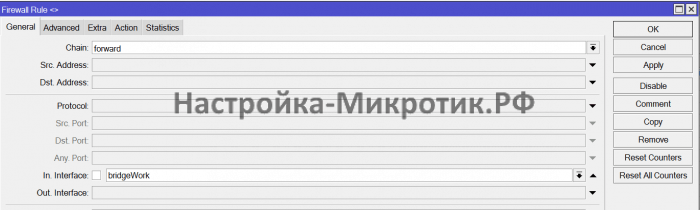

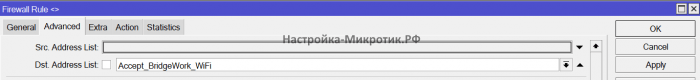

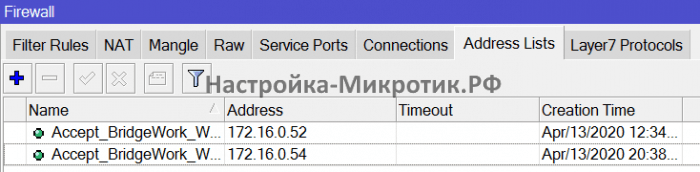

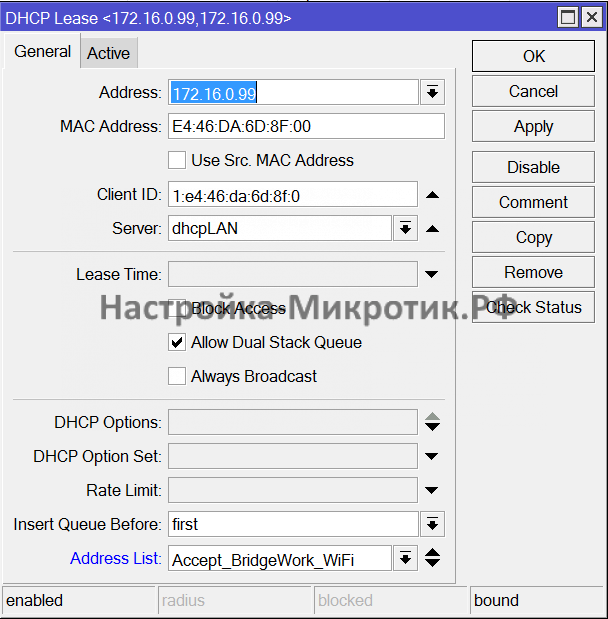

Создадим правило для bridgeWork

In. Interface: bridgeWork

/ip firewall filter

add action=accept chain=forward comment=Accept_BridgeWork_WiFi dst-address-list=Accept_BridgeWork_WiFi in-interface=bridgeWork

/ip firewall filter

add action=drop chain=forward comment="Only WAN" in-interface-list=Bridge-Ext out-interface-list=!WAN

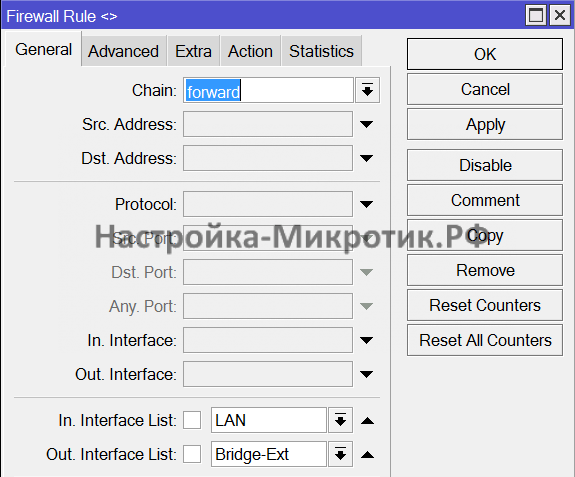

/ip firewall filter

add action=drop chain=forward comment="Drop LAN to Bridge" in-interface-list=LAN out-interface-list=Bridge-ExtПодключение к CAPsMAN новых устройств

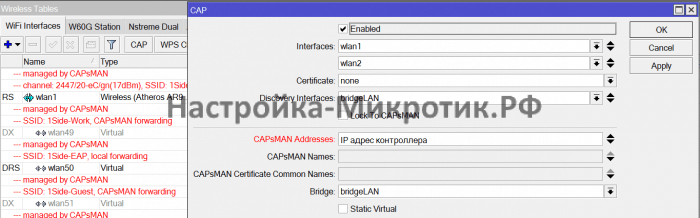

Указываем IP адрес контроллера и через какой интерфейс его искать