Посмотреть куда обращается тот или иной хост можно на самом MikroTik через Firewall или Torch, а так же отправлять в NetFlow

Заказав настройку MikroTik, вы получите 100% проработанное решение от опытного сетевого инженера.Метод NetFlow

Хранение данных для анализа, чтобы анализировать историю.

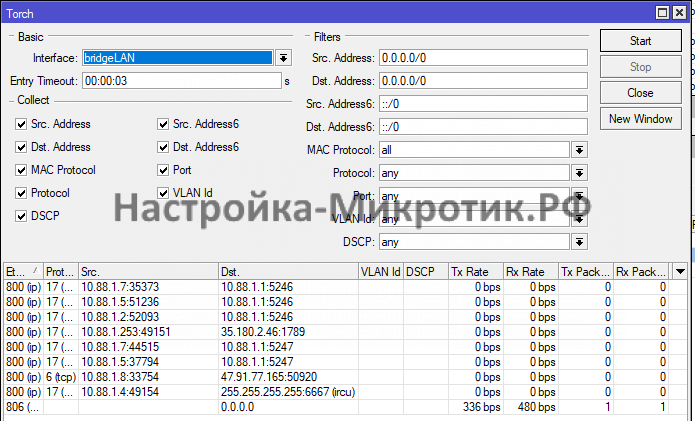

Метод Torch

Подходит для отслеживания в реальном времени.

Для просмотра подключений из сети — правой кнопкой мыши по Bridge > Torch. Нужно отметить нужны поля или сузить поиск.

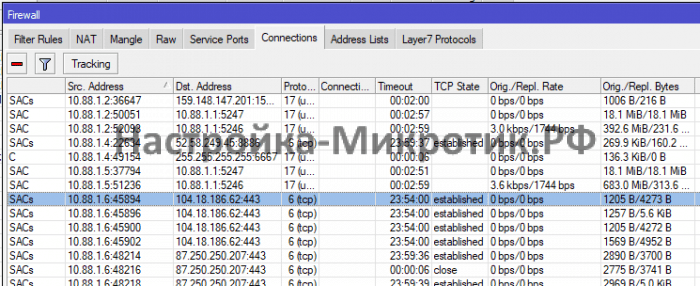

Метод Firewall

Connections

Отображает подключения. Можно применять фильтры.

По IP

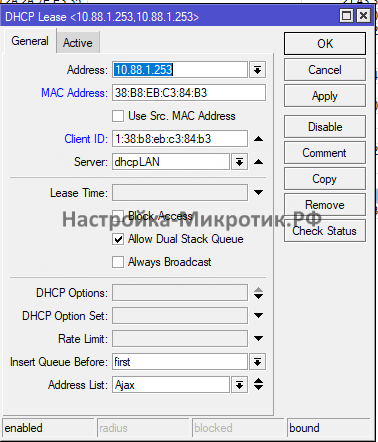

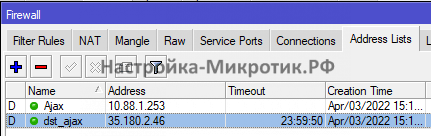

Так же можно выловить куда подключается тот или иной IP адрес на примере хаба Ajax Systems

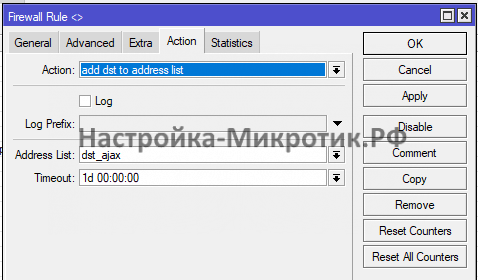

Для удобства добавим хаб в Address List: Ajax

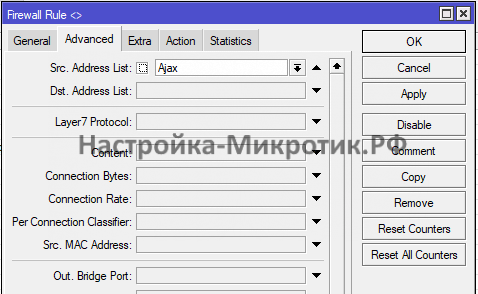

Далее в IP > Firewall > Filter Rules

Таким способом можно выловить все сервера Ajax Systems, если каждый новый сервер блокировать через RAW

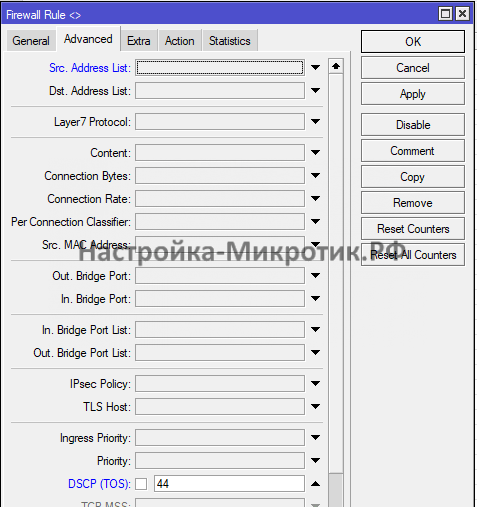

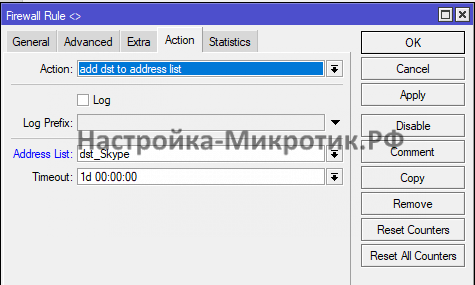

По DSCP

Для конкретных приложений можно так же отслеживать подключения.

DSCP (TOS) имеет диапазон от 0 до 63. Если через групповую политику Windows или как-то еще выставить приложению нужное значение DSCP, то так же можно его выловить.

Данный метод можно применять при маркировки пакетов для QoS