Настройка MikroTik hAP AX3 (аналогично и hAP AX2) с функцией контроллера Wi-Fi, а так же работа трех провайдеров с автоматическим переключением и LAG на коммутатор с Vlan’ами.

Точки доступа WiFi управляемые общим контроллером, маркетинг называет MESH системой, но MESH никак не относится к управлению WiFi, а является технологией построения сетей.

Данная статья по настройке применима к любому MikroTik на RouterOS 7, за исключением особенностей WiFi AX на Wave2.

Реальная пропускная способность намного больше b/g/n/ac. Тесты на домашнем тарифе 600Мбит.

- Фотографии устройства

- Данные для авторизации

- Как зайти на устройство

- Обновление прошивки

- Обновление загрузчика

- Сброс настроек

- Подключения по mac адресу

- Подготовка портов для LAN

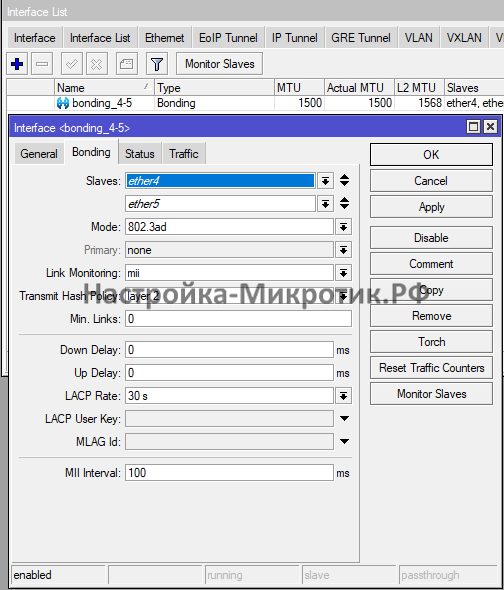

- Собираем LACP

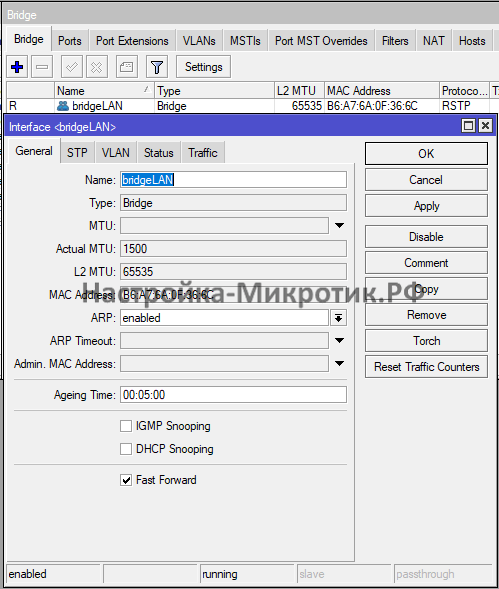

- Сборка bridgeLAN

- Выделение Vlan’ы

- Vlan1-LAN

- Vlan3-MGMT

- Vlan_X-ISP_X

- Vlan11-ISP1

- Vlan12-ISP2

- Vlan13-ISP3

- Vlan20-PC

- Vlan21-VoIP

- Vlan22-CAM

- Vlan23-WiFi-EAP

- Vlan24-WiFi-WORK

- Vlan25-SRV

- Vlan300-WiFi-GUEST

- IP адресация

- Подготовка запланированных Vlan’ов

- Создаем Vlan’ы

- Активируем Vlan’ы

- Вешаем Vlan’ы на порты

- 1 порт — оператор 1

- 2 порт — оператор 2

- 3 порт — локальная сеть

- 4-5 порт — транк

- Вешаем IP адреса на Vlan’ы

- Собираем Vlan’ы в группы

- Настройка DHCP

- DHCP телефонии

- Настройка DNS

- Настройка Firewall

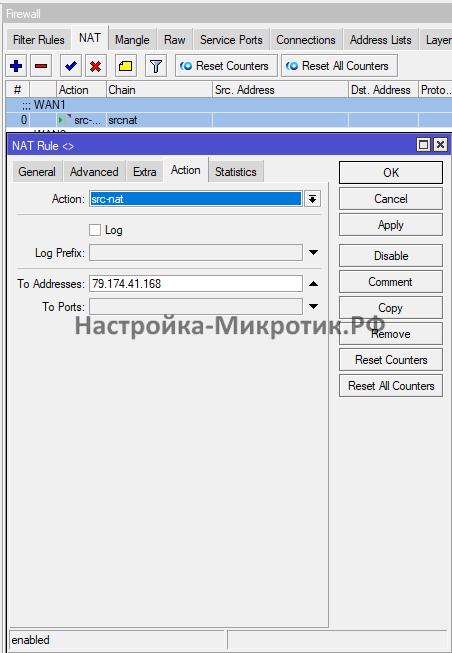

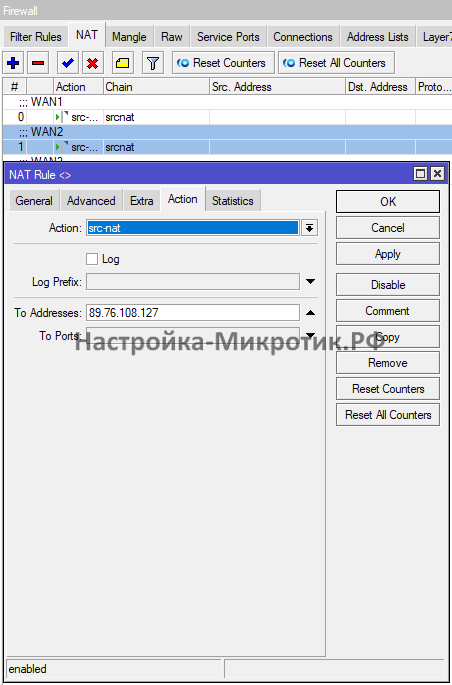

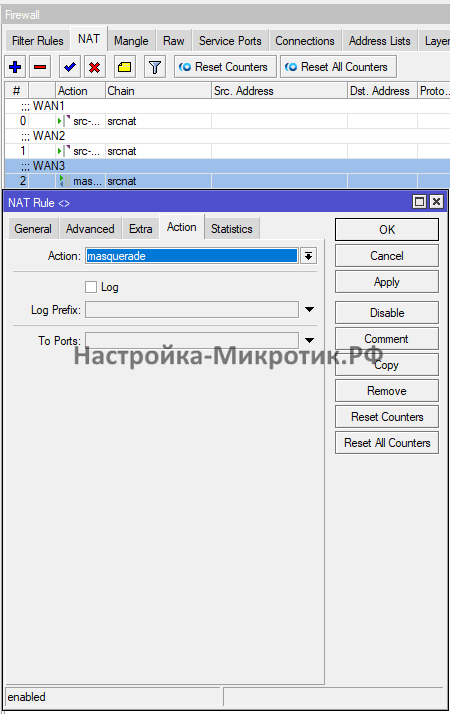

- Настройка NAT

- Подготовка портов для WAN

- Настраиваем оператора 1

- Настраиваем оператора 2

- Настраиваем оператора 3

- Настройка Wi-Fi

- CAPsMAN для старых точек

- CAPsMAN WiFi AX

- Настройка переключения между операторами

- Настройка безопасности

- Усилить SSH и запретить Jump

- Отключить тест скорости

- Ограничить обнаружение соседей в сети

- Отключить mac-server

- QoS

- Заключение

Фотографии устройства

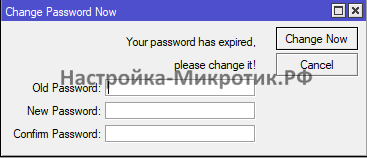

Данные для авторизации

Современные модели идут с язычком, где указан уникальный пароль от RouterOS и пароль WiFi

Как зайти на устройство

Стандартно через браузер http://192.168.88.1 или WinBox 192.168.88.1

Откройте статью ниже, чтобы узнать об этом подробнее. Все настройки будут выполняться через WinBox!

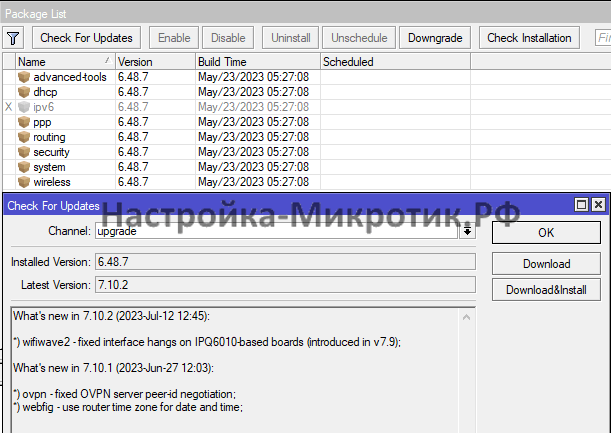

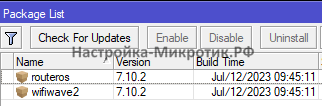

Обновление прошивки

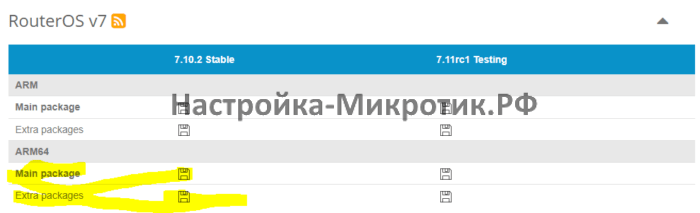

hAP AX3 имеет архитектуру процессора arm64, для него скачаем свежую прошивку на сайте https://mikrotik.com/download

Нам нужна Stable ветка, версия ARM64 — Main и Extra package

На hAP AX3 откат на RouterOS 7 невозможен!

Разархивируем файлы Extra packages. Перетягиваем в WinBox routeros-7.10.2-arm64.npk и wifiwave2-7.10.2-arm64.npk из архива, затем перезагружаем MikroTik

Либо подключаете 1 порт hAP AX3 в домашнюю сеть и обновляете через System > Packages

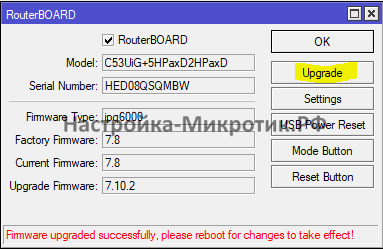

Обновление загрузчика

Можно не перезагружаться, а сразу сбрасывать настройки

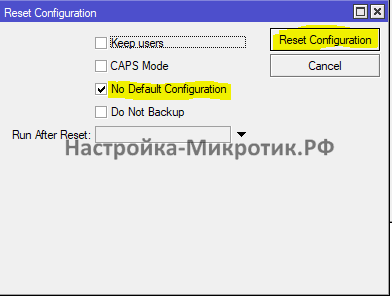

Сброс настроек

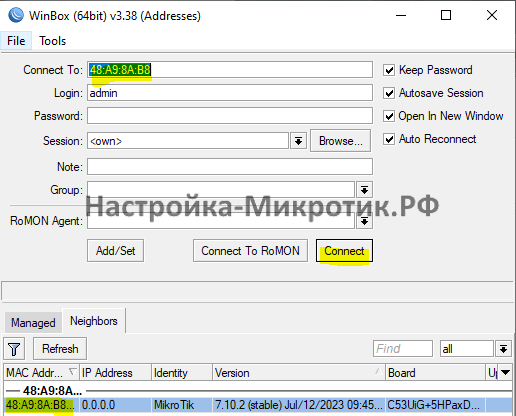

Подключения по mac адресу

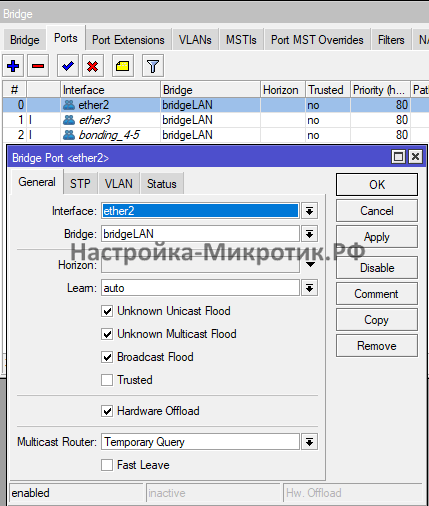

Подготовка портов для LAN

Так как у нас будет 3 оператора, все подключены через тегирование в Vlan. 1 порт выделяем под оператора, 2-3 под локальную сеть, и 4-5 под LACP для подключения к коммутатору. Остальные 2 и 3 операторы будут по Vlan на коммутаторе. При данной схеме подключения все операторы могут быть подключены в любой порт локальной сети с соответствующей настройкой Vlan на данном порту.

Собираем LACP

Сборка bridgeLAN

Выделение Vlan’ы

Так как сеть с закосом под корпоративный уровень, будет несколько Vlan’ов.

Vlan1-LAN

Он же Native Vlan, или просто локальная сеть без Vlan. Будет использована для подключения всех подряд, пока не настроен конкретный Vlan под устройство.

Vlan3-MGMT

Vlan управления сетевыми устройствами (коммутаторы, маршрутизаторы, точки доступа, ИБП и серверами)

Vlan_X-ISP_X

Использование Vlan для операторов позволяет быстро переносить подключение в другой порт, или даже в другой коммутатор, куда прокинут нудный Vlan. В продуктовой среде операторы подключаются через LAG (LACP) на стекируемый коммутатор, тем самым получая отказоустойчивость линков.

Vlan11-ISP1

Заготовка, на случай перевода 1 оператора на Vlan, если понадобится сменить порт. Настроить можно по аналогии с Vlan12-ISP2. Провайдер дает белый статичный IP адрес по DHCP

Vlan12-ISP2

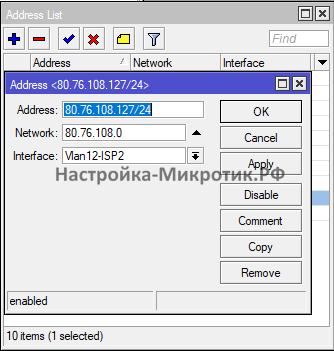

Запасной провайдер 2. Провайдер дает белый статичный IP адрес, настройки указываются вручную

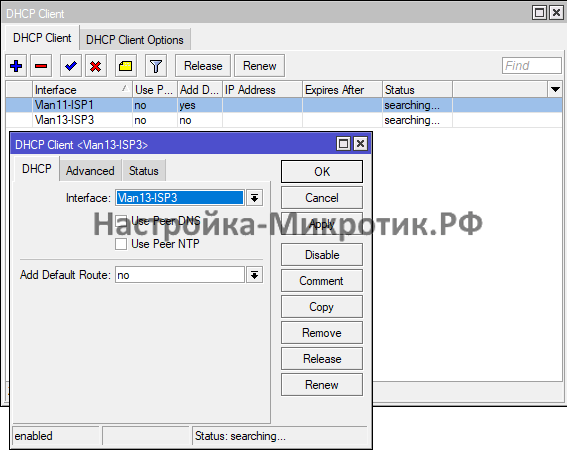

Vlan13-ISP3

Запасной LTE оператор, работает по DHCP от любого MikroTik LTE или как самое дешевое решение — KuWifi

Vlan20-PC

Vlan для выделения компьютеров отельную сеть

Vlan21-VoIP

Vlan для IP телефонов

Vlan22-CAM

Vlan для видеонаблюдения

Vlan23-WiFi-EAP

Vlan для рабочего WiFi с доменной авторизацией

Vlan24-WiFi-WORK

Vlan для рабочего WiFi с PSK авторизацией

Vlan25-SRV

Серверная сеть

Vlan300-WiFi-GUEST

Vlan для гостевой сети

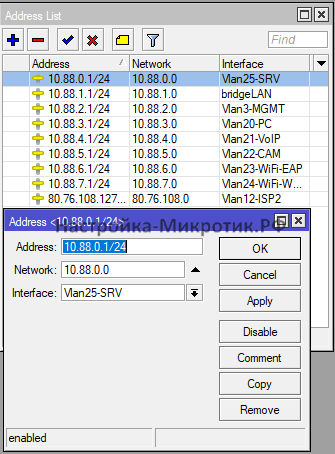

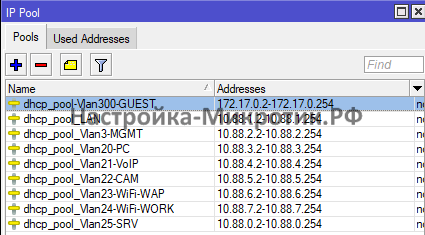

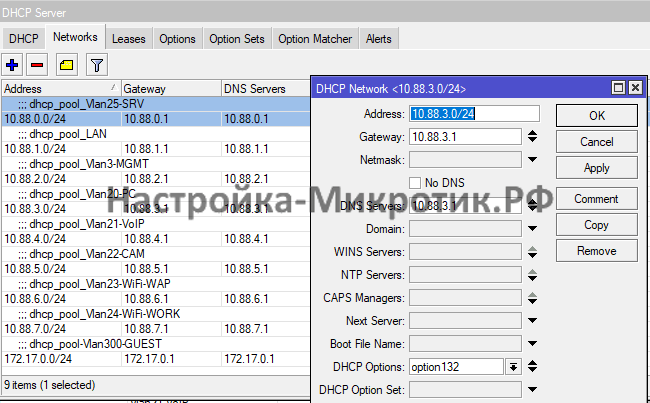

IP адресация

На все сети выделяем с запасом /19 маску, то есть 32 сети с /24 маской. Это позволит вырасти в не дробя адресацию. 10.88.0.0/19, где Vlan1 будет 10.88.1.0/24, Vlan3 — 10.88.2.0/24 и так по увеличению, а сервера Vlan25-SRV будут иметь более красивые адреса — 10.88.0.0/24. Только гостевая сеть будет не маршрутизируемой между другими сетями и имеет адресацию 172.17.0.0/24

Подготовка запланированных Vlan’ов

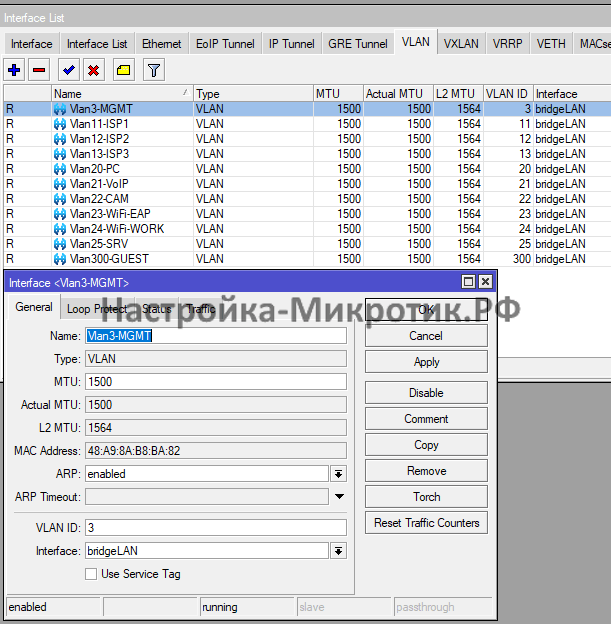

Создаем Vlan’ы

Создаются планируемые интерфейсы

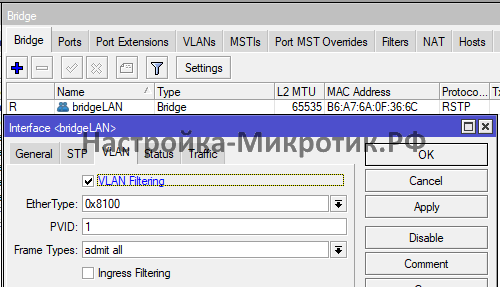

Активируем Vlan’ы

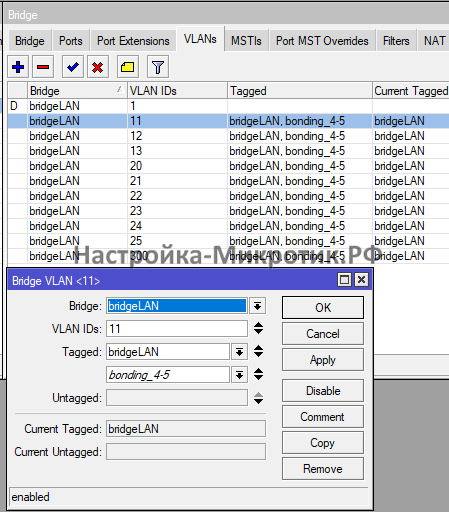

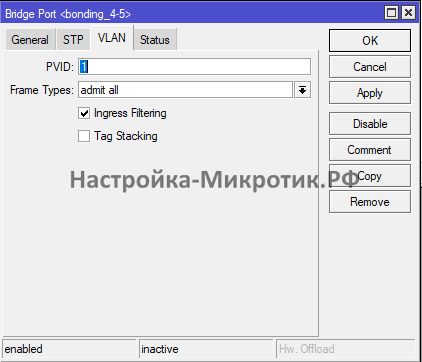

Так как у нас включен Bridge VLAN Filtering, нужно активировать созданные Vlan’ы и приземлить операторские Vlan’ы на порты и сделать танковым bonding порты 4+5

Под копирку все Vlan’ы приземляет тэгом на bridgeLAN чтобы трафик Vlan заходил на процессор и на bonding_4-5, чтобы заходил на коммутатор

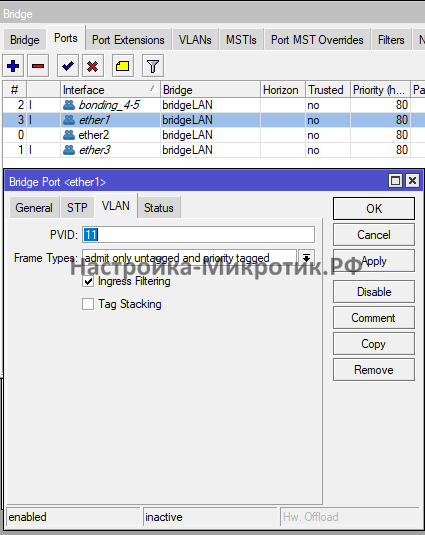

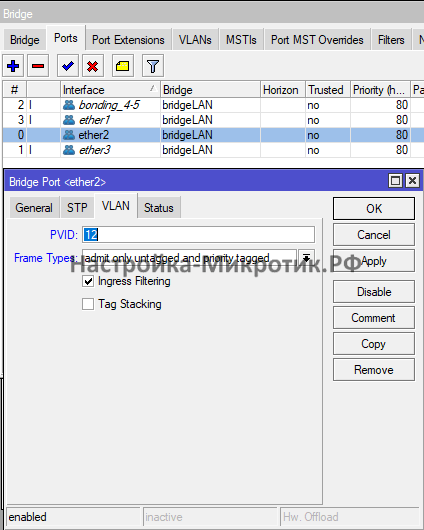

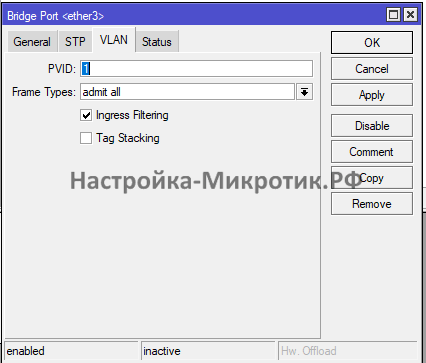

Вешаем Vlan’ы на порты

1 порт — оператор 1

2 порт — оператор 2

3 порт — локальная сеть

4-5 порт — транк

Вешаем IP адреса на Vlan’ы

2 оператор у нас статика, повесим сразу адрес

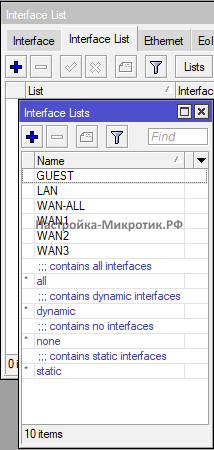

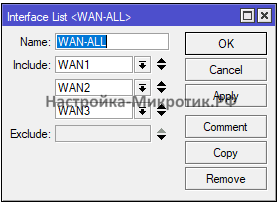

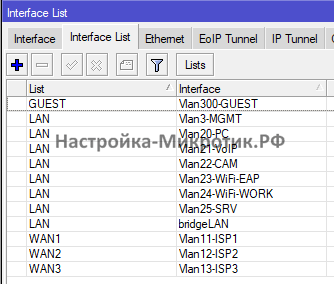

Собираем Vlan’ы в группы

Создаем листы WAN-ALL, WAN1, WAN4, WAN3, LAN, GUEST

Можно выделить лист MGMT, сделать DZM зону, но это тема остальной статьи.

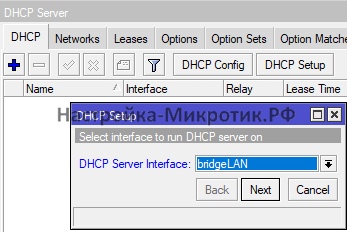

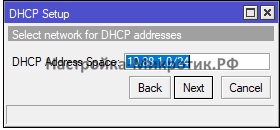

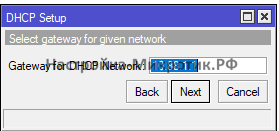

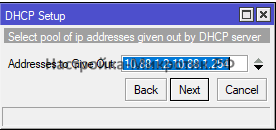

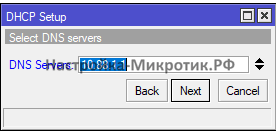

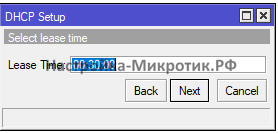

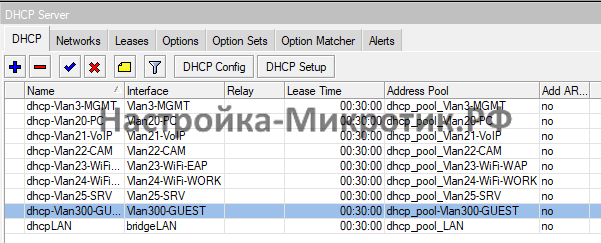

Настройка DHCP

Быстрой нас тройкой в IP > DHCP Server > DHCP Setup

Указываем названия пулов к интерфейсам

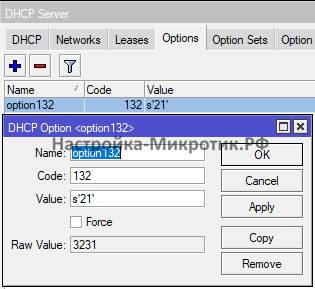

DHCP телефонии

Сразу создадим DHCP опцию для всех DHCP, что IP телефон должен попадать в Vlan21-VoIP

Настройка DNS

Либо

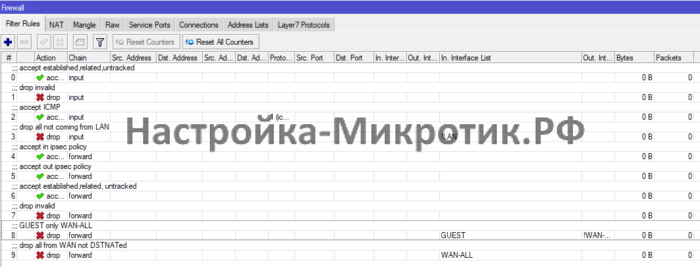

Настройка Firewall

Сразу настроим базовые межсетевой экран на основе интерфейс-листов

/ip firewall filter

add action=accept chain=input comment="accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="drop invalid" connection-state=invalid

add action=accept chain=input comment="accept ICMP" protocol=icmp

add action=drop chain=input comment="drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="accept out ipsec policy" ipsec-policy=out,ipsec

add action=accept chain=forward comment="accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="drop invalid" connection-state=invalid

add action=drop chain=forward comment="GUEST only WAN-ALL" in-interface-list=GUEST out-interface-list=!WAN-ALL

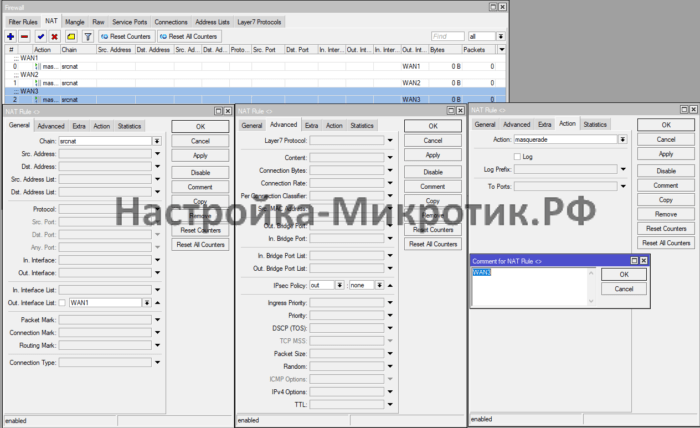

add action=drop chain=forward comment="drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN-ALLНастройка NAT

/ip firewall nat

add action=masquerade chain=srcnat comment=WAN1 ipsec-policy=out,none out-interface-list=WAN1

add action=masquerade chain=srcnat comment=WAN2 ipsec-policy=out,none out-interface-list=WAN2

add action=masquerade chain=srcnat comment=WAN3 ipsec-policy=out,none out-interface-list=WAN3Подготовка портов для WAN

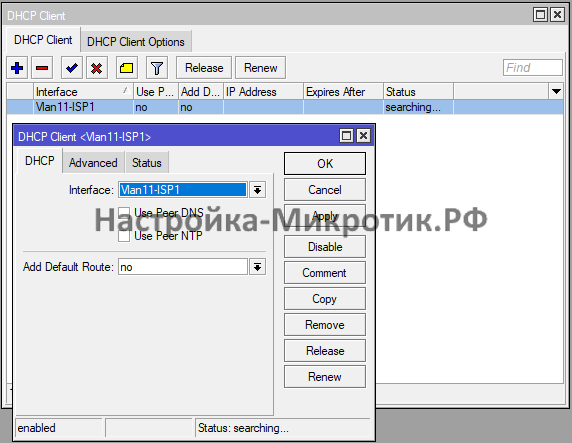

Настраиваем оператора 1

По классической домашней IPoE схеме настраиваем в качестве DHCP клиента

Отключаем получение маршрута по умолчанию (Add Default Route), если у вас будет несколько операторов

Если один оператор — ставьте получение этих опций по умолчанию

Если оператор выдает статику, то исправляем NAT

Настраиваем оператора 2

Оператор предоставляет белую статику

Указываем выданные оператором IP и маску

Для пересчета маски и ip адресов используйте IP калькулятор, например ip-calculator.ru

Настраиваем оператора 3

Для 3 резерва по минимальной стоимости можно использовать 3G/4G WiFi роутер KuWifi, для 2 резерва лучше взять LHG LTE6 kit

Настройка Wi-Fi

CAPsMAN для старых точек

Для работы WiFi AX нужен пакет Wave2

На монет написания этой статьи, Wave2 поддерживает только WiFi AX, если у вас имеются точки доступа не AX, то для них CAPsMAN делается на отдельной железке, например на одной из точек.

CAPsMAN WiFi AX

Более подробная статья: Настройка MikroTik AX WifiWave2 на CAPsMAN 802.11r/k/v

Так как у нас новый маршрутизатор с поддержкой AX, который работает только с пакетом Wave2, настроим его.

/interface wifiwave2 channel

add band=5ghz-ax disabled=no name=5-AX width=20/40/80mhz

add band=2ghz-ax disabled=no name=2-AX width=20/40mhz

/interface wifiwave2 security

add authentication-types=wpa2-psk,wpa3-psk disable-pmkid=yes disabled=no group-encryption=ccmp group-key-update=30m name=wpa2-wpa3-ccmp passphrase=настройка-микротик.рф

/interface wifiwave2

set [ find default-name=wifi1 ] configuration=1Side-AX_5-local configuration.mode=ap disabled=no

set [ find default-name=wifi2 ] configuration=1Side-AX_2-local configuration.mode=ap disabled=no

/interface wifiwave2 cap

set discovery-interfaces=bridgeLAN enabled=yes

/interface wifiwave2 capsman

set ca-certificate=auto enabled=yes interfaces=bridgeLAN package-path="" require-peer-certificate=no upgrade-policy=none

/interface wifiwave2 configuration

add channel=2-AX datapath=datapathLAN disabled=no manager=capsman-or-local mode=ap name=1Side-AX_2 security=wpa2-wpa3-ccmp ssid=1Side-AX_2

add channel=5-AX datapath=datapathLAN disabled=no manager=capsman-or-local mode=ap name=1Side-AX_5 security=wpa2-wpa3-ccmp ssid=1Side-AX_5

add channel=2-AX datapath=datapathLAN disabled=yes manager=capsman mode=ap name=cfg1 security=wpa2-wpa3-ccmp ssid=1Side-AX_2

add channel=5-AX datapath=datapathLAN disabled=yes manager=capsman mode=ap name=cfg2 security=wpa2-wpa3-ccmp ssid=1Side-AX_5

add channel=2-AX datapath=datapathLAN disabled=no manager=local mode=ap name=1Side-AX_2-local security=wpa2-wpa3-ccmp ssid=1Side-AX_2

add channel=5-AX datapath=datapathLAN disabled=no manager=local mode=ap name=1Side-AX_5-local security=wpa2-wpa3-ccmp ssid=1Side-AX_5

/interface wifiwave2 datapath

add bridge=bridgeLAN disabled=no name=datapathLAN

add bridge=bridgeLAN disabled=no name=datapath_Vlan24-WiFi-WORK vlan-id=24

/interface wifiwave2 provisioning

add action=create-dynamic-enabled disabled=no master-configuration=1Side-AX_5 radio-mac=00:00:00:00:00:00 supported-bands=5ghz-ax

add action=create-dynamic-enabled disabled=no master-configuration=1Side-AX_2 radio-mac=00:00:00:00:00:00 supported-bands=2ghz-axНастройка переключения между операторами

1 оператор является основным, 2 резервным, а 3 самым крайним. При этом на запросы из вне должны отвечать все операторы со своих интерфейсов. Вся настройка вынесена в отдельную свежую статью, написанную под hAP AX3

Настройка безопасности

В данном примере сделаем только часть настроек

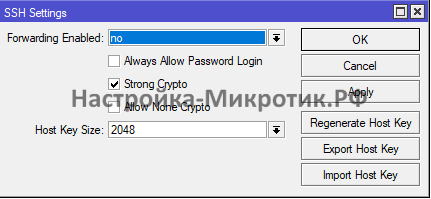

Усилить SSH и запретить Jump

/ip ssh set strong-crypto=yes

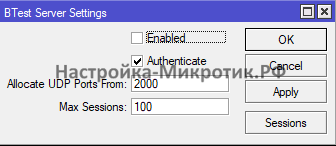

/ip ssh set forwarding-enabled=noОтключить тест скорости

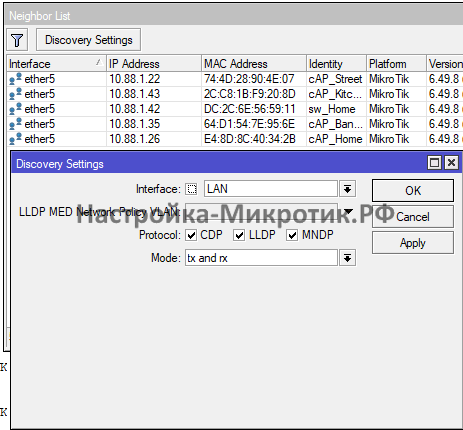

/tool bandwidth-server set enabled=noОграничить обнаружение соседей в сети

/ip neighbor discovery-settings set discover-interface-list=LANОтключить mac-server

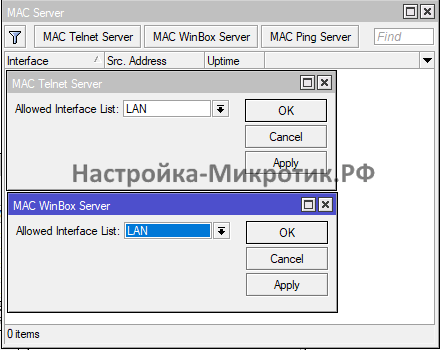

/tool mac-server set allowed-interface-list=LAN

/tool mac-server mac-winbox set allowed-interface-list=LANQoS

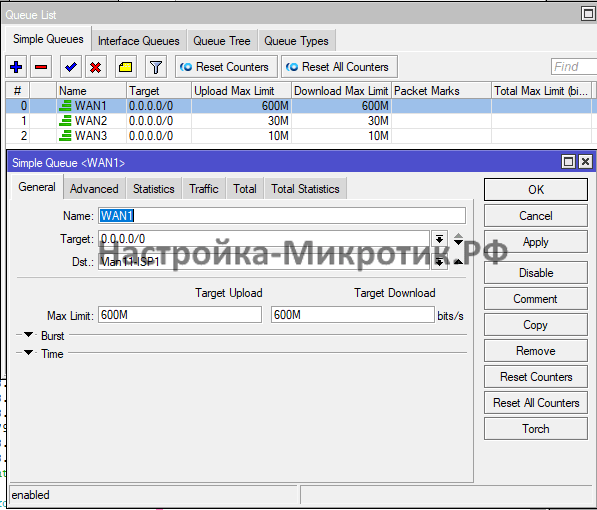

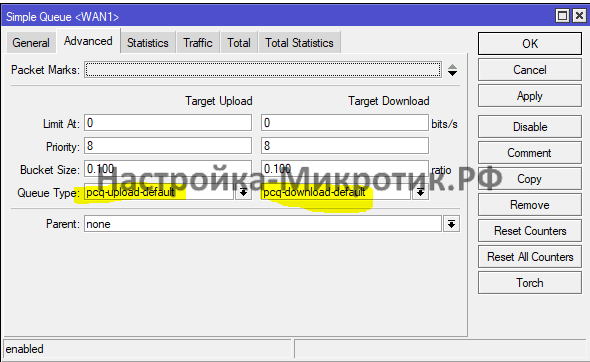

Настроим базовый QoS, который «справедливо» поделит скорость поровну.

Заключение

Правильная настройка MikroTik, как и других вендоров типа cisco и Huawei требует глубокого понимания работы сетей. Данная статья не имеет цели научить настраивать MikroTik, а показывает сколько действий нужно сделать, чтобы получить правильно настроенный маршрутизатор.